Monitoring von Netzwerkangriffen mit PRTG

Aufrechterhaltung der Sicherheit Ihres Netzes durch Monitoring

- Überprüfen Sie Firewalls, Virenscanner, Sicherheitssoftware, Backups und mehr

- Identifizierung und Beseitigung von Schwachstellen in Ihrer IT-Infrastruktur

- Analysieren Sie historische Daten auf Anomalien und ungewöhnliche Aktivitäten

PRTG Network Attack Monitoring: Was Sie auf dieser Seite finden

- Die Bedrohung durch Netzangriffe nimmt zu

- Was hat Netzwerk-Monitoring mit Netzwerkangriffen zu tun?

- So sieht das Monitoring von Angriffen auf Computernetzwerke in PRTG aus

- 5 Gründe, die für PRTG als Monitoring-Tool für Netzwerkangriffe sprechen

- 3 Möglichkeiten, PRTG zur Bekämpfung und Vorbeugung von Netzwerkangriffen einzusetzen

- Netzwerkangriffe überwachen: FAQ

PRTG erleichtert das Monitoring von Angriffen auf die Netzwerksicherheit

Benutzerdefinierte Warnmeldungen und Datenvisualisierung erleichtern die Überwachung, Identifizierung und Verhinderung von Cybersicherheitsproblemen und Datenverletzungen.

Die Bedrohung durch Netzangriffe nimmt zu

Unternehmen waren noch nie so anfällig für Netzwerkangriffe wie heute. Hacker operieren weltweit und erzielen ihre Einnahmen über das Internet.

Unternehmen haben erkannt, dass mit der Zunahme ihrer virtuellen Präsenz auch die Zahl der Gateways in ihren Netzwerken steigt. Diese Schnittstellen werden von Hackern auf immer raffiniertere Art und Weise genutzt und stellen ein Problem dar, das sich mit zunehmender Komplexität der IT-Infrastruktur eines Unternehmens noch verschärft.

Netzwerkangriffe können Ihrem Unternehmen schweren Schaden zufügen:

- Kompromittierte Websites und Konten in sozialen Medien

- Beschädigte Marken und Vertrauensverlust aufgrund von durchgesickerten Kundeninformationen oder Kreditkartendaten

- „Lösegeld“-Zahlungen, um den Zugang zu Ihren Systemen wiederzuerlangen

- Diebstahl von Geschäftsgeheimnissen, der Kosten für die Entwicklung neuer Sicherheitsstrategien nach sich zieht

- Umsatzeinbußen aufgrund der Unterbrechung von Unternehmensaktivitäten infolge von DDoS-Angriffen, Überflutungen oder Botnetzen, die die Computerkapazität beeinträchtigen

- Erhebliche Sachschäden, Verletzungen oder sogar Todesfälle durch Hackerangriffe auf kritische Infrastrukturen

- Persönliche Haftung bis hin zur Inhaftierung des Managements bei Nichteinhaltung der gesetzlichen Vorgaben

Was hat Netzwerk-Monitoring mit Netzwerkangriffen zu tun?

Netzwerk-Monitoring: Ein grundlegendes Element der IT-Sicherheit

Umfassende Netzwerk-Monitoring-Tools wie Paessler PRTG sind für die Aufrechterhaltung der Sicherheit Ihres Netzwerks unerlässlich – denn was nützt eine Firewall, die nicht verfügbar ist, oder eine Backup-Software, die nicht funktioniert?

Mit einer Monitoring-Software für Netzwerke können Sie Sicherheitskomponenten, Antivirensoftware und Backups ständig im Auge behalten und werden im Falle von Problemen automatisch gewarnt.

Aufzeichnung des Netzwerkverkehrs: Verdächtige Aktivitäten erkennen

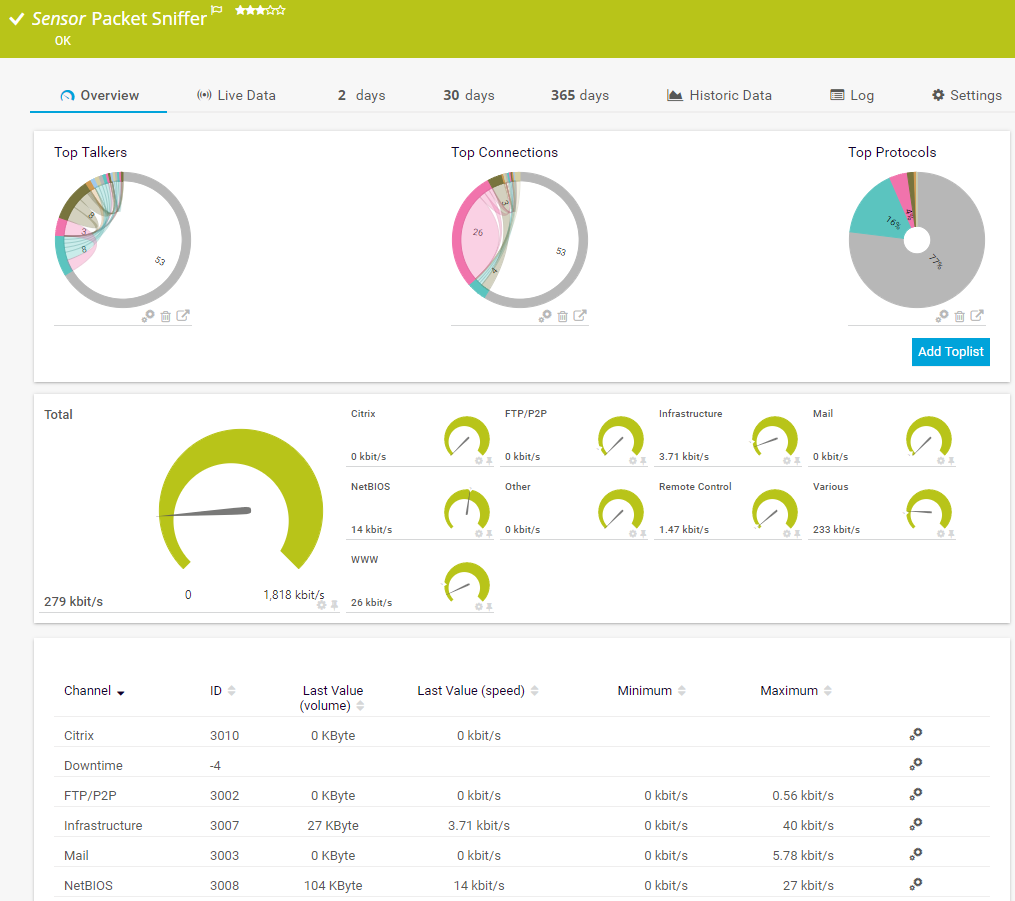

Die in PRTG enthaltene Netzwerkverkehrsanalyse ermöglicht die Überwachung und Überprüfung des Datenverkehrs auf verdächtiges Verhalten, wie z. B. ungewöhnlich hohe Datenverkehrslasten.

Außerdem können Sie so feststellen, welche Daten und Systeme von bereits erfolgten Netzwerkangriffen betroffen sind. Durch die Auswertung historischer Datensätze können Sie nicht nur Cybersicherheitsprobleme wie DDoS-Angriffe verhindern, sondern auch Ausfallzeiten erheblich reduzieren.

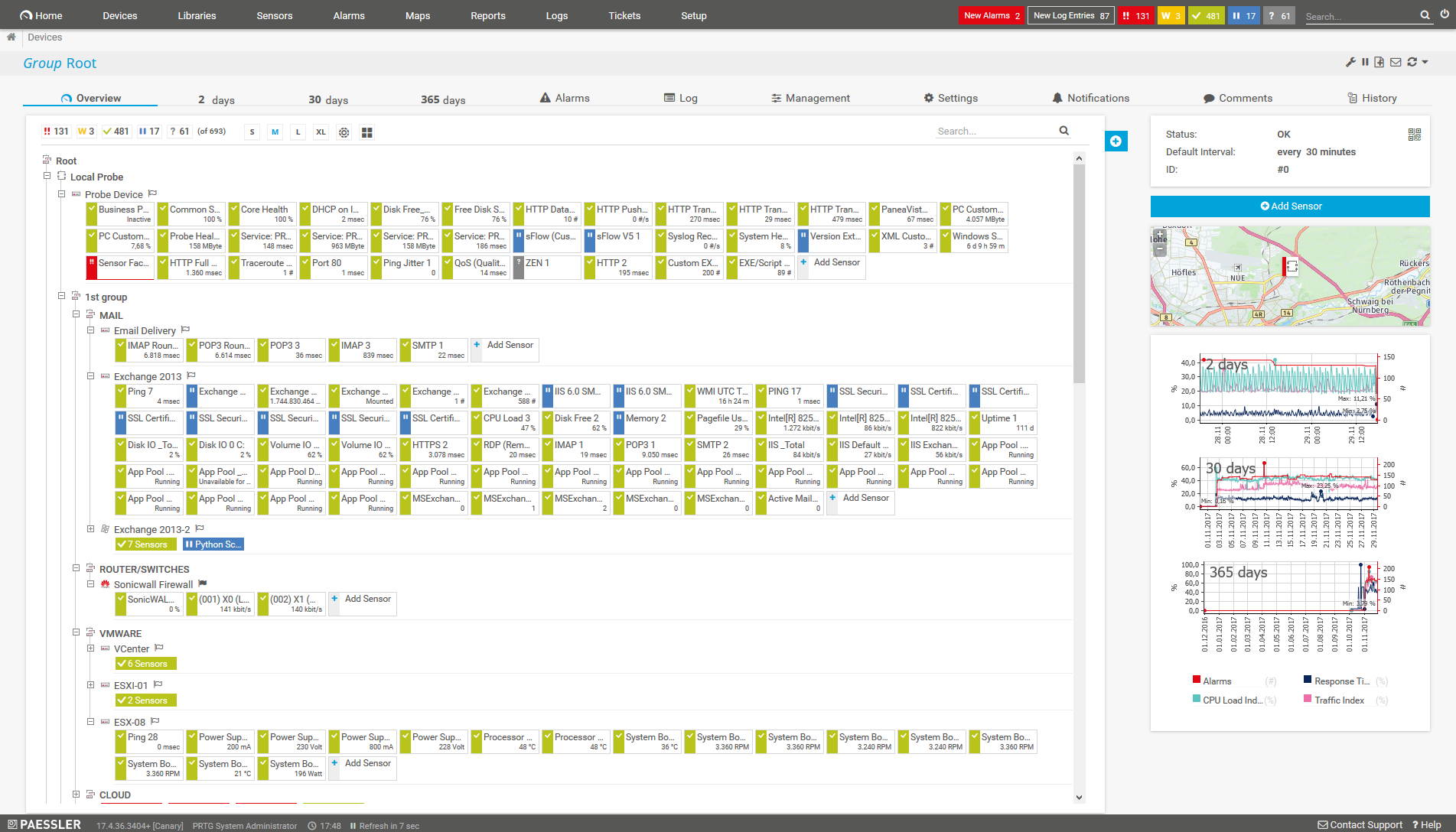

So sieht das Monitoring von Angriffen auf Computernetzwerke in PRTG aus

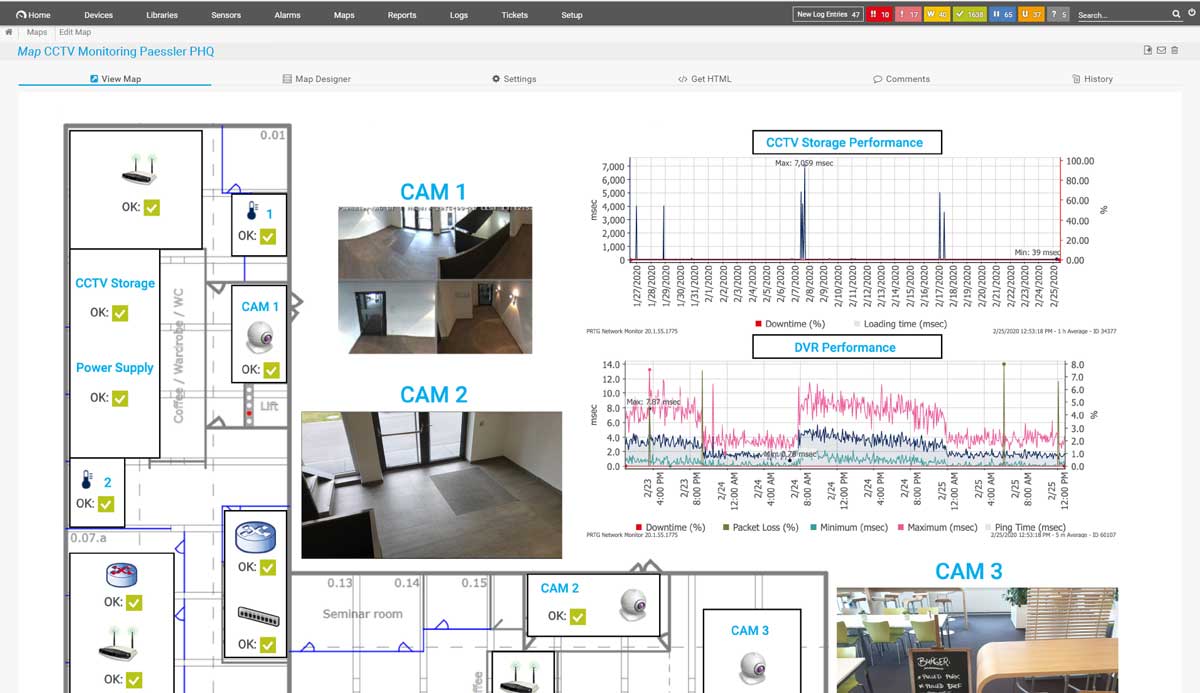

Diagnostizieren Sie Netzwerkprobleme durch kontinuierliche Überwachung der Sicherheit Ihres gesamten Netzwerks. Zeigen Sie unbefugte Zugriffe, ungewöhnlichen Netzwerkverkehr, Datenverletzungen, nicht verfügbare Firewalls oder schlecht funktionierende Antivirensoftware in Echtzeit an und visualisieren Sie die Daten in grafischen Maps und Dashboards, um Probleme leichter zu erkennen. Verschaffen Sie sich die nötige Transparenz, um Schwachstellen in Ihrer IT-Infrastruktur zu beheben, die eine Sicherheitsbedrohung darstellen können.

Finden Sie die Ursache des Problems mit unserem PRTG Network Attack Monitoring

Echtzeitwarnungen und benutzerdefinierte Benachrichtigungen erleichtern die Lösung von Problemen mit unberechtigtem Zugriff oder ungewöhnlichem Netzwerkverkehr.

5 Gründe, die für PRTG als Monitoring-Tool für Netzwerkangriffe sprechen

Reduzieren Sie Risiken und Komplexität durch zentrales Monitoring

Für die Überwachung Ihres Netzwerks ist PRTG effektiver, um Risiken und Komplexität zu reduzieren, als mehrere einzelne Tools, die zusammenarbeiten.

Unsere All-in-one-Software überwacht effektiv alle Geräte und Parameter in Ihrem gesamten Netzwerk: Server, Speicher, angeschlossene Geräte wie Router, Computer und Switches, Datenverkehr und vieles mehr. Dies hilft, Risiken zu beseitigen, die durch Schwachstellen und Kompatibilitätsprobleme zwischen Tools entstehen.

Frühwarnsystem für verdächtige Netzaktivitäten

PRTG fungiert als Frühwarnsystem für verdächtige Aktivitäten und Anomalien in Ihrem Netzwerkverkehr, die aufgezeichnet und nachverfolgt werden. Auf diese Weise können Sie verhindern, dass Malware und Hacker, die bereits in Ihr Netzwerk eingedrungen sind, weiteren Schaden anrichten.

Leicht zu lesende Dashboards bieten einen Überblick über Ihre Monitoring-Daten. Sie können auch zusammenhängende Daten auf Ihrem Dashboard anzeigen lassen, um Zusammenhänge zu erkennen und Schlussfolgerungen zu ziehen.

Identifizierung der betroffenen Computer und Netzwerkengpässe

PRTG misst und analysiert Ihren Netzwerkverkehr und lässt Sie ihn beispielsweise nach IP-Adresse oder Protokoll filtern. Auf diese Weise können Sie schnell potenzielle Engpässe im Netzwerk identifizieren, ungewöhnliche Aktivitätsspitzen erkennen und betroffene Anwendungen und Systeme herunterfahren.

Außerdem erleichtern die aufgezeichneten Daten des Netzwerkverkehrs die Identifizierung von Geräten, die von einem Angriff betroffen sind, und die Wiederherstellung dieser Computer durch Gegenmaßnahmen oder die Wiederherstellung eines Backups oder Images.

Überwachung und Schutz von Sicherheitsmaßnahmen in Ihrem Netzwerk

Durch die kontinuierliche Überwachung von Firewalls, Antivirensoftware und anderen Sicherheitsgeräten und -tools kann PRTG Sie im Falle von Ausfällen warnen, die ein Sicherheitsrisiko für Ihr Netzwerk darstellen könnten. Auch fehlerhafte Backups werden aufgezeichnet. So können Sie Maßnahmen ergreifen, bevor etwas schiefgeht.

PRTG prüft auch die Funktionsfähigkeit sicherheitsrelevanter Hardwarekomponenten wie Türschlösser oder CCTV-Überwachungskameras sowie die Zugangsrechte zu Räumen wie Serverräumen.

Anpassbare Echtzeit-Benachrichtigungen und -Warnungen

PRTG wird mit einem hochgradig anpassbaren Alarmierungs- und Benachrichtigungssystem ausgeliefert. Es erlaubt Ihnen, granulare Warn- und Fehlerschwellenwerte zu definieren und verschiedene Benachrichtigungsauslöser für unterschiedliche Eskalationsstufen einzurichten. So sind Sie in der Lage, einzugreifen, bevor weiterer Schaden entsteht.

Darüber hinaus können Sie aus verschiedenen Benachrichtigungsmethoden wie E-Mail, SMS, Push-Benachrichtigung und anderen wählen und sogar Automatisierungsskripte zum Herunterfahren betroffener Systeme definieren.

3 Möglichkeiten, PRTG zur Bekämpfung und Vorbeugung von Netzwerkangriffen einzusetzen

Einrichtung des Netzwerksicherheits-Monitorings

-

Traffic-Monitoring

-

Firewall-Monitoring

-

Virus-Scanner-Monitoring

-

Backup-Monitoring

-

Server-Monitoring

-

Serverraum-Monitoring

Analysieren Sie historische Monitoring-Daten

- Ermitteln Sie die Einzelheiten eines erfolgten Angriffs

- Abrufen der Aufzeichnungshistorie des Netzwerkverkehrs

- Suche nach bestimmten Angriffsmustern

- Schalten Sie das betroffene Gerät und/oder die betroffenen Anwendungen aus

Überprüfung des Netzwerkverkehrs auf Anomalien

- Hinzufügen von vorkonfigurierten PRTG Sensoren zur Überwachung des Datenverkehrs (über SNMP, Packet Sniffing oder Flow-Protokolle)

- Einrichten von Schwellenwerten und Benachrichtigungs-Triggern für Verkehrsparameter

- Suche nach ungewöhnlichen Mustern wie unerklärlichen Lastspitzen oder ungewöhnlich starkem Datenverkehr

- Einführung von Gegenmaßnahmen gegen Cyberangriffe

Starten Sie mit dem Monitoring von Netzwerkangriffen mit PRTG und Ihr Netzwerk wird zuverlässiger und Ihre Arbeit einfacher.

Ihr Netzwerkangriffsmonitor auf einen Blick – auch von unterwegs

PRTG ist in wenigen Minuten eingerichtet und auf fast allen Mobil-Geräten nutzbar.

Innovative Lösungen mit Paessler-Partnern

Durch die Zusammenarbeit mit innovativen Anbietern integrieren wir PRTG mit den Lösungen

unserer Partner und schaffen so maximale Benutzerfreundlichkeit.

Telchemy

Kombinieren Sie das Monitoring mit PRTG mit den tiefen Einblicken von SQmediator in Ihre Kommunikations-Infrastruktur, um die Kommunikationsanlagen Ihres Unternehmens zu sichern und zu verbessern.

PRTG erleichtert das Monitoring von Angriffen auf die Netzwerksicherheit

Benutzerdefinierte Warnmeldungen und Datenvisualisierung erleichtern die Überwachung, Identifizierung und Verhinderung von Cybersicherheitsproblemen und Datenverletzungen.

PRTG: Das Multi-Tool für Admins

Passen Sie PRTG individuell und dynamisch an Ihre Bedürfnisse an und vertrauen Sie auf eine starke API:

- HTTP-API: Greifen Sie mittels HTTP-Anfragen flexibel auf Ihre Monitoring-Daten zu und ändern Sie die Einstellungen der angelegten Objekte

- Eigene Sensoren: Erstellen Sie eigene PRTG Sensoren – überwachen Sie damit quasi alles

- Individuelle Benachrichtigungen: Erstellen Sie Ihre eigenen Benachrichtigungen und senden Sie Aktions-Trigger an externe Systeme

- REST Custom Sensor: Überwachen Sie fast alles, was Daten im XML- oder JSON-Format bereitstellt

Mehr als nur ein Monitoring-Tool: Warum unsere Kunden PRTG lieben

Immer noch nicht überzeugt?

Über 500.000 Admins

lieben PRTG

Paessler PRTG läuft in Unternehmen jeder Größe. Sysadmins lieben PRTG, weil die Software ihren Arbeitsalltag sehr erleichtert.

Überwachen Sie Ihre gesamte IT-Infrastruktur

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über Ihr gesamtes Netzwerk.

Probieren Sie Paessler PRTG kostenlos aus

Jeder hat andere Anforderungen an sein Monitoring. Deshalb können Sie PRTG kostenlos testen.

Starten Sie mit dem Monitoring von Netzwerkangriffen mit PRTG und Ihr Netzwerk wird zuverlässiger und Ihre Arbeit einfacher.

|

PRTG |

Network Monitoring Software - Version 25.1.104.1961 (7. April 2025) |

|

Hosting |

Verfügbar als Download für Windows und als Cloud-Version PRTG Hosted Monitor |

Sprachen |

Deutsch, Englisch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch |

Preis |

Bis zu 100 Sensoren kostenlos (Preistabelle) |

Unified Monitoring |

Netzwerkgeräte, Bandbreite, Server, Software, Virtuelle Umgebungen, Remotesysteme, IoT und vieles mehr |

Unterstützte Hersteller & Anwendungen |

|

Die Kombination der umfangreichen Monitoring-Funktionen von PRTG mit der automatisierten Netzwerksicherung von IP Fabric schafft ein neues Maß an Transparenz und Zuverlässigkeit im Netzwerk.