Gli avvisi personalizzati e la visualizzazione dei dati facilitano il monitoraggio, l'identificazione e la prevenzione dei problemi di sicurezza della rete.

I problemi di sicurezza della rete possono avere conseguenze disastrose non solo per l'infrastruttura IT, ma per l'intera azienda. Anche i migliori firewall non garantiscono una protezione IT totale.

Configurazioni errate, porte inutilmente aperte e malware non solo compromettono la rete interna, ma rappresentano anche una seria minaccia per la sicurezza IT in generale.

Una valutazione delle vulnerabilità, o un test di penetrazione (pentest), può identificare potenziali lacune nella sicurezza di applicazioni o applicazioni, sistemi operativi come Windows e Linux e hardware come switch e router. Non importa se i sistemi sono on-premises o nel cloud.

Il nostro strumento di monitoraggio della rete Paessler PRTG vi aiuta a scoprire ed eliminare le vulnerabilità di sicurezza nella vostra infrastruttura IT!

Diagnosticare i problemi di rete monitorando continuamente la sicurezza dell'infrastruttura. Mostrate il traffico di rete sospetto, gli accessi non autorizzati, le patch mancanti e altro ancora in tempo reale e visualizzate i dati in mappe e dashboard per identificare più facilmente i problemi. Ottenete la visibilità di rete necessaria per risolvere potenziali vulnerabilità di rete.

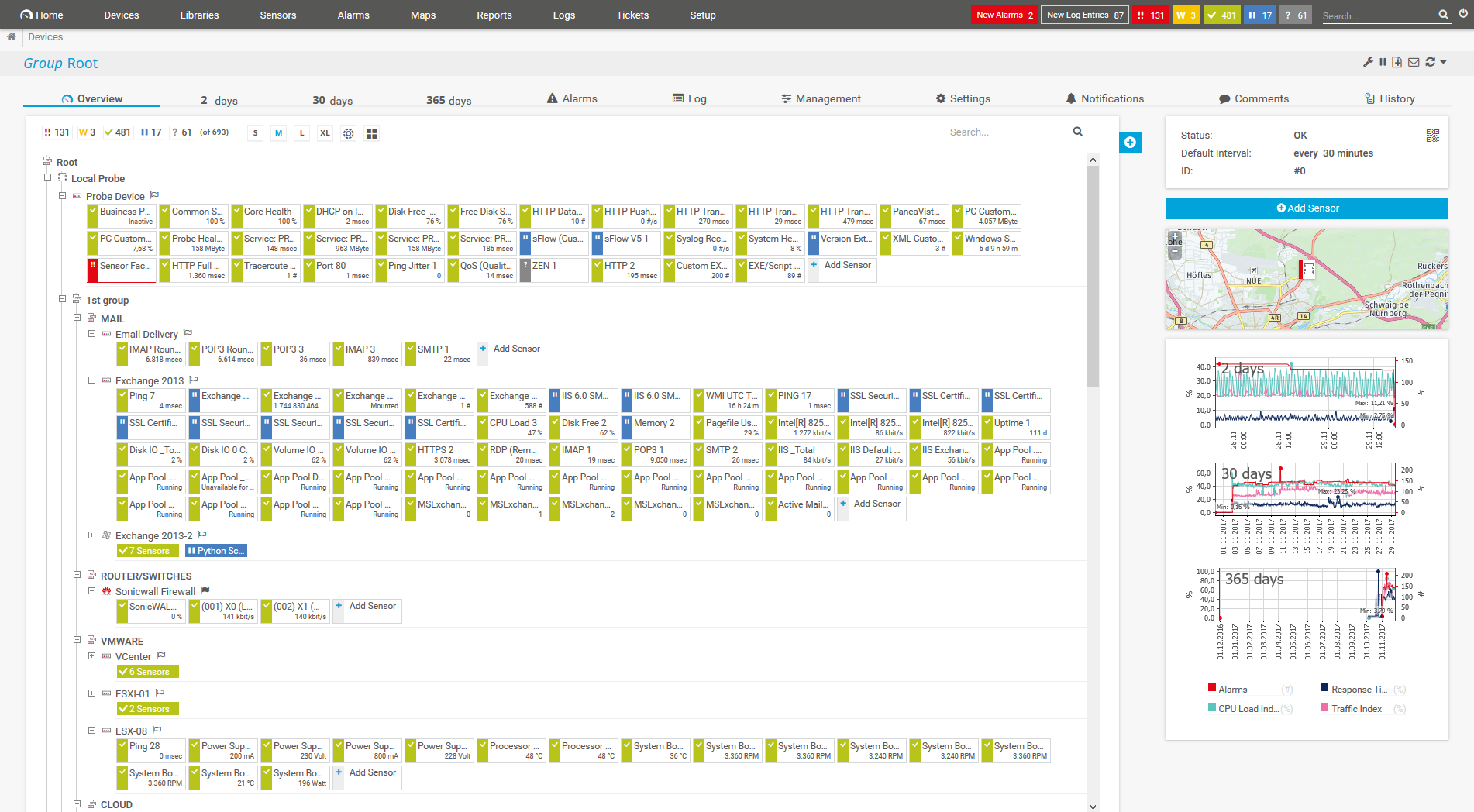

Dashboard PRTG personalizzato per tenere sotto controllo l'intera infrastruttura IT

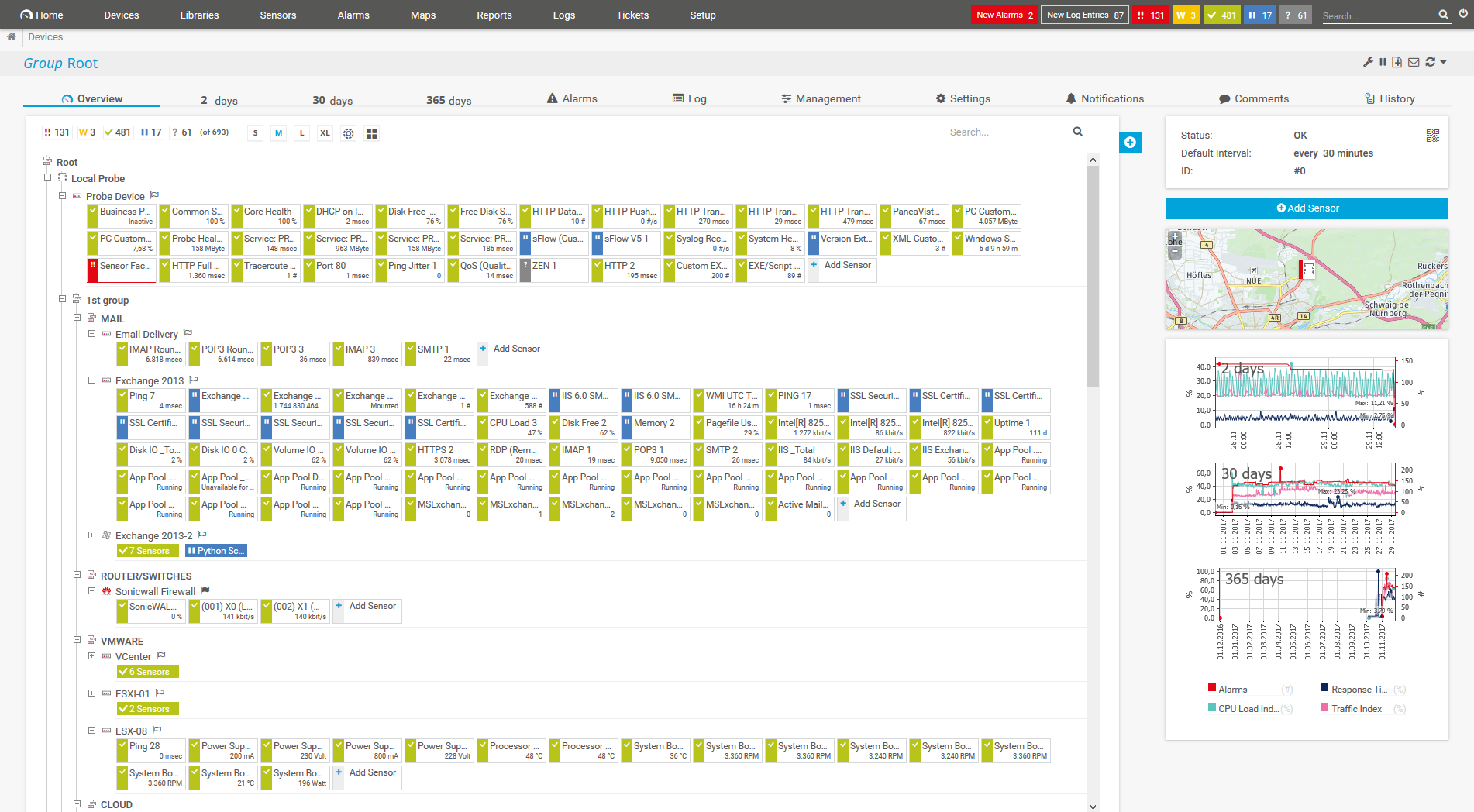

Albero dei dispositivi dell'intera configurazione di monitoraggio

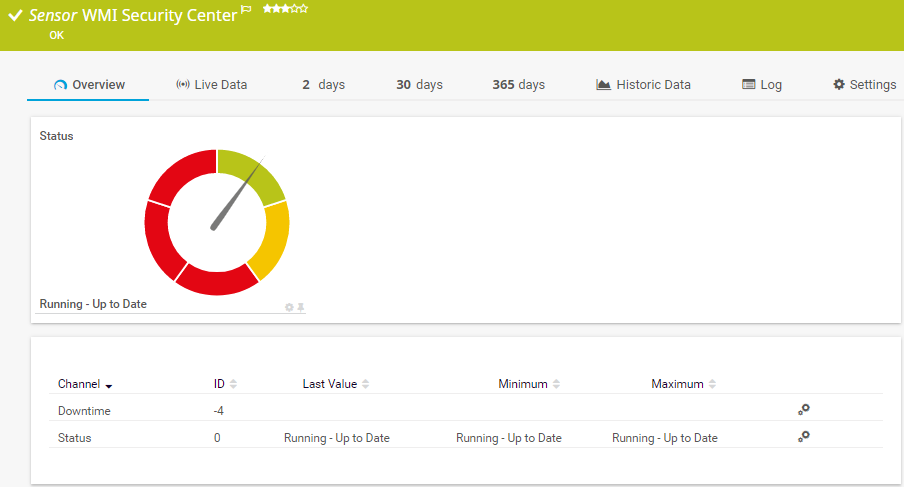

Sensore del Centro sicurezza WMI preconfigurato in PRTG

Dashboard PRTG personalizzato per tenere sotto controllo l'intera infrastruttura IT

Albero dei dispositivi dell'intera configurazione di monitoraggio

Rimanete informati sulla vostra rete con opzioni di avviso avanzate. PRTG vi avvisa in tempo reale non appena rileva potenziali problemi di sicurezza, per un'immediata valutazione e correzione della sicurezza.

Generate rapporti automatici con PRTG per conoscere lo stato di sicurezza della vostra rete e identificare le aree che richiedono attenzione o miglioramenti.

Tenete d'occhio l'utilizzo della larghezza di banda per rilevare picchi di traffico insoliti che potrebbero segnalare una minaccia alla sicurezza o un'attività di malware.

Utilizzate PRTG per analizzare i modelli di traffico e rilevare i tentativi di accesso non autorizzato che indicano vulnerabilità o attacchi hacker in corso.

Traccia le porte aperte sui dispositivi di rete e rileva le porte aperte non necessarie che comportano rischi per la sicurezza, consentendo di chiuderle e ridurre la superficie di attacco.

Raccogliere informazioni dettagliate da endpoint di rete, switch, router e server. Queste informazioni aiutano a identificare le configurazioni errate o il firmware obsoleto che potrebbero essere sfruttati.

Creare sensori personalizzati o utilizzare modelli in PRTG per definire controlli specifici per le configurazioni rilevanti per la sicurezza e garantire la conformità ai criteri di sicurezza.

Monitorando i logs di diversi dispositivi e applicazioni, è possibile identificare registri eventi di sicurezza come tentativi di accesso falliti, attività sospette e modifiche alla configurazione.

PRTG è dotato di oltre 250 tipi di sensori nativi per il monitoraggio dell'intero ambiente on-premises, cloud e cloud ibrido. Dai un'occhiata ad alcuni esempi qui sotto!

Consulta il manuale di PRTG per un elenco di tutti i tipi di sensore disponibili.

Avvisi in tempo reale e notifiche personalizzate facilitano la risoluzione di problemi di accesso non autorizzato, porte aperte e altre potenziali falle nella sicurezza.

Paessler PRTG avvisa quando nuovi dispositivi o dispositivi non autorizzati si connettono alla rete. Questo vi aiuta a prendere provvedimenti immediati e a prevenire potenziali violazioni della sicurezza.

Monitorare lo stato di aggiornamento di applicazioni e hardware. PRTG evidenzia i dispositivi con firmware obsoleto che possono contenere vulnerabilità di sicurezza e aiuta ad aggiornarli in tempo.

Monitorate lo stato e la configurazione dei vostri firewall per assicurarvi che siano attivi e funzionanti e configurati in modo sicuro per proteggere il perimetro della rete.

Gli avvisi personalizzati e la visualizzazione dei dati facilitano il monitoraggio, l'identificazione e la prevenzione dei problemi di sicurezza della rete.

PRTG si configura in pochi minuti e può essere utilizzato su un'ampia gamma di dispositivi mobili.

Grazie alla collaborazione con fornitori IT innovativi, Paessler libera sinergie per creare nuovi e ulteriori vantaggi per i suoi clienti.

Monitorare tutti i principali rischi fisici nelle sale e nei rack IT, come fattori climatici critici, incendi o furti con scasso.

La visibilità degli asset è un grosso problema per molti team IT. Non avere un inventario accurato delle risorse tecnologiche è inefficiente, costoso e rappresenta un potenziale rischio per la sicurezza.

L'esperto team di gestione di Osirium vanta un'eccezionale esperienza nel campo della cybersicurezza e dell'automazione e ha stabilito la propria sede vicino a Reading, nel Regno Unito.

Avvisi in tempo reale e notifiche personalizzate facilitano la risoluzione di problemi di accesso non autorizzato, porte aperte e altre potenziali falle nella sicurezza.

Software di monitoraggio della rete – Versione 25.1.104.1946 (March 18th, 2025)

Disponibile il download della versione per Windows e della versione cloud-based PRTG Hosted Monitor

Inglese, tedesco, spagnolo, francese, portoghese, olandese, russo, giapponese e cinese semplificato

Dispositivi di rete, larghezza di banda, server, applicazioni, ambienti virtuali, sistemi remoti, IoT e molto altro

Scegli l'abbonamento a PRTG Network Monitor più adatto a te

La scansione delle vulnerabilità di rete o rilevamento delle vulnerabilità analizza automaticamente le reti alla ricerca di lacune e vulnerabilità della sicurezza. IT utilizza database di vulnerabilità note per identificare i rischi potenziali e genera rapporti con raccomandazioni per la risoluzione di questi problemi. Lo scanner inventaria i dispositivi di rete, controlla le configurazioni e assegna una priorità alle vulnerabilità in base al rischio. IT può eseguire test periodici di vulnerabilità e integrarsi con altri strumenti di sicurezza per garantire una sicurezza di rete continua.

PRTG come scanner delle vulnerabilità di rete scansiona tutti i dispositivi e le applicazioni della rete a intervalli definiti e notifica i potenziali rischi esistenti.

Un buon strumento di scansione delle vulnerabilità di rete deve possedere una serie di funzioni per identificare, analizzare e gestire efficacemente le vulnerabilità di sicurezza in una rete. Ecco alcune delle caratteristiche chiave da ricercare:

1. Scansione completa:

2. Accuratezza:

3. Personalizzazione e flessibilità:

4. Interfaccia intuitiva:

5. Funzionalità di integrazione:

6. Monitoraggio e avvisi in tempo reale:

Il rilevamento delle intrusioni è il monitoraggio e l'analisi dei sistemi informatici o delle attività di rete per identificare accessi non autorizzati o violazioni della sicurezza. Le tecniche includono il monitoraggio basato sulla rete e sull'host, nonché i metodi di rilevamento delle firme e delle anomalie. Una sfida nel rilevamento delle intrusioni è la gestione dei falsi positivi, ovvero dei falsi allarmi che indicano una potenziale minaccia che in realtà non è presente.

Il PRTG Network Monitor aiuta a rilevare le intrusioni monitorando il traffico di rete e le applicazioni web basate sul cloud e utilizzando un analizzatore per rilevare attività insolite sospette o potenziali attacchi informatici in tempo reale.

La gestione delle vulnerabilità è il processo sistematico di identificazione, valutazione e risoluzione delle vulnerabilità di sicurezza nei sistemi e nelle reti. IT prevede la scansione delle vulnerabilità, la loro classificazione in base alla gravità e all'impatto (come le CVE - Common Vulnerabilities and Exposures) e la loro risoluzione con patch o controlli di sicurezza.

PRTG tiene traccia dello stato delle patch di sicurezza e degli aggiornamenti sui dispositivi di rete e sui server e identifica i nuovi dispositivi connessi alla rete.

Il monitoraggio del controllo degli accessi controlla e regola chi può accedere a risorse, dati o aree specifiche all'interno di un sistema o di un'organizzazione. IT monitora continuamente l'attività degli utenti, le autorizzazioni e i processi di autenticazione per garantire la conformità alle politiche di sicurezza e rilevare i tentativi di accesso non autorizzati. Inoltre, la cybersecurity e l'automazione svolgono un ruolo fondamentale nel migliorare questi processi di monitoraggio, semplificando le azioni di risposta e riducendo il rischio di errori umani.

PRTG monitora l'accesso degli utenti ai sistemi e alle risorse critiche e rileva i tentativi di accesso non autorizzati.

La gestione delle risorse è il processo di identificazione, inventario e controllo di tutti i dispositivi che hanno accesso alla rete e alle risorse di un'organizzazione. Ciò include il mantenimento di un inventario completo, l'implementazione dei controlli di accesso e il monitoraggio dell'attività dei dispositivi per verificarne la conformità alle politiche di sicurezza.

PRTG vi aiuta nella gestione delle risorse tenendo traccia di tutti i dispositivi di rete e delle loro configurazioni per garantire che solo i dispositivi autorizzati siano connessi alla rete.

Il monitoraggio della conformità è il processo continuo di monitoraggio, valutazione e garanzia della conformità ai requisiti normativi, agli standard di settore, alle politiche interne e alle best practice. IT monitora sistematicamente attività, processi e controlli per verificare l'allineamento con i quadri e le politiche di conformità.

PRTG Network Monitor monitora le attività di rete per garantire la conformità alle normative e agli standard di settore come GDPR, HIPAA, PCI DSS, ecc.

In PRTG, i “sensori” sono gli elementi base del monitoraggio. Un sensore monitora solitamente un valore misurato nella tua rete (ad esempio, il traffico di una porta switch, il carico della CPU di un server o lo spazio libero di un’unità disco). In media, occorrono circa 5-10 sensori per ogni dispositivo o un sensore per ogni porta switch.

Paessler ha condotto prove in oltre 600 dipartimenti IT in tutto il mondo per mettere a punto il suo software di monitoraggio di rete più vicino alle esigenze dei sysadmin. Il risultato è che più del 95% degli intervistati consiglierebbe PRTG – o lo ha già fatto.

Paessler PRTG è utilizzato da aziende di tutte le dimensioni. Gli amministratori di sistema adorano PRTG perché rende il loro lavoro molto più semplice.

Ampiezza di banda, server, ambienti virtuali, siti Web, servizi VoIP - PRTG tiene d'occhio la tua intera rete.

Tutti hanno esigenze di monitoraggio diverse. Ecco perché ti lasciamo provare PRTG gratuitamente. Inizia oggi stesso la tua prova.