Les alertes personnalisées et la visualisation des données permettent de superviser, d'identifier et de prévenir facilement les problèmes de sécurité du réseau.

Lesproblèmes de sécurité sur votre réseau peuvent avoir des conséquences désastreuses non seulement pour votre infrastructure IT, mais aussi pour l'ensemble de votre entreprise. Même les meilleurs pare-feu ne garantissent pas une protection IT totale.

Les mauvaises configurations, les ports inutilement ouverts et les logiciels malveillants compromettent non seulement le réseau interne, mais représentent également une menace sérieuse pour la sécurité IT dans son ensemble.

Une évaluation des vulnérabilités, ou un test de pénétration (pentest), permet d'identifier les failles de sécurité potentielles dans les applications ou les apps, les systèmes d'exploitation tels que Windows et Linux, et le matériel tel que les commutateurs et les routeurs. Peu importe que les systèmes soient sur site ou dans le Cloud.

Notre outil de supervision réseau tout-en-un Paessler PRTG vous aide à découvrir et à éliminer les failles de sécurité de votre infrastructure IT !

Diagnostiquez les problèmes de réseau en supervisant en permanence la sécurité de votre infrastructure. Affichez en temps réel le trafic réseau suspect, les accès non autorisés, les correctifs manquants et bien plus encore, et visualisez les données dans des cartes graphiques et des tableaux de bord pour identifier les problèmes plus facilement. Obtenez la visibilité du réseau dont vous avez besoin pour résoudre les vulnérabilités potentielles du réseau.

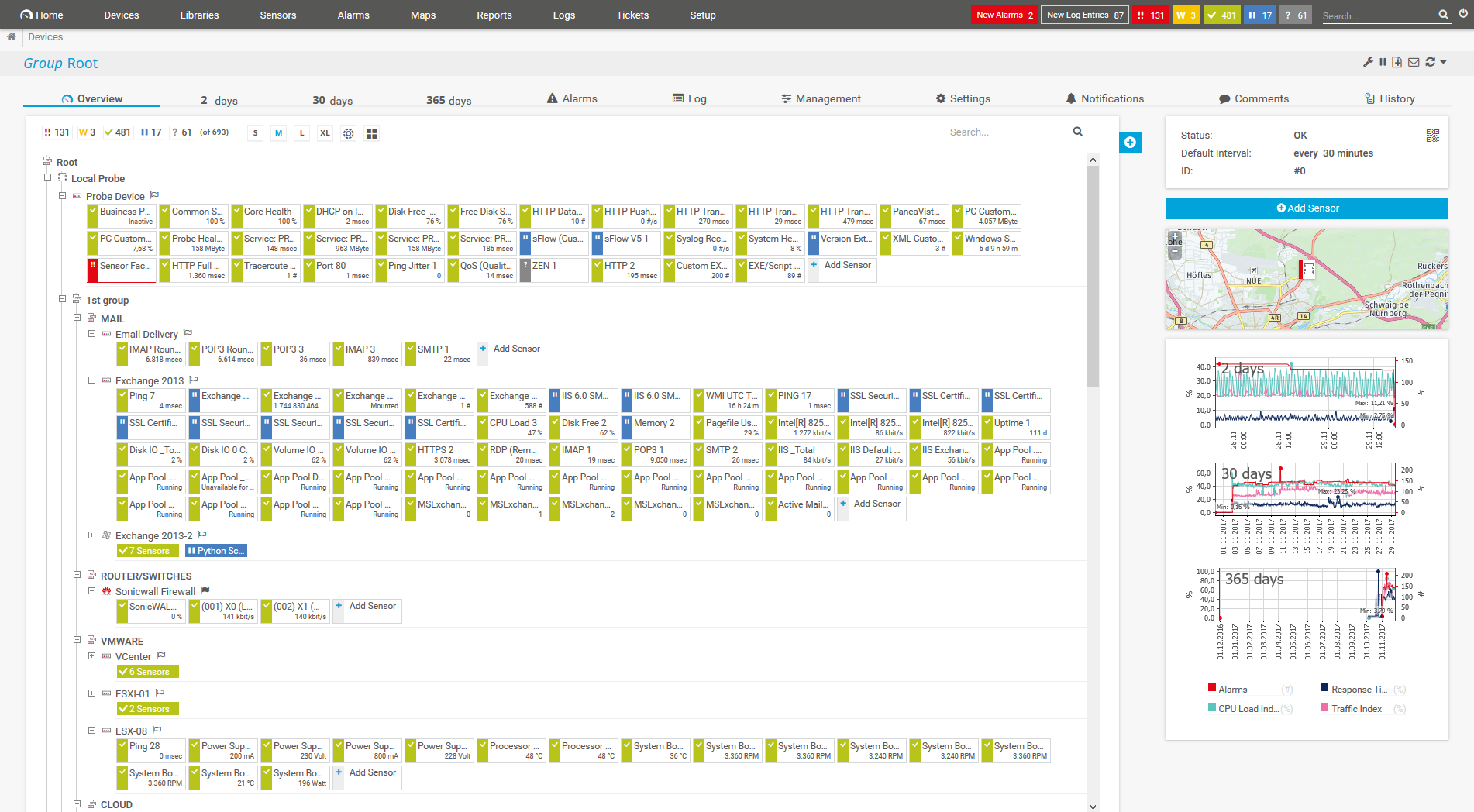

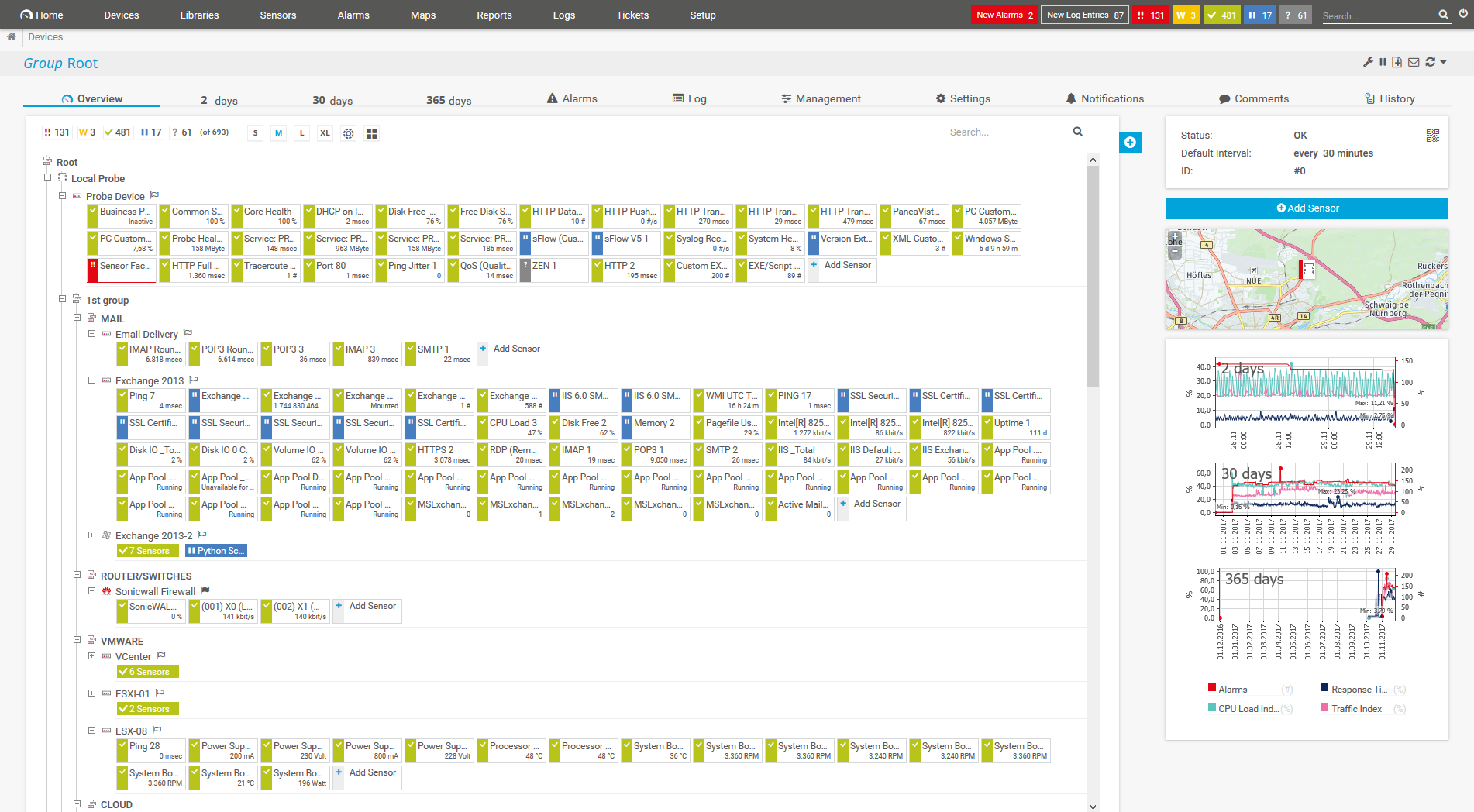

Tableau de bord PRTG personnalisé pour garder un œil sur l'ensemble de l'infrastructure IT

Arborescence des équipements de la configuration complète de supervision

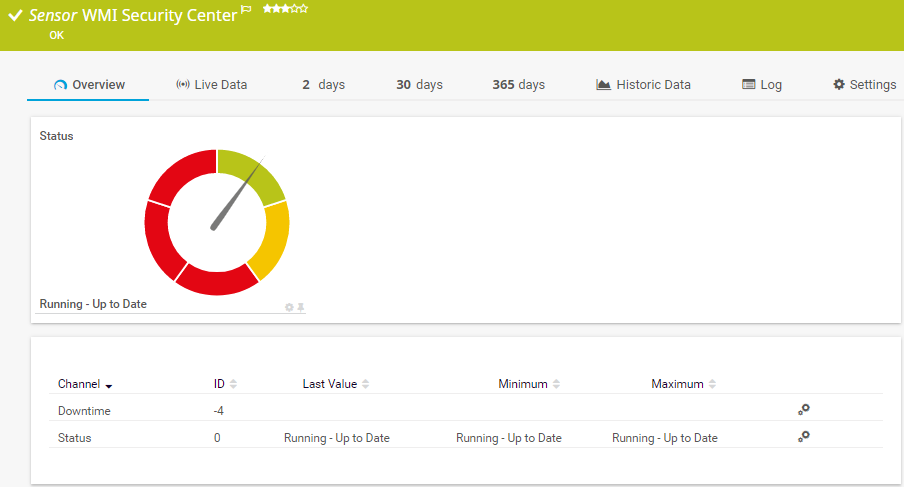

Capteur préconfiguré du centre de sécurité WMI dans PRTG

Tableau de bord PRTG personnalisé pour garder un œil sur l'ensemble de l'infrastructure IT

Arborescence des équipements de la configuration complète de supervision

Restez informé sur votre réseau grâce à des options d'alerte avancées. PRTG vous avertit en temps réel dès qu'il détecte un problème de sécurité potentiel - pour une évaluation et une remédiation immédiates.

Générez des rapports automatisés avec PRTG pour mieux connaître l'état de la sécurité de votre réseau et identifier les domaines qui nécessitent une attention particulière ou des améliorations.

Gardez un œil sur l'utilisation de votre bande passante pour détecter les pics de trafic inhabituels qui pourraient signaler une menace de sécurité ou une activité de malware.

Utilisez PRTG pour analyser les modèles de trafic et détecter les tentatives d'accès non autorisé qui indiquent des vulnérabilités ou des attaques de pirates en cours.

Suivez les ports ouverts sur les périphériques réseau et détectez les ports ouverts inutiles qui présentent des risques pour la sécurité, ce qui vous permet de les fermer et de réduire la surface d'attaque.

Collectez des informations détaillées sur les terminaux, les commutateurs, les routeurs et les serveurs du réseau. Ces informations vous aident à identifier les mauvaises configurations ou les microprogrammes obsolètes qui pourraient être exploités.

Créez des capteurs personnalisés ou utilisez des modèles dans PRTG pour définir des vérifications spécifiques pour les configurations importantes pour la sécurité et garantir la conformité avec vos politiques de sécurité.

En supervisant les logs de différents appareils et applications, vous pouvez identifier les événements de sécurité tels que les tentatives de connexion échouées, les activités suspectes et les changements de configuration.

PRTG est livré avec plus de 250 types de capteurs natifs pour superviser l'ensemble de votre environnement sur site, dans le cloud et dans le cloud hybride dès sa sortie de l'emballage. Découvrez quelques exemples ci-dessous !

Consultez le Manuel de PRTG pour obtenir la liste de tous les types de capteurs disponibles.

Les alertes en temps réel et les notifications personnalisées facilitent la résolution des problèmes liés aux accès non autorisés, aux ports ouverts et aux autres failles de sécurité potentielles.

Paessler PRTG vous alerte lorsque des appareils nouveaux ou non autorisés se connectent au réseau. Vous pouvez ainsi prendre des mesures immédiates et prévenir d'éventuelles failles de sécurité.

Supervisez l'état de mise à jour des applications et du matériel. PRTG met en évidence les appareils dotés d'un firmware obsolète susceptible de contenir des failles de sécurité et vous aide à les mettre à jour à temps.

Supervisez l'état et la configuration de vos pare-feu pour vous assurer qu'ils sont opérationnels et configurés de manière sécurisée pour protéger le périmètre du réseau.

Les alertes personnalisées et la visualisation des données permettent de superviser, d'identifier et de prévenir facilement les problèmes de sécurité du réseau.

PRTG se configure en quelques minutes et peut être utilisé sur une grande variété d'appareils mobiles.

En s'associant à des fournisseurs informatiques innovants, Paessler libère des synergies afin de créer des avantages nouveaux et supplémentaires pour ses clients.

Supervision de tous les risques physiques majeurs dans les salles et les baies informatiques, tels que les facteurs climatiques critiques, les incendies ou les cambriolages.

La visibilité des actifs est un problème majeur pour de nombreuses équipes informatiques. Ne pas disposer d'un inventaire précis des actifs technologiques est inefficace, coûteux et constitue un risque potentiel pour la sécurité.

L'équipe de direction expérimentée d'Osirium possède une expérience remarquable dans les domaines de la cybersécurité et de l'automatisation, et a établi son siège près de Reading, au Royaume-Uni.

Les alertes en temps réel et les notifications personnalisées facilitent la résolution des problèmes liés aux accès non autorisés, aux ports ouverts et aux autres failles de sécurité potentielles.

Logiciel de supervision réseau – Version 25.1.104.1946 (March 18th, 2025)

Téléchargement pour Windows et version basée sur le cloud PRTG Hosted Monitor disponible

Anglais, allemand, espagnol, français, portugais, néerlandais, russe, japonais et chinois simplifié

Appareils réseau, bande passante, serveurs, applications, environnements virtuels, systèmes distants, IoT, etc.

Choisissez l'abonnement PRTG Network Monitor qui vous convient le mieux

L'analyse des vulnérabilités des réseaux ou la détection des vulnérabilités analyse automatiquement les réseaux à la recherche de lacunes et de vulnérabilités en matière de sécurité. IT utilise des bases de données de vulnérabilités connues pour identifier les risques potentiels et génère des rapports contenant des recommandations pour résoudre ces problèmes. Le scanner inventorie les dispositifs du réseau, vérifie les configurations et classe les vulnérabilités par ordre de priorité en fonction des risques. IT peut effectuer des tests de vulnérabilité périodiques et s'intégrer à d'autres outils de sécurité pour assurer une sécurité réseau continue.

En tant que scanner de vulnérabilités réseau, PRTG analyse tous les appareils et applications de votre réseau à des intervalles définis et vous informe des risques potentiels existants.

Les bons outils d'analyse de la vulnérabilité des réseaux doivent posséder une série de caractéristiques permettant d'identifier, d'analyser et de gérer efficacement les failles de sécurité d'un réseau. Voici quelques-unes des principales caractéristiques à rechercher :

1. Analyse complète :

2. Précision :

3. Personnalisation et flexibilité :

4. Interface conviviale :

5. Capacités d'intégration :

6. Supervision et alertes en temps réel :

La détection des intrusions consiste à superviser et à analyser les systèmes informatiques ou l'activité du réseau afin d'identifier les accès non autorisés ou les failles de sécurité. Les techniques utilisées comprennent la supervision basée sur le réseau et sur l'hôte, ainsi que des méthodes de détection de signaturs et d'anomalies. L'un des défis de la détection d'intrusion consiste à gérer les faux positifs, c'est-à-dire les fausses alarmes qui indiquent une menace potentielle qui n'est pas réellement présente.

PRTG vous aide dans la détection des intrusions en supervisant le trafic réseau et les applications web basées sur le cloud, et en utilisant un analyseur pour superviser en temps réel les activités inhabituelles suspectes ou les cyberattaques potentielles.

La gestion des vulnérabilités est le processus systématique d'identification, d'évaluation et de résolution des failles de sécurité dans les systèmes et les réseaux. Elle consiste à rechercher les vulnérabilités, à les classer par ordre de priorité en fonction de leur gravité et de leur impact (comme les CVE - Common Vulnerabilities and Exposures) et à les résoudre à l'aide de correctifs ou de contrôles de sécurité.

PRTG suit l'état des correctifs et des mises à jour de sécurité sur les appareils et les serveurs du réseau, et identifie les nouveaux appareils connectés au réseau.

La supervision du contrôle d'accès supervise et régule l'accès à des ressources, données ou zones spécifiques au sein d'un système ou d'une organisation. IT supervise en permanence l'activité des utilisateurs, les autorisations et les processus d'authentification afin de garantir la conformité aux politiques de sécurité et de détecter les tentatives d'accès non autorisé. En outre, la cybersécurité et l'automatisation jouent un rôle essentiel pour améliorer ces processus de supervision, rationaliser les actions de réponse et réduire le risque d'erreur humaine.

PRTG supervise l'accès des utilisateurs aux systèmes et ressources critiques et détecte les tentatives d'accès non autorisé.

La gestion des actifs est le processus d'identification, d'inventaire et de contrôle de tous les appareils qui ont accès au réseau et aux ressources d'une organisation. Il s'agit notamment de maintenir un inventaire complet, de mettre en place des contrôles d'accès et de superviser l'activité des appareils pour s'assurer qu'ils sont conformes aux politiques de sécurité.

PRTG vous aide à gérer vos actifs en assurant le suivi de tous les appareils du réseau et de leur configuration afin de garantir que seuls les appareils autorisés sont connectés au réseau.

La supervision de la conformité est le processus continu de suivi, d'évaluation et de garantie de la conformité aux exigences réglementaires, aux normes industrielles, aux politiques internes et aux meilleures pratiques. IT supervise systématiquement les activités, les processus et les contrôles pour vérifier l'alignement avec les cadres et les politiques de conformité.

PRTG supervise les activités du réseau pour garantir la conformité aux réglementations et normes du secteur, notamment GDPR, HIPAA, PCI DSS, etc.

Dans PRTG, les « capteurs » sont les éléments de base de la supervision. Un capteur surveille généralement une valeur mesurée dans votre réseau, par exemple, le trafic d'un port sur un switch, la charge CPU d'un serveur ou l'espace libre d'un disque. En moyenne, vous avez besoin de 5 à 10 capteurs par équipement ou d'un capteur par port de switch.

Paessler a mené des essais dans plus de 600 départements informatiques du monde entier afin d'adapter son logiciel de supervision réseau aux besoins des administrateurs. Dans le cadre de l'étude, plus de 95 % des participants ont indiqué qu'ils recommanderaient volontiers PRTG ou l'avaient déjà fait.

Paessler PRTG est utilisé par des entreprises de toutes tailles. Les administrateurs systèmes apprécient PRTG parce qu'il simplifie leur travail.

Bande passante, serveurs, environnements virtuels, sites Internet, services VoIP – PRTG supervise l'ensemble de votre réseau.

Chaque utilisateur a des besoins de supervision différents. C'est pourquoi nous vous laissons essayer PRTG gratuitement. Démarrez maintenant un essai.