Gli avvisi personalizzati e la visualizzazione dei dati consentono di identificare e prevenire rapidamente le fughe di dati e altre minacce alla sicurezza.

La prevenzione delle violazioni dei dati si basa su molteplici strumenti e strategie: firewall, password forti, software antivirus e sistemi di rilevamento delle intrusioni sono solo alcuni esempi di concetti per contrastare le violazioni dei dati dovute a ransomware, attacchi alla catena di approvvigionamento e ad altre reti, o all'acquisizione di account, ad esempio. Accanto a tutti questi concetti c'è il monitoraggio completo dell'infrastruttura.

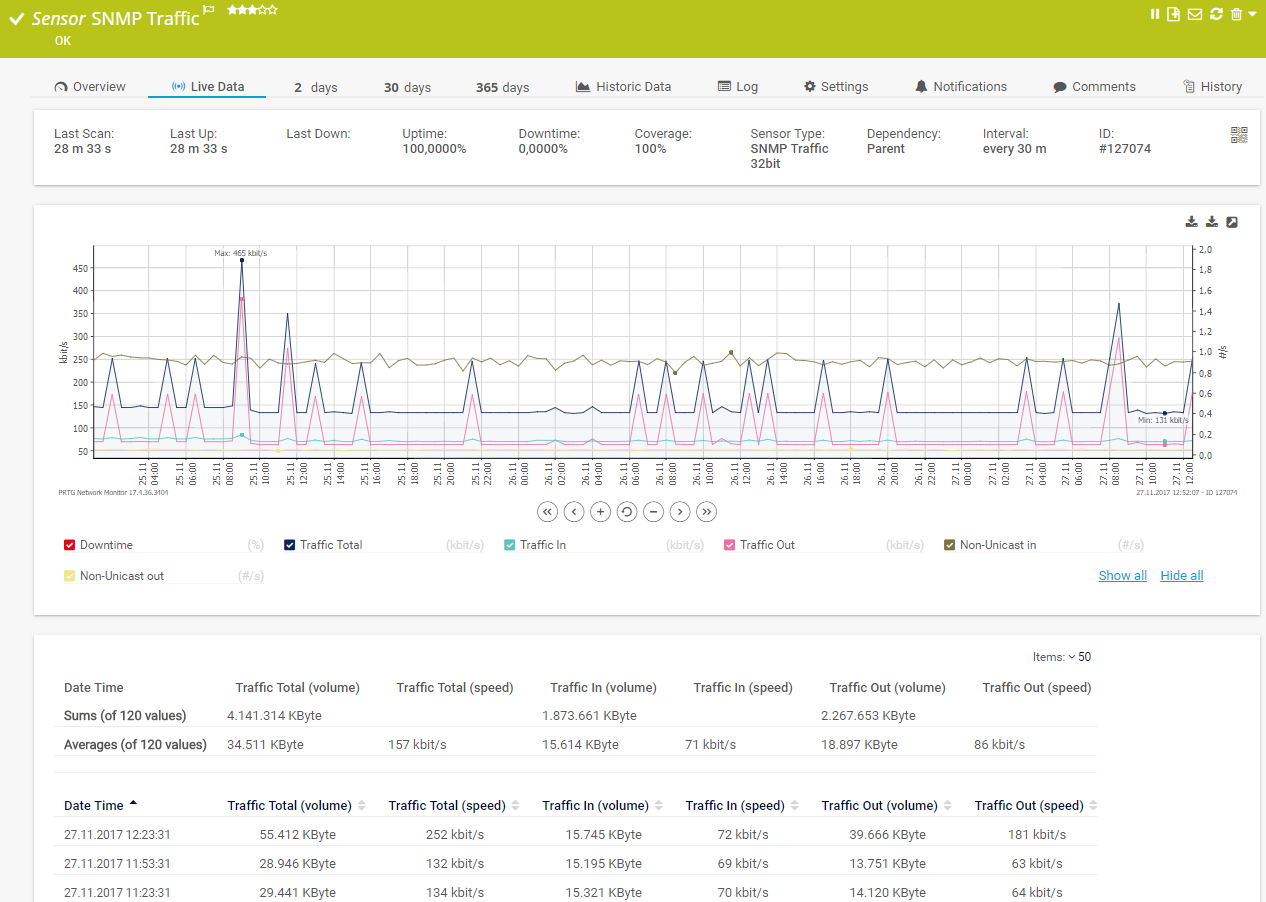

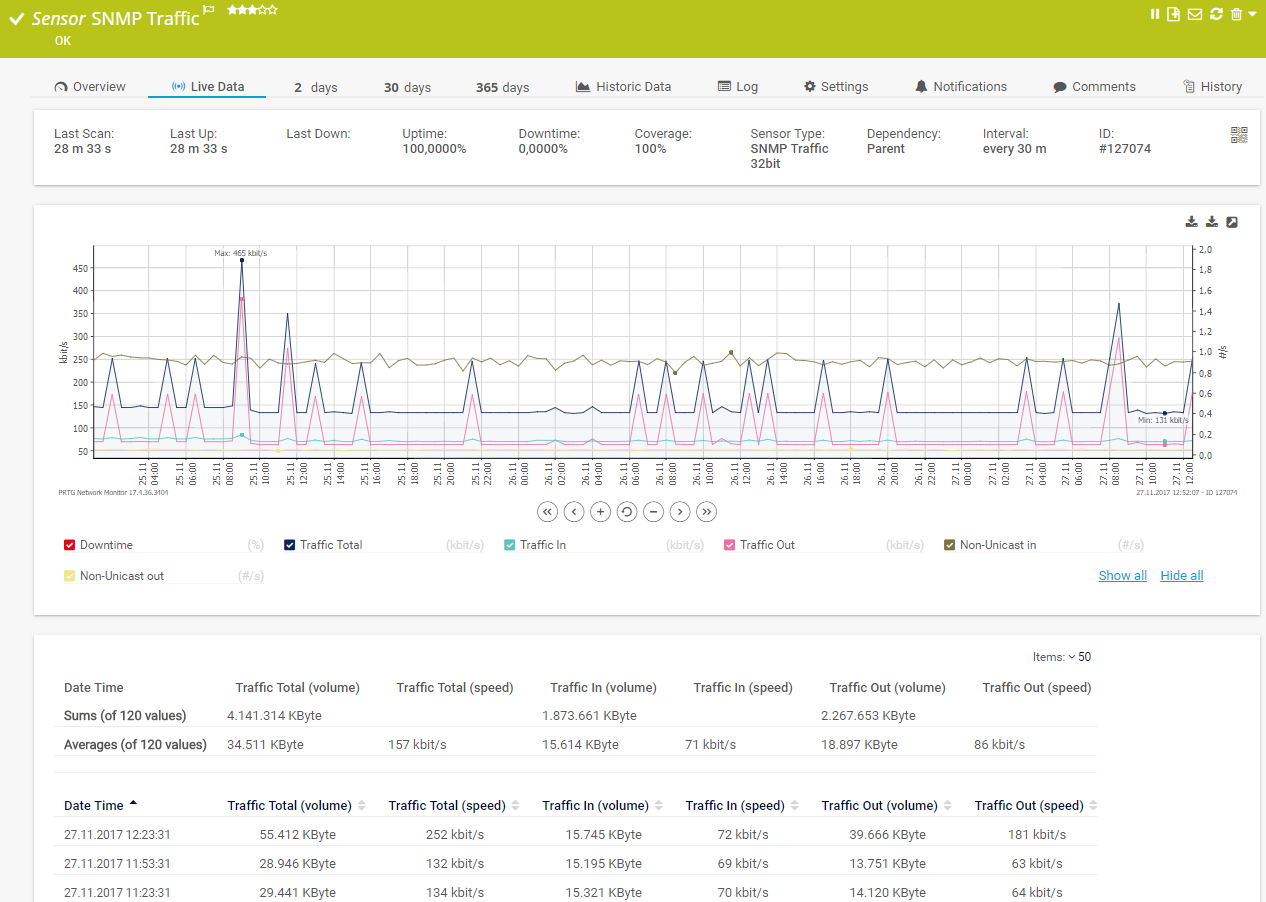

Un traffico di rete insolito, come picchi improvvisi o colli di bottiglia inspiegabili, è un buon indicatore di attività sospette nella rete.

PRTG consente di sfruttare protocolli come SNMP, flow e altri per monitorare l'utilizzo della larghezza di banda in tempo reale e identificare potenziali attacchi informatici mentre si verificano.

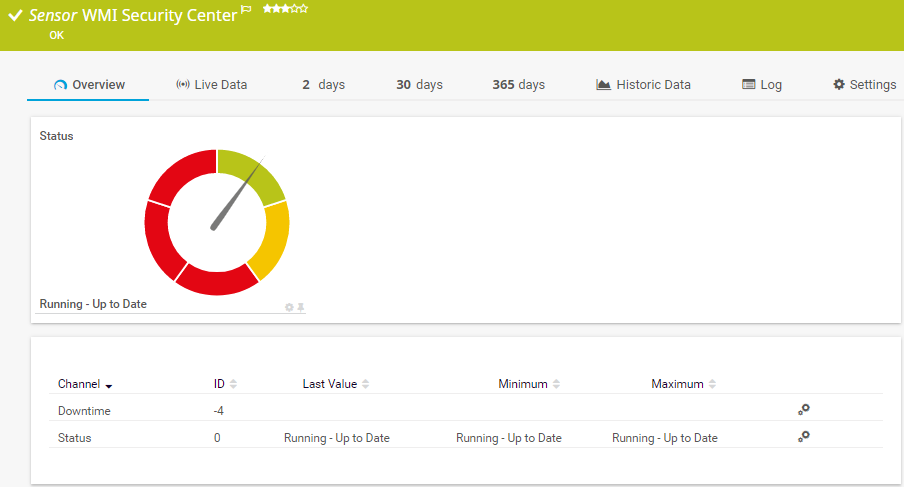

La protezione dalle violazioni dei dati è buona solo quanto gli strumenti di cybersecurity che la forniscono. Se i firewall, il software antivirus o altri endpoint di sicurezza non funzionano, la rete è esposta.

Con PRTG, potete monitorare costantemente le vostre misure di sicurezza e ricevere avvisi istantanei se non funzionano come dovrebbero.

Anche con le migliori soluzioni e strumenti di sicurezza di rete, c'è sempre la possibilità che gli hacker riescano a entrare. Se siete vittime di un attacco e volete indagare sui danni, i dati storici di monitoraggio sono fondamentali.

PRTG archivia i dati di monitoraggio nel tempo e offre la possibilità di tracciare eventi e attività per migliorare l'intelligence sulle minacce.

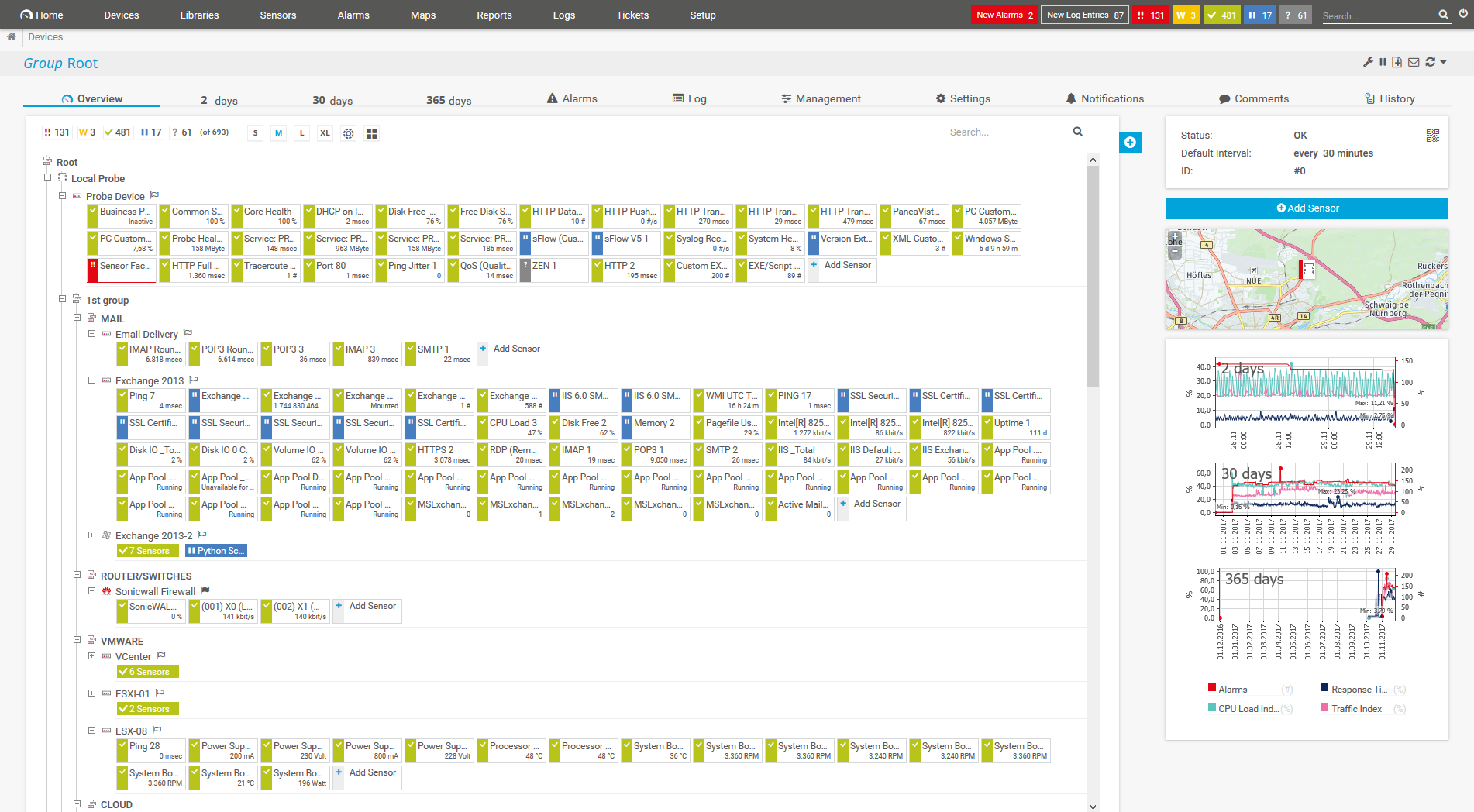

Diagnosticare i problemi di rete monitorando continuamente la salute e la sicurezza della rete. Mostra lo stato dell'hardware e del software di sicurezza e altre metriche chiave in tempo reale. Visualizzare i dati di monitoraggio in grafici e dashboard chiari per identificare più facilmente i problemi. Ottenete la Panoramica necessaria per risolvere potenziali vulnerabilità della rete.

Grafico dei dati di traffico in tempo reale in PRTG

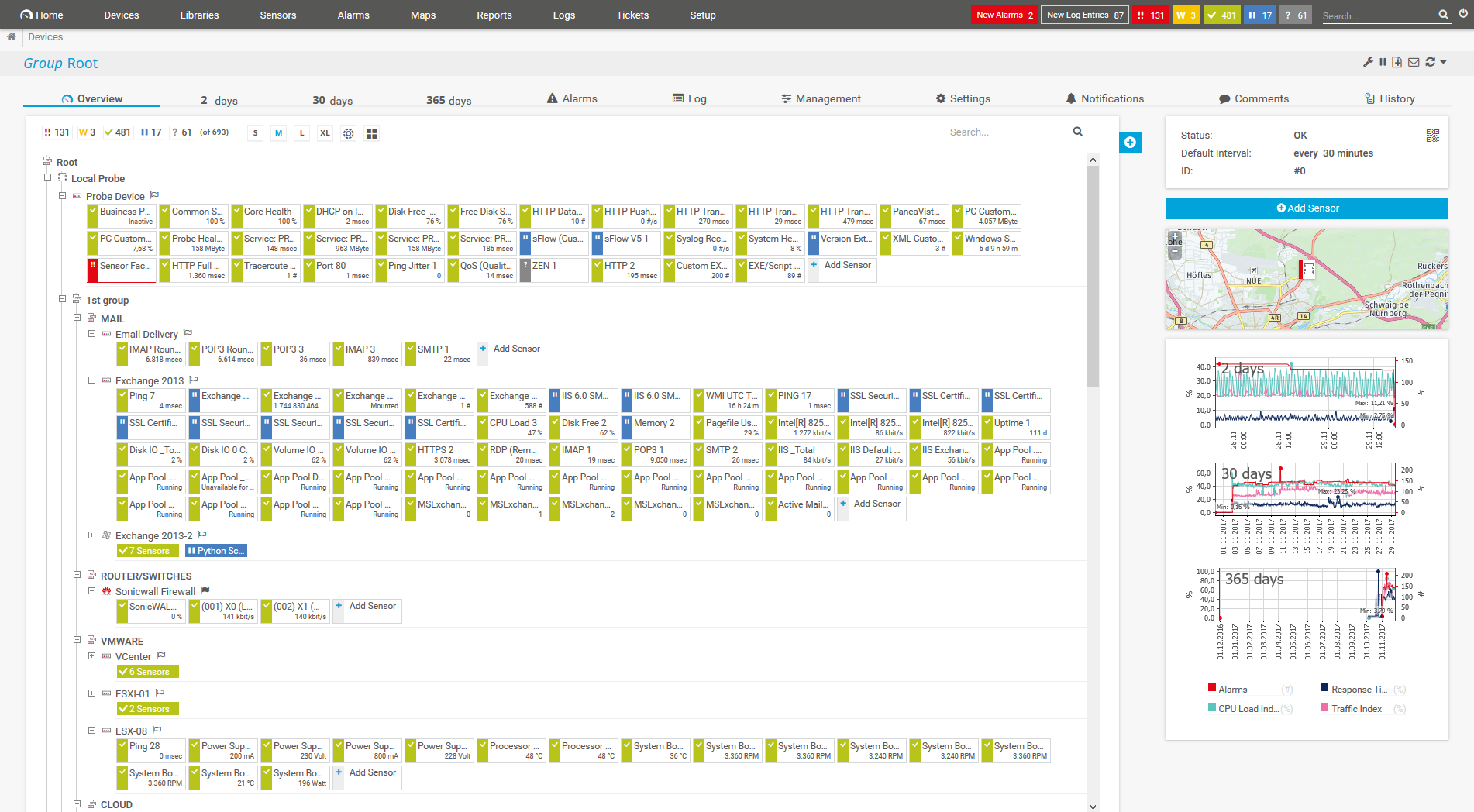

Albero dei dispositivi dell'intera configurazione di monitoraggio

Panoramica del sensore del Centro sicurezza WMI

Grafico dei dati di traffico in tempo reale in PRTG

Albero dei dispositivi dell'intera configurazione di monitoraggio

Configurate il PRTG per attivare immediatamente gli avvisi in base a soglie definite individualmente quando rileva anomalie che potrebbero indicare una minaccia informatica. Le notifiche personalizzabili consentono di essere avvisati tramite notifiche push, e-mail, SMS e in molti altri modi.

I dashboard interattivi e le mappe di rete di PRTG consentono di visualizzare le informazioni sulla cybersecurity in modi diversi, in modo che i Teams possano vedere i dati di cui hanno bisogno in modo rapido e semplice. Potete vedere il quadro generale o analizzare i singoli dispositivi o sistemi: sta a voi decidere.

Prevenire le violazioni dei dati non significa solo rilevare attività sospette. IT significa comprendere veramente la vostra rete e tutto ciò che contiene. Solo così è possibile sapere dove sono le possibili vulnerabilità. PRTG Network Monitor offre una Panoramica di tutto con un monitoraggio completo della rete.

PRTG è dotato di oltre 250 tipi di sensori nativi per il monitoraggio dell'intero ambiente on-premises, cloud e cloud ibrido. Dai un'occhiata ad alcuni esempi qui sotto!

Consulta il manuale di PRTG per un elenco di tutti i tipi di sensore disponibili.

Gli avvisi personalizzati e la visualizzazione dei dati consentono di identificare e prevenire rapidamente le minacce alla sicurezza, come le fughe di dati.

PRTG si configura in pochi minuti e può essere utilizzato su un'ampia gamma di dispositivi mobili.

Grazie alla collaborazione con fornitori IT innovativi, Paessler libera sinergie per creare nuovi e ulteriori vantaggi per i suoi clienti.

Axis offre uno dei portafogli di prodotti più completi e affidabili, una rete professionale ampliata e un supporto completo per l'integrazione del software di gestione video.

L'esperto team di gestione di Osirium vanta un'eccezionale esperienza nel campo della cybersicurezza e dell'automazione e ha stabilito la propria sede vicino a Reading, nel Regno Unito.

Rhebo e PRTG offrono una soluzione di monitoraggio completa per gli ambienti IT e OT: dal monitoraggio delle condizioni fino al rilevamento di anomalie e minacce.

Notifiche in tempo reale significano una risoluzione più rapida dei problemi, in modo da poter agire prima che si verifichino problemi più gravi.

Software di monitoraggio della rete – Versione 25.2.108.1358 (July 2, 2025)

Disponibile il download della versione per Windows e della versione cloud-based PRTG Hosted Monitor

Inglese, tedesco, spagnolo, francese, portoghese, olandese, russo, giapponese e cinese semplificato

Dispositivi di rete, larghezza di banda, server, applicazioni, ambienti virtuali, sistemi remoti, IoT e molto altro

Scegli l'abbonamento a PRTG Network Monitor più adatto a te

Una violazione dei dati è un incidente di sicurezza in cui criminali informatici e hacker ottengono l'accesso a dati riservati o sensibili, come i dati della carta di credito, i dati dell'identità personale e altro ancora. Le violazioni dei dati possono essere causate, ad esempio, da attacchi informatici o da malware. I dati compromessi possono essere utilizzati per attività fraudolente, furti di identità o venduti sul dark web, causando potenzialmente danni a persone e organizzazioni.

Le violazioni dei dati possono essere prevenute implementando una strategia di cybersecurity completa che comprenda più livelli di protezione. Ciò include una forte crittografia per i dati sensibili, aggiornamenti regolari del software, gestione delle patch, controllo rigoroso della sicurezza dei dati, formazione dei dipendenti sulle migliori pratiche di cybersecurity e controlli regolari della sicurezza e test di penetrazione.

Inoltre, è possibile adottare soluzioni software come i sistemi di rilevamento delle intrusioni e le soluzioni di monitoraggio dell'infrastruttura per rilevare potenziali segni di intrusione.

Anche se PRTG non può essere utilizzato come sostituto di un sistema di rilevamento delle intrusioni, è dotato di molte funzioni che aiutano a proteggersi dai cyberattacchi:

In PRTG, i “sensori” sono gli elementi base del monitoraggio. Un sensore monitora solitamente un valore misurato nella tua rete (ad esempio, il traffico di una porta switch, il carico della CPU di un server o lo spazio libero di un’unità disco). In media, occorrono circa 5-10 sensori per ogni dispositivo o un sensore per ogni porta switch.

Paessler ha condotto prove in oltre 600 dipartimenti IT in tutto il mondo per mettere a punto il suo software di monitoraggio di rete più vicino alle esigenze dei sysadmin. Il risultato è che più del 95% degli intervistati consiglierebbe PRTG – o lo ha già fatto.

Paessler PRTG è utilizzato da aziende di tutte le dimensioni. Gli amministratori di sistema adorano PRTG perché rende il loro lavoro molto più semplice.

Ampiezza di banda, server, ambienti virtuali, siti Web, servizi VoIP - PRTG tiene d'occhio la tua intera rete.

Tutti hanno esigenze di monitoraggio diverse. Ecco perché ti lasciamo provare PRTG gratuitamente. Inizia oggi stesso la tua prova.