Attacchi di rete – Panoramica,

prevenzione, monitoraggio, consigli

Sistematizzare la sicurezza informatica della propria azienda

Rimanere sempre aggiornati con tecnologie allo stato dell’arte e consapevoli delle nuove minacce

Diffondere la consapevolezza tra i dipendenti

Utilizzare tecnologie di sicurezza moderne e intelligenti

Installare il monitoraggio di rete PRTG

Attacchi di rete

La minaccia degli attacchi di rete

A maggio 2017, WannaCry ha infettato più di 230.000 computer in 150 Paesi con ransomware. I dati dei computer infetti sono stati crittografati ed è stato chiesto un riscatto per ripristinarli. Nel 2013, tre miliardi di account Yahoo sono stati compromessi da un attacco informatico il cui rilevamento ha richiesto diversi anni. Le aziende non sono mai state così vulnerabili agli attacchi di rete quanto lo sono oggi.

Operano a livello globale, sono connesse con il mondo intero e generano profitti in Internet. Le aziende si sono ormai rese conto che la vita nel mondo digitale non è sempre una traversata calma. Con il crescere della loro presenza virtuale, cresce anche il numero di gateway nelle loro reti. Tali interfacce sono attualmente utilizzate dagli hacker in maniera sempre più professionale, creando un problema che peggiora sempre più con l’aumentare della complessità dell’infrastruttura informatica dell’azienda.

Gli attacchi di rete possono comportare notevoli danni

- Ti accomodi, chiudi gli occhi e speri di essere fortunato? Un piano non scevro di rischi, in quanto un attacco efficace può provocare notevoli danni:

- Siti Web e account social media compromessi (relativamente innocuo)

- Perdita di fiducia dovuta a fuga di informazioni dei clienti o dei dati delle carte di credito

- Pagamento di “riscatti” per riavere accesso ai propri sistemi

- La necessità di sviluppare nuove strategie in seguito al furto di segreti aziendali

- Vendite mancate a causa dell’interruzione dell’attività aziendale in seguito ad attacchi DDoS, flooding, o botnet che riducono la capacità di elaborazione

- Gravi danni materiali, lesioni o perfino decessi dovuti all’hackeraggio di infrastrutture critiche

- Diversi livelli di responsabilità personale fino addirittura all’incarcerazione della dirigenza qualora i requisiti legali non siano rispettati

Tutte ottime ragioni per prendere sul serio la sicurezza informatica.

Un approccio sistematico alla sicurezza informatica

Con lo sviluppo che ci ha catapultato negli ultimi anni dalla professionalizzazione degli hacker alla presenza di infrastrutture informatiche sempre più complesse, la sicurezza informatica sta diventando una questione di sempre maggiore importanza nelle attività commerciali di un’azienda. Per affrontare meglio i pericoli posti dagli attacchi di rete, il tuo modello di sicurezza dovrebbe tenere conto dei seguenti obiettivi chiave:

Considerare la sicurezza informatica un compito senza fine

La tecnologia è in costante sviluppo. Le versioni dei software hanno un numero sempre maggiore di nuove funzioni. Quando un vuoto nella sicurezza viene colmato, ne salta fuori un altro altrove. Sembra che ogni volta che viene lanciato un nuovo software di sicurezza ci sia già un hacker a conoscenza del modo migliore per aggirarlo. Di conseguenza, le aziende devono considerare la sicurezza informatica un processo ininterrotto o un compito senza fine.

Creare un sistema di sicurezza completo per sventare gli attacchi di rete

Un approccio completo è vitale. Nel mondo odierno occorre molto di più che semplici antivirus e firewall. La sicurezza informatica si è ampliata a comprendere aggiornamenti, corsi di formazione, monitoraggio, strumenti di sicurezza intelligenti e perfino la collaborazione con altre aziende nel proprio settore per affrontare tutti gli sviluppi correnti relativi alle questioni di sicurezza informatica.

Ridurre la complessità

Semplificando la struttura informatica e mantenendo al minimo il numero di strumenti utilizzati, farai già molto per tenere lontani potenziali attacchi. Tutti i software creano gateway, sia da soli sia quando operano con altri programmi. Mantenendo le cose semplici, chiuderai potenziali gateway impedendo agli hacker di trovare una via di accesso. Come regola generale, più la tua infrastruttura è complessa, più il tuo sistema è vulnerabile.

Rendere la sicurezza informatica una questione chiave

La sicurezza informatica dovrebbe essere una delle principali preoccupazioni da tenere in considerazione al momento di avviare un nuovo progetto, e non solo per le persone responsabili della sicurezza e della protezione dei dati. Anche gli amministratori e gli sviluppatori di software devono mantenere il passo. Inoltre, se da un lato la dirigenza può delegare alcuni compiti specifici, dall’altro deve essere informata di tutti gli sviluppi in materia di sicurezza.

Affidarsi a tecnologie “allo stato dell’arte”

La legge richiede che le aziende si servano di tecnologie “allo stato dell’arte”, ma consentono alcune eccezioni in determinate situazioni. Le aziende devono quindi rimanere aggiornate su tutti gli sviluppi legati alle tecnologie. Tuttavia, poiché le disposizioni sono piuttosto vaghe e contenute in varie normative diverse, si raccomanda di chiedere consiglio a un professionista in ambito legale.

Fare in modo che i dipendenti siano sulla stessa lunghezza d’onda

Anche la formazione dei dipendenti deve fare parte del tuo modello di sicurezza. La tua principale sfida sarà quella di coinvolgere i dipendenti che hanno uno scarso o nessun interesse per la sicurezza informatica. Poiché il tuo compito non ha fine, la formazione dei dipendenti deve diventare una parte sempre più proattiva del modello.

Far aumentare le spese degli hacker

Gli hacker professionisti sostengono spese e cercano di ottenere profitti. Sono sempre alla ricerca di obiettivi lucrosi in cui sia economico infiltrarsi. Le aziende possono ridurre gli attacchi servendosi della crittografia, di sistemi di controllo degli accessi e di moderne soluzioni di sicurezza per far aumentare le spese che devono sostenere gli hacker per infiltrarsi.

Misure preventive contro gli attacchi di rete

Il modo migliore per prevenire gli attacchi di rete è quello di ridurre il numero di punti deboli presenti nella rete. I punti deboli comprendono

falle nei software, errori di runtime e infrastrutture informatiche complesse, ma anche dipendenti superficiali.

Affrontare eventuali falle nei software

Al giorno d’oggi bisogna sempre presumere che i software abbiano falle e che i bug creino gateway. Gli exploit sfruttano i punti deboli per guadagnare accesso ai computer esterni e installare malware. Sono salvati in “exploit kit” e venduti alle parti interessate con comode interfacce utente. Di conseguenza, i punti deboli possono essere sfruttati dagli “exploit” durante gli attacchi a poco prezzo o addirittura gratuitamente.

Se scopri un punto debole e noti che una patch o un aggiornamento sono disponibili, devi installare quest’ultimo al più presto, preferibilmente tramite un distributore automatico di aggiornamenti che copra tutte le workstation presenti nella tua azienda. Così facendo, si riducono al minimo i rischi rappresentati dalle falle nei software, anche se tali glitch non possono essere eliminati interamente. Un’azienda corre sempre il rischio che un hacker venga a conoscenza di un bug prima degli sviluppatori del software stesso.

Affrontare la vulnerabilità umana

Una forma particolarmente insidiosa di condotta malevola è la manipolazione sociale (“ingegneria sociale”, “social engineering”). L’ingegneria sociale è definita la manipolazione degli altri al fine di sollecitare determinati comportamenti quali la divulgazione di informazioni riservate o fare clic su un link.

Può aver luogo a un livello diretto, ad es. con una chiamata da parte di un “tecnico dell’assistenza” che finge di aver bisogno dei dati di login di qualcuno, oppure in via indiretta forzando una persona ad aprire un determinato sito Web o un’e-mail di cui un hacker potrà quindi servirsi per avere accesso ai dati di login o per infettare un computer. Il phishing – soprattutto lo spear phishing – è estremamente pericoloso. Il phishing prende di mira le masse (con una percentuale di successo che si aggira intorno allo 0,1%), mentre lo spear phishing cerca di colpire un gruppo specifico inviando e-mail che sembrano autentiche.

Per essere preparati a difendersi contro tali attacchi, i dipendenti devono innanzitutto essere formati su argomenti quali la sicurezza delle password, il phishing e le procedure di sicurezza sul posto di lavoro, che comprendono l’attivazione di una schermata di blocco del computer quando ci si allontana dalla propria postazione. Questa preparazione può assumere la forma di corsi obbligatori o giochi educativi. In quanto amministratore, è probabile che tu sia costretto ad avere idee sempre nuove per mantenere i dipendenti in prima linea nella battaglia contro gli attacchi di rete.

Una protezione intelligente contro tutta una serie di attacchi di rete

Vie per gli attacchi di rete

Altre vie di accesso per gli attacchi di rete comprendono porte aperte, comuni allegati e-mail contenenti virus e cavalli di Troia (Trojan) o attacchi silenziosi quando si visitano siti Web infetti. Per bloccare queste vie si consiglia l’uso di firewall e software antivirus. Sono passati i tempi in cui bastava effettuare la scansione delle firme. Il semplice controllo della corrispondenza dei criteri non è più sufficiente nella lotta contro gli attacchi di rete.

Prevenzione di vuoti nella sicurezza

I programmi antivirus del giorno d’oggi cercano somiglianze con intrusioni passate, chiudono software sospettati di attività pericolose e consentono l’incapsulamento sicuro dei malware. Anche i cloud devono essere verificati regolarmente. L’analisi automatica del comportamento è un must, in quanto la velocità alla quale sorgono nuove minacce non può essere eguagliata da un essere umano con le sue sole risorse. Ma perfino gli strumenti di machine learning ( apprendimento automatico) richiedono la conoscenza umana. Oggigiorno, i firewall possono essere forniti con componenti di prevenzione che cercano pattern sospetti.

L’esigenza di strumenti tecnici

Con i sistemi sempre più complessi e i vettori di attacco sempre più intelligenti, perfino i moderni antivirus e firewall non sono più sufficienti. Soprattutto, lavoratori negligenti offrono agli hacker la possibilità di bypassare i programmi di sicurezza e di accedere direttamente alla rete aziendale. Speciali strumenti tecnici sono dunque necessari per sradicare eventuali malware che si siano fatti strada nella rete senza essere rilevati.

Sistema di rilevamento delle intrusioni

I sistemi di rilevamento delle intrusioni (IDS) sono utilizzati per identificare un traffico di rete sospetto. Tali sistemi possono partire da interruttori (ad esempio), coi quali scorrere sommariamente lungo il traffico dei dati per verificare l’eventuale presenza di malware. I sistemi di prevenzione delle intrusioni (IPS) possono anche essere utilizzati per rimuovere il malware. Il lato negativo di tali sistemi è che per funzionare devono essere collegati al tuo sistema. L’IPS stesso, di conseguenza, può diventare un bersaglio attraente per gli hacker. Per evitare falsi allarmi durante il processo di rilevamento, gli IDS dovrebbero essere incorporati nella strategia di sicurezza di ogni azienda.

Il monitoraggio di rete come base per la protezione contro gli attacchi di rete

Uno strumento fondamentale per la sicurezza informatica

Un monitoraggio di rete completo è fondamentale per mantenere la sicurezza della propria rete; quanto possono essere efficaci un firewall che va in crash o un software di backup soggetto a malfunzionamenti? Grazie al software di monitoraggio di rete è possibile mantenere costantemente d’occhio firewall, software antivirus e software di backup, potendo essere avvisati automaticamente in caso di problemi.

Registrazione del traffico di rete

La registrazione del traffico di rete consente di monitorare e di controllare il traffico di rete per individuare comportamenti anomali. Aiuta inoltre a stabilire quali dati e computer sono influenzati da attacchi di rete che già si sono verificati. Valutando gli archivi dei dati, i tempi di inattività possono essere ridotti in maniera sostanziale, come è avvenuto perfino nel caso dell’attacco da parte del ransomware “WannaCry”.

Come può aiutare PRTG

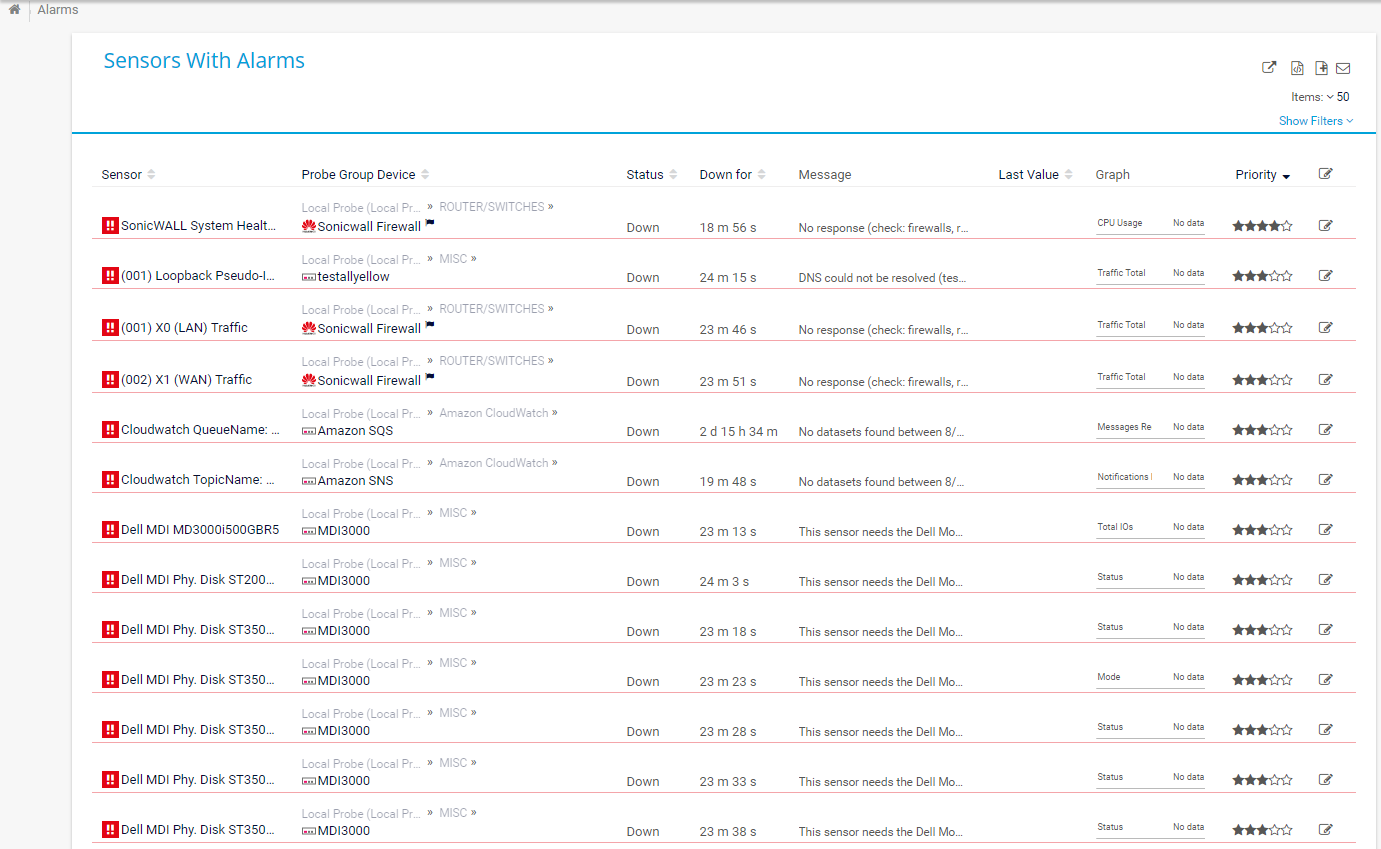

PRTG come sistema di allarme precoce

Il software di monitoraggio di rete PRTG agisce come sistema di allarme precoce contro attività sospette e anomalie a livello del tuo traffico di rete. PRTG intende impedire a malware che si è già infiltrato in una rete di procurare ulteriori danni. Se da un lato PRTG non può essere utilizzato come sostituto di un sistema di rilevamento di intrusioni, dall’altro è dotato di numerose funzioni che aiutano a proteggere contro gli attacchi di rete:

- PRTG monitora la tua intera rete: server, dispositivi di memorizzazione, dispositivi connessi quali router, computer e stampanti, traffico, ecc.

- Soluzione di monitoraggio “all-in-one”, il PRTG ti consente di eliminare i punti deboli che tendono a spuntare quando si utilizza tutta una serie di programmi diversi

- La registrazione della rete consente di verificare che i dati non presentino anomalie

- I dati registrati fungono da database per i sistemi di sicurezza informatica

- PRTG verifica il funzionamento di firewall, antivirus, software di sicurezza e backup, oltre ai diritti di accesso alle sale server e ad altri spazi.

Identificare colli di bottiglia a livello di rete

Per misurare il traffico di rete, PRTG impiega SNMP, packet sniffing e NetFlow. SNMP consente di monitorare tutto il traffico della tua rete e di smistarlo per ciascuna porta. Packet sniffing e NetFlow/sFlow/jFlow offrono un’analisi più dettagliata del tuo traffico di rete. Questi metodi consentono di classificare il traffico di rete per indirizzo IP o protocollo. Di conseguenza, sarà possibile identificare rapidamente potenziali colli di bottiglia di rete, individuare picchi insoliti nell’attività e spegnere applicazioni e computer.

Notifiche personalizzate

La registrazione del traffico di rete rende più semplice stabilire se un computer è colpito da malware. Può aiutare, ad esempio, quando sai cosa stai cercando, ma non sai di preciso quale computer è stato colpito. PRTG ti avvisa in caso di inattività che possano mettere a rischio la sicurezza della tua rete. Anche i backup falliti vengono registrati. Grazie alle notifiche PRTG personalizzate, è possibile intervenire prima che si verifichino ulteriori danni.

L’approccio di PRTG per prevenire gli attacchi di rete:

Monitoraggio del traffico

Monitoraggio dei firewall

Monitoraggio degli antivirus

PRTG per impedire attacchi di rete – scenari e soluzioni

Registrazione della rete – cosa è stato colpito?

- Stabilire i dettagli dell’attacco

- Recuperare la cronologia di registrazione del traffico di rete

- Cercare schemi di attacco specifici

- Spegnere il computer e/o le applicazioni colpite

Controllare il traffico per rilevare anomalie

- Abilitare i sensori di monitoraggio del traffico

- Impostare le notifiche e i valori soglia per i parametri del traffico

- Cercare schemi insoliti quali picchi di carico inspiegabili o un’intensità di traffico abnorme

- Introdurre contromisure

Fidato da 500.000 utenti e riconosciuto

come leader dagli analisti del settore

“Una fantastica soluzione di monitoraggio di rete e delle infrastrutture, facile da implementare e ancora più facile da usare. Semplicemente la migliore disponibile”.

“Il software è assolutamente perfetto. Il servizio di assistenza è di qualità superiore. Soddisfa tutte le esigenze e i requisiti. Questa è una soluzione irrinunciabile quando occorre una qualsiasi forma di monitoraggio”.

“Lo strumento eccelle nella sua funzione primaria di servizio unificato di gestione delle infrastrutture e di monitoraggio di rete”.

7 motivi per cui il monitoraggio di rete con PRTG aumenta la sicurezza

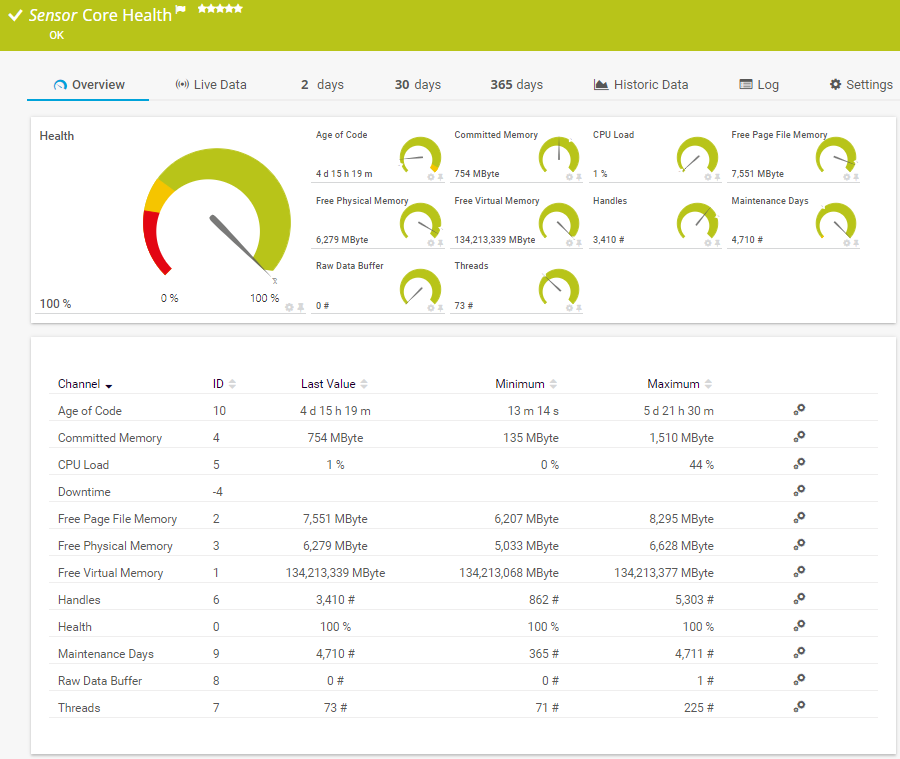

Che cos'è un sensore in PRTG?

In PRTG i "Sensori" sono gli elementi base del monitoraggio. Un sensore di solito controlla un valore misurato nella rete, ad es. il traffico di una porta di uno switch, il carico della CPU di un server, lo spazio libero di un'unità disco. In media occorrono circa dai 5 ai 10 sensori per dispositivo o un sensore per ogni porta di switch.

Tieni d’occhio i tuoi dati di rete e la tua infrastruttura informatica

Una dashboard di facile lettura garantisce una panoramica dei tuoi dati di monitoraggio. È anche possibile visualizzare sulla dashboard dati correlati per stabilire collegamenti e trarre conclusioni.

Personalizzare i sensori per rilevare le minacce

Il potente API PRTG offre un monitoraggio personalizzato per l’infrastruttura della tua rete. È possibile aggiungere sensori con pochi clic. Grazie agli avvisi di PRTG, sarai preparato ad affrontare potenziali minacce alla rete aziendale.

Il software all-in-one garantisce un monitoraggio dalle elevate prestazioni

PRTG monitora efficacemente tutti i parametri dell’ambiente sottoposto a monitoraggio. Di conseguenza, i problemi possono essere individuati più rapidamente e il loro verificarsi nel futuro può essere impedito in maniera proattiva. Ciò consente di risparmiare tempo e denaro.

Riduci rischi e complessità con il monitoraggio centralizzato

Quando si tratta di monitorare il traffico di rete, PRTG è più efficace nel ridurre rischi e complessità rispetto a diversi strumenti singoli che lavorano insieme. I rischi derivanti da punti deboli e problemi di compatibilità tra strumenti, di conseguenza, diventano obsoleti.

Monitoraggio come sistema di avviso precoce in caso di attività sospetta

Con PRTG, le anomalie nel traffico di rete vengono registrate e tracciate. Inoltre, agli hacker che già si sono infiltrati nella rete viene impedito di causare ulteriori danni.

Identifica più facilmente i computer colpiti

Grazie ai dati sul traffico di rete registrati è più facile identificare i computer colpiti da un attacco e recuperarli uno per uno impiegando le debite contromisure oppure ripristinando un backup o un’immagine.

Proteggi i tuoi strumenti di sicurezza

Monitorando firewall, software antivirus e altri strumenti di sicurezza, PRTG può avvisarti di tempi di inattività che possono rappresentare un rischio di sicurezza per la tua rete. Anche backup falliti vengono registrati. In questo modo è possibile intervenire prima che le cose degenerino.

PRTG ti semplifica il lavoro

Il nostro software di monitoraggio ti permette di concentrarti su altre attività comunicandoti prontamente dell'esistenza di potenziali problemi.

Meno fatica

PRTG ti offre uno strumento di monitoraggio centrale per i tuoi server e per l'intera rete. Approfitta della panoramica rapida sulla tua intera infrastruttura grazie alla nostra dashboard e all'app.

Risparmia tempo

Muovere i primi passi con PRTG è semplicissimo. Impostare lo strumento di monitoraggio di rete o passare da un altro a quest'ultimo è facile grazie ail'auto-discovery e ai modelli di dispositivi pre-configurati.

Risparmia denaro

L'80% dei nostri clienti riferisce di ottenere notevoli risparmi grazie al monitoraggio di rete. Il costo per le licenze probabilmente si ripagherà da solo entro poche settimane.

“Facile da implementare e configurare, con un buon supporto tecnico.”

R. v. S., ICT Manager di Heinen & Hopman Eng BV

“Il più grosso vantaggio di PRTG? La tranquillità che garantisce.“

Steffen Ille, Bauhaus-University, Weimar

La tua sicurezza di rete a colpo d’occhio – anche quando sei in movimento

PRTG si configurato in pochi minuti ed è compatibile con molti dispositivi.

PRTG: Il multiutensile per un amministratore di sistema

Adattate PRTG individualmente e dinamicamente alle vostre esigenze e affidatevi a una solida API :- API HTTP: Ti consente di accedere ai dati di monitoraggio e di manipolare gli oggetti di monitoraggio mediante richieste HTTP

- Sensori personalizzati: Ti consentono di creare in autonomia dei sensori PRTG per un monitoraggio personalizzato

- Notifiche personalizzate: Creare notifiche personalizzate e inviare trigger di azione a sistemi esterni

- Sensore REST Custom: Monitorare quasi tutto ciò che fornisce dati in formato XML o JSON

Ancora non sei convinto?

Più di 500.000 sysadmin adorano PRTG

Paessler PRTG è utilizzato da aziende di tutte le dimensioni. Gli amministratori di sistema adorano PRTG perché rende il loro lavoro molto più semplice.

Ancora non sei convinto?

Monitora la tua intera infrastruttura IT

Ampiezza di banda, server, ambienti virtuali, siti Web, servizi VoIP - PRTG tiene d'occhio la

tua intera rete.

Prova Paessler PRTG gratis

Tutti hanno esigenze di monitoraggio diverse. Ecco perché ti lasciamo provare PRTG gratuitamente. Inizia oggi stesso la tua

prova.

|

PRTG |

Software Monitoraggio della rete e della struttura IT - Versione 25.1.104.1961 (April 7th, 2025) |

|

Hosting |

Disponibile come download per Windows e come la versione cloud PRTG Hosted Monitor |

Lingue |

Inglese, Tedesco, Spagnolo, Francese, Portoghese, Olandese, Russo, Giapponese e Cinese Semplificato |

Costi |

Gratuito fino a 100 sensori (Lista dei prezzi) |

Unified Monitoring |

Dispositivi dell’infrastruttura IT, larghezza di banda, server, programmi e applicazioni, sistemi virtuali, sistemi remoti, IoT e molte cose in più |

Venditori & applicazioni supportati |

|