Monitoring als OT-Cybersicherheitsstrategie, mit PRTG

Prüfen Sie Ihr OT-Netzwerk kontinuierlich auf Risiken und gewährleisten Sie seine Sicherheit

- Erkennen und beheben Sie proaktiv Anomalien im OT-Netzwerk

- Überwachen Sie sicherheitsrelevante Komponenten und Systeme 24/7

- Erhalten Sie benutzerdefinierte Warnungen und Benachrichtigungen in Echtzeit

PRTG Monitoring als OT-Cybersecurity-Strategie: Was Sie auf dieser Seite finden

- Sicherheitsverstöße mithilfe von OT-Netzwerk-Monitoring aufklären

- 5 Gründe, warum PRTG die perfekte Ergänzung für Ihre OT-Cybersicherheitsstrategie ist

- So sieht das Monitoring der OT-Netzwerksicherheit in PRTG aus

- Wie Sie Ihre OT-Infrastruktur physisch schützen können - mit PRTG

- Testen Sie PRTG in einer industriellen Umgebung

- PRTG integriert sich in bekannte industrielle Sicherheitssoftware

- Monitoring für OT-Cybersecurity-Strategien: FAQ

Sicherheitsverstöße mithilfe von OT-Netzwerk-Monitoring aufklären

Die Isolierung von OT-Umgebungen von der Außenwelt ist als Sicherheitsstrategie nicht mehr zu empfehlen. IT/OT-Konvergenz, die Digitalisierung von OT-Netzwerken, die Anforderung, Geräteanbietern Fernzugriff zu gewähren, und die Anforderung, Sensordaten aus IIoT-Anwendungen zu sammeln, zu analysieren und zu speichern - all dies erfordert, dass industrielle Netzwerke mit externen Systemen oder Geräten verbunden werden.

Und das bedeutet: Sie sind anfällig für Angriffe.

Aus diesem Grund ist das Monitoring ein wichtiger Bestandteil jeder Cybersecurity-Strategie im Bereich der Betriebstechnik (OT). Die Monitoring-Software PRTG von Paessler kann dazu beitragen, Ihre industrielle IT-Infrastruktur sicherer zu machen.

PRTG erleichtert das Monitoring von OT-Netzwerken

Benutzerdefinierte Warnmeldungen und Datenvisualisierung erleichtern die Überwachung, Erkennung und Vermeidung von OT-Sicherheitsproblemen.

5 Gründe, warum PRTG die perfekte Ergänzung für Ihre OT-Cybersicherheitsstrategie ist

Es gibt verschiedene Strategien, um OT-Netzwerke sicher und geschützt zu halten, und PRTG kann bei allen eine wichtige Rolle spielen.

Erkennen von Netzwerkanomalien

Plötzlich auftretende Spitzen in der Bandbreitennutzung. Ungewöhnlicher Datenverkehr. Unerwartete neue Verbindungen. Dies sind nur einige Beispiele für typische Anomalien – oder Abweichungen von der Norm -, die möglicherweise auf bösartige Aktivitäten in einem Netzwerk hinweisen könnten.

Nutzen Sie PRTG, um zu verstehen, was in Ihrem Netzwerk „normal“ ist, und definieren Sie dann Alarme und Benachrichtigungen, die ausgelöst werden, wenn Schwellenwerte überschritten werden. Auf diese Weise werden Sie rechtzeitig auf Anomalien und potenziell verdächtige Aktivitäten in Ihrem Netzwerk aufmerksam gemacht.

Umfassende Verteidigung sicherstellen

Mehrere segmentierte Verteidigungsschichten können dazu beitragen, das OT-Kernnetz sicher zu halten. Netzwerksegmentierung, bei der das OT-Netz entweder durch eine industrielle entmilitarisierte Zone vom IT-Netz separiert ist oder bei der das OT-Netz selbst in mehrere Zonen aufgeteilt ist, sind ebenfalls Strategien zur Tiefenverteidigung.

Das Monitoring mit PRTG kann ein wichtiger Teil eines Defense-in-Depth-Ansatzes sein, indem es die industriellen Firewalls, die Schnittstellen zwischen den Segmenten und andere potenzielle Risiken wie offene Ports überwacht.

Ergänzen Sie IPS- und IDS-Systeme

Industrielle Intrusion Prevention Systeme (IPS) und Intrusion Detection Systeme (IDS) sind beides Deep-Packet-Inspection-Methoden, die für die Sicherheit von OT-Netzwerken eingesetzt werden. Diese Systeme verhindern entweder ein Eindringen oder lösen eine Benachrichtigung aus, wenn anomale Daten entdeckt werden.

Nutzen Sie das OT-Netzwerk-Monitoring mit PRTG zusammen mit IPS- und IDS-Lösungen, um einen vollständigen Überblick über die Vorgänge in Ihrer IT/OT-Infrastruktur zu erhalten.

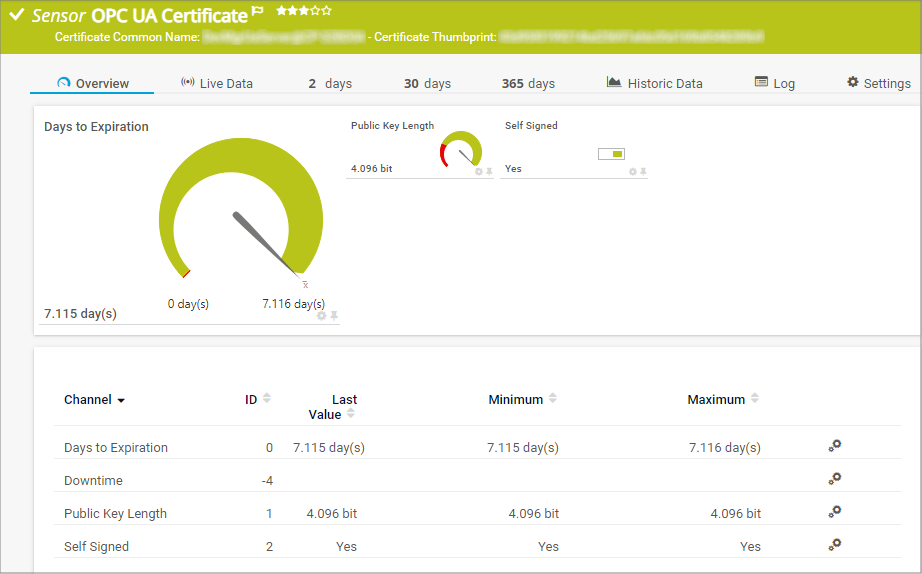

OPC UA Monitoring inklusive

OPC UA ist ein gängiger Standard in industriellen Umgebungen, und die Überprüfung auf ungewöhnliche OPC-UA-Aktivitäten in einem Netzwerk ist eine gute Möglichkeit, einen Cyberangriff zu erkennen. Außerdem verwendet OPC UA eine zertifikatsbasierte X.509-Verschlüsselung, und die Zertifikate sollten ständig überwacht werden, um ihre Gültigkeit sicherzustellen.

PRTG kann prüfen, ob ungewöhnlich viele OPC-UA-Aufrufe oder -Sitzungen in einem Netzwerk abgelehnt werden, was auf bösartige Aktivitäten hindeuten könnte. Es überwacht auch OPC-UA-Zertifikate in der gesamten OT-Umgebung, um sicherzustellen, dass sie gültig sind.

Behalten Sie industrielle Firewalls im Auge

Wenn es um die Sicherheit von Netzwerken geht, sind Firewalls von zentraler Bedeutung – das gilt auch für OT-Netzwerke. PRTG hilft Ihnen, Ihre Industrie-Firewalls sicher zu halten, indem es die Verfügbarkeit und den Status der Firewall sowie den eingehenden und ausgehenden Datenverkehr überwacht.

Unsere Monitoring-Software ist mit zahlreichen Herstellern wie Rhebo, Fortinet, Cisco und anderen kompatibel. Im Falle von Problemen löst PRTG automatische Alarme aus und benachrichtigt Sie per SMS, E-Mail oder Push-Benachrichtigung, bevor ernstere Probleme auftreten.

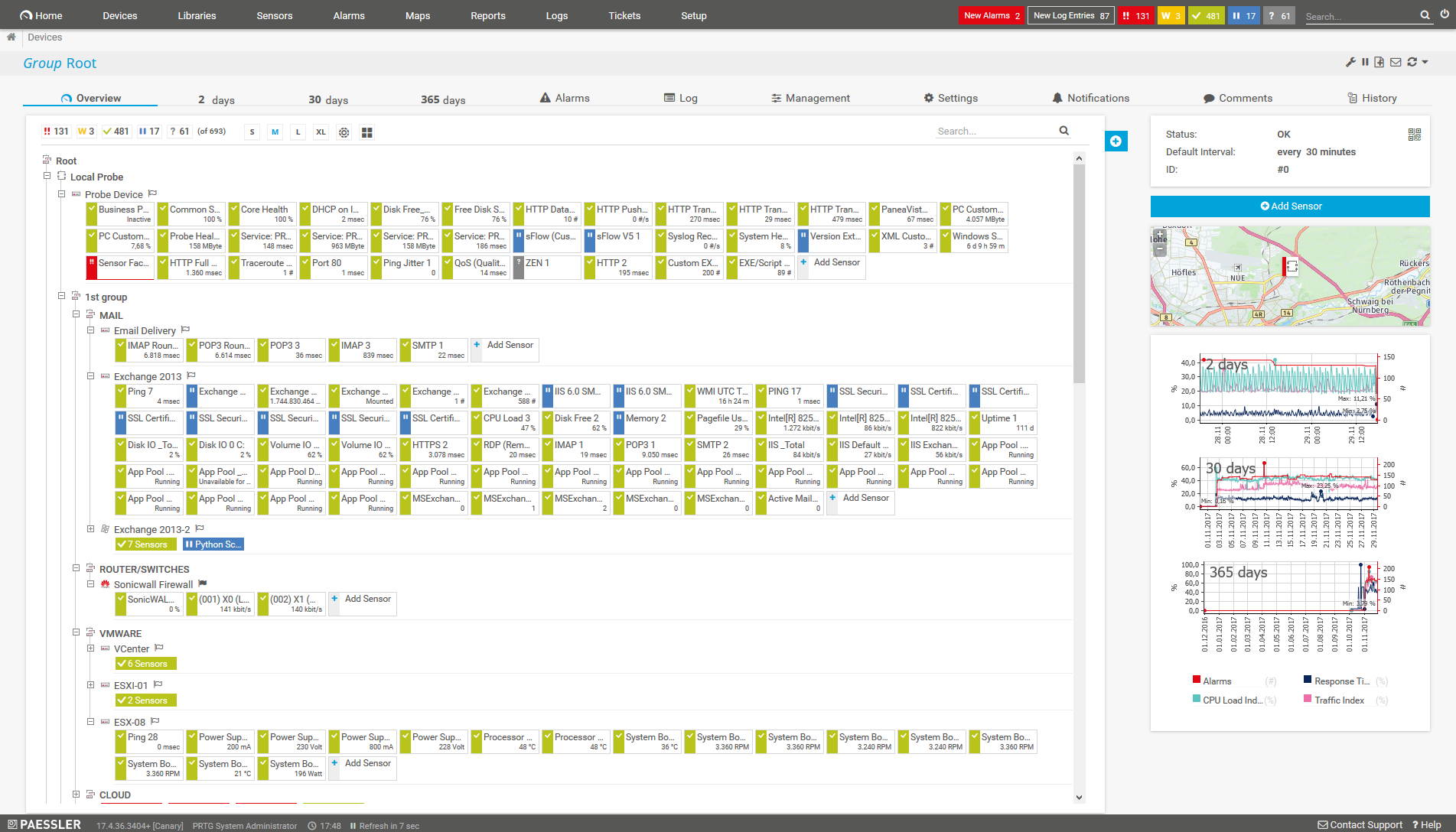

So sieht das Monitoring der OT-Netzwerksicherheit in PRTG aus

Diagnostizieren Sie Netzwerkprobleme durch kontinuierliche Überwachung Ihrer IT-, OT- und IIoT-Netzwerke. Zeigen Sie Cybersicherheitsrisiken wie Hacker-, Malware- und Ransomware-Angriffe in Echtzeit an und visualisieren Sie Daten in grafischen Maps und Dashboards, um Probleme leichter zu erkennen. Gewinnen Sie die Transparenz, die Sie für die Behebung von Störungen in Produktions- und Geschäftsprozessen sowie in Lieferketten benötigen.

Starten Sie das Monitoring für verbesserte OT-Cybersicherheit mit PRTG und Ihr Netzwerk wird zuverlässiger und Ihre Arbeit einfacher.

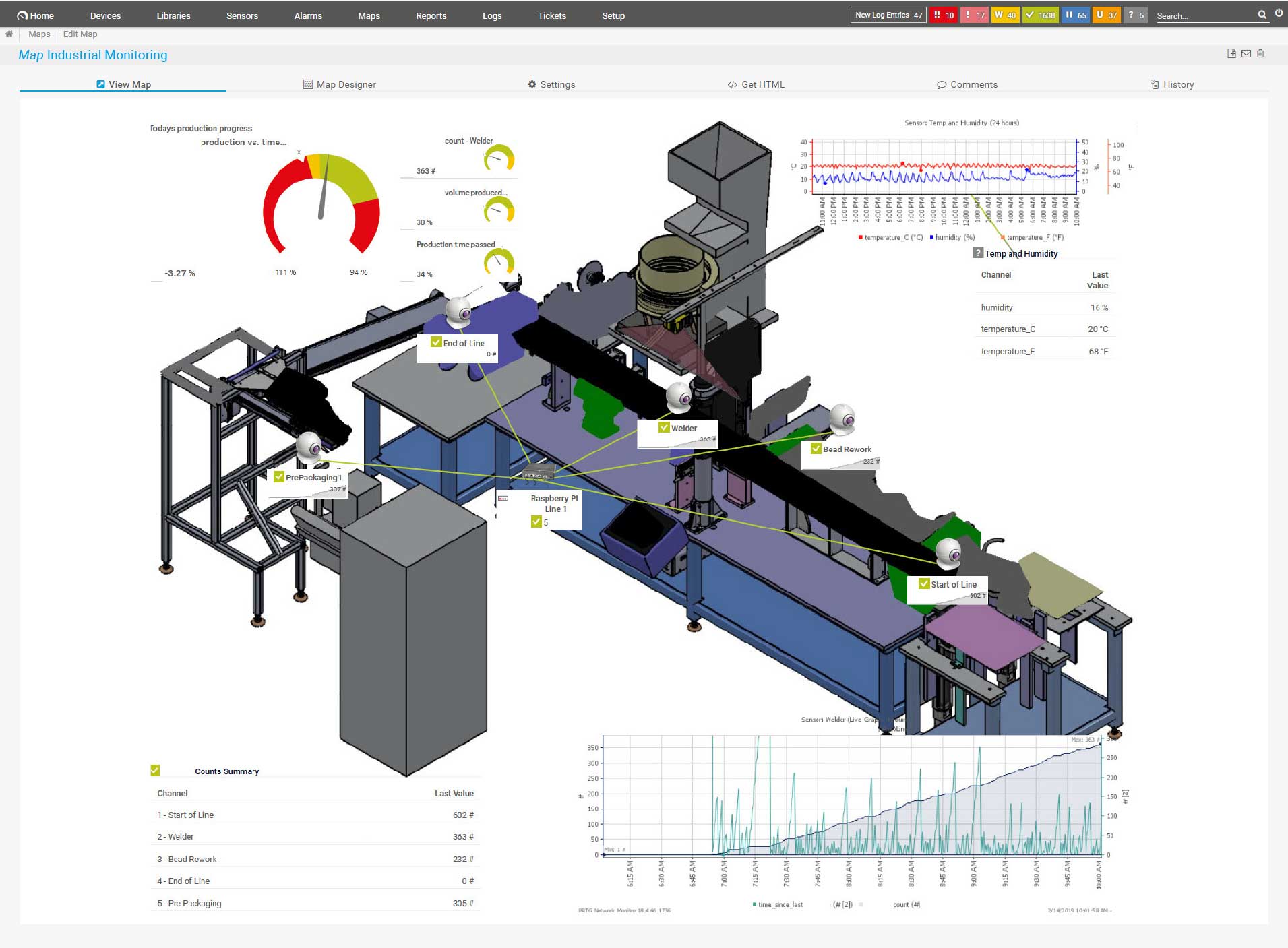

Wie Sie Ihre OT-Infrastruktur physisch schützen können - mit PRTG

Bei den OT-Sicherheitspraktiken geht es nicht nur um die Erkennung und Eindämmung von Cybersecurity. Es geht auch um die physische Sicherheit Ihrer Fabrikgebäude und Produktionslinien. PRTG hilft Ihnen auf verschiedene Weise, unbefugten Zugang und Gefahren wie Feuer- und Wasserschäden zu verhindern.

CCTV-Monitoring

IP-Kamerasysteme bestehen aus mehreren Komponenten: Überwachungskameras, Videorekorder, Stromversorgungen sowie Netzwerk- und Datenübertragungssysteme.

PRTG hilft Ihnen, die Beobachter zu beobachten, indem es kontinuierlich die Verfügbarkeit, den Zustand und die Leistung Ihres gesamten CCTV-Systems überwacht.

IoT-Monitoring

IoT-Sensoren werden in der Regel zur Überwachung der Umgebungsbedingungen in der Fabrikhalle eingesetzt, z. B. Temperatur, Luftfeuchtigkeit, Vibrationspegel, Spannung und mehr, sowie zur Überwachung des Zugangs zu Türen oder Fenstern.

Mithilfe von SNMP, MQTT und anderen Technologien ruft PRTG Daten von IoT-Geräten ab und alarmiert Sie, sobald es ein Problem gibt.

Finden Sie die Ursache des Problems mit unserer PRTG OT-Monitoring-Lösung

Echtzeitwarnungen und benutzerdefinierte Benachrichtigungen erleichtern die Lösung von Problemen mit OT-Netzwerkschwachstellen und Sicherheitsrisiken.

PRTG ist kompatibel mit allen wichtigen Anbietern, Produkten und Systemen

Testen Sie PRTG in einer industriellen Umgebung

PRTG ist eine Monitoring-Software, die den Status und den Zustand aller Arten von Komponenten in den Bereichen IT, OT und IIoT im Auge behalten kann:

- Sofortige Unterstützung für gängige Industriestandards und -protokolle - OPC UA, MQTT, Modbus und mehr

- Visualisieren Sie Ihre Umgebung auf benutzerdefinierten, zentralisierten Dashboards

- Erhalten Sie Daten von Industrie-Gateways über die Fabrikhalle und das industrielle Internet der Dinge

- Überwachen Sie Industrie-Ethernet-Geräte in Ihrer OT-Umgebung

- Erweitern Sie die Funktionalität gängiger industrieller Sicherheitslösungen

- Erhalten Sie automatische, anpassbare Warnungen und Benachrichtigungen, wenn Werte vordefinierte Schwellenwerte überschreiten

PRTG integriert sich in bekannte industrielle Sicherheitssoftware

Rhebo und PRTG bieten eine umfassende Monitoring-Lösung für IT- und OT-Umgebungen: von der Zustandsüberwachung bis hin zur Erkennung von Anomalien und Bedrohungen.

Moxa ist ein führender Hersteller von Netzwerkgeräten für industrielle Umgebungen. Gemeinsam ermöglichen die MXview-Software von Moxa und PRTG die Überwachung von industriellen Ethernetzen.

Zwei kostenlose Whitepaper für Sie

Whitepaper I

In der modernen industriellen IT brauchen die richtigen Teams die richtigen Daten. Unser Whitepaper zeigt, wie Sie ein ganzheitliches Monitoring aufsetzen und Elemente aus IT, OT und IIoT in Ihr Dashboard bringen.

Whitepaper II

Unser zweites Whitepaper bietet Inspirationen und Ideen für Dashboards, die IT-, OT- und IIoT-Daten enthalten – übersichtlich an einem Ort. Wir zeigen, wie konvergente industrielle Dashboards aussehen!

PRTG erleichtert das Monitoring von OT-Netzwerken

Benutzerdefinierte Warnmeldungen und Datenvisualisierung erleichtern die Überwachung, Erkennung und Vermeidung von OT-Sicherheitsproblemen.

„Ein ausgezeichnetes Tool für detaillierte Überwachungen. Alarme und Benachrichtigungen funktionieren perfekt. Geräte können leicht hinzugefügt werden, und die Ersteinrichtung der Server ist sehr einfach. ...ein unbedenklicher Kauf, wenn es um das Monitoring großer Netzwerke geht.“

Infrastruktur -und Betriebsingenieur in der Kommunikationsbranche, Unternehmensgröße 10 bis 30 Milliarden USD

Ihr OT-Netzwerk-Monitor auf einen Blick – auch von unterwegs

PRTG ist in wenigen Minuten eingerichtet und auf fast allen Mobil-Geräten nutzbar.

Finden Sie die Ursache des Problems mit unserer PRTG OT-Monitoring-Lösung

Echtzeitwarnungen und benutzerdefinierte Benachrichtigungen erleichtern die Lösung von Problemen mit OT-Netzwerkschwachstellen und Sicherheitsrisiken.

PRTG: Das Multi-Tool für Admins

Passen Sie PRTG individuell und dynamisch an Ihre Bedürfnisse an und vertrauen Sie auf eine starke API:

- HTTP-API: Greifen Sie mittels HTTP-Anfragen flexibel auf Ihre Monitoring-Daten zu und ändern Sie die Einstellungen der angelegten Objekte

- Eigene Sensoren: Erstellen Sie eigene PRTG Sensoren – überwachen Sie damit quasi alles

- Individuelle Benachrichtigungen: Erstellen Sie Ihre eigenen Benachrichtigungen und senden Sie Aktions-Trigger an externe Systeme

- REST Custom Sensor: Überwachen Sie fast alles, was Daten im XML- oder JSON-Format bereitstellt

Wir haben gefragt: Würden Sie PRTG weiterempfehlen?

Über 95% unserer Kunden sagen ja!

Paessler hat in über 600 IT-Abteilungen weltweit Tests durchgeführt, um ihre

Netzwerk-Monitoring-Software noch besser auf die Bedürfnisse von Sysadmins abzustimmen.

Das Ergebnis der Umfrage: Über 95 % der Teilnehmer würden PRTG weiterempfehlen – oder haben es bereits getan.

Immer noch nicht überzeugt?

Über 500.000 Admins

lieben PRTG

Paessler PRTG läuft in Unternehmen jeder Größe. Sysadmins lieben PRTG, weil die Software ihren Arbeitsalltag sehr erleichtert.

Überwachen Sie Ihre gesamte IT-Infrastruktur

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über Ihr gesamtes Netzwerk.

Probieren Sie Paessler PRTG kostenlos aus

Jeder hat andere Anforderungen an sein Monitoring. Deshalb können Sie PRTG kostenlos testen.

Starten Sie das Monitoring für verbesserte OT-Cybersicherheit mit PRTG und Ihr Netzwerk wird zuverlässiger und Ihre Arbeit einfacher.

|

PRTG |

Network Monitoring Software - Version 25.1.104.1961 (7. April 2025) |

|

Hosting |

Verfügbar als Download für Windows und als Cloud-Version PRTG Hosted Monitor |

Sprachen |

Deutsch, Englisch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch |

Preis |

Bis zu 100 Sensoren kostenlos (Preistabelle) |

Unified Monitoring |

Netzwerkgeräte, Bandbreite, Server, Software, Virtuelle Umgebungen, Remotesysteme, IoT und vieles mehr |

Unterstützte Hersteller & Anwendungen |

|