Monitoren Sie die Integrität Ihrer Dateien effizient mit PRTG

- Hilft bei der Analyse der Datei-Integrität

- Einzelne Dateien mit PRTG überwachen

- Benachrichtigung über Änderungen an Dateien in Echtzeit

Warum PRTG für das Monitoring der Datei-Integrität?

- Warum Datei-Integritäts-Monitoring wichtig ist

- Was ist File Integrity Monitoring (FIM)?

- Welche Anwendungsfälle gibt es für PRTG als Software zur Überwachung der Datei-Integrität?

- PRTG: Das einzige Tool zur Dateiüberwachung, das Sie brauchen

- Merkmale einer guten Lösung zum Datei-Integritäts-Monitoring

- 3 Vorteile des Monitorings der Datei-Integrität mit PRTG

- FAQ: Monitoring der Datei-Integrität

Starten Sie das Monitoring der Datei-Integrität mit PRTG und Ihre IT-Infrastruktur wird zuverlässiger und Ihre Arbeit erleichtert

Warum Datei-Integritäts-Monitoring wichtig ist

Insider und böswillige Akteure können leicht Chaos und Verwüstung in Ihrem Netzwerk anrichten. Sie können:

- Konfigurationsdateien ändern,

- kritische Anwendungs- und Systemdateien zu verändern,

- oder Daten zu ändern.

Und was noch schlimmer ist: Die Angreifer können sogar Ereignisprotokolle löschen, um ihre Spuren zu verwischen.

Sie müssen also ständig im Auge behalten, was in Ihrem Netz vor sich geht.

Zu wissen, wer Zugriff auf alle Ihre wichtigen Dateien hat und wann welche Änderungen daran vorgenommen wurden, ist wichtig, um gesetzliche Vorschriften und Standards wie DSGVO, HIPAA und PCI DSS zu erfüllen.

Das Monitoring der Datei-Integrität ist auch wichtig, um die kritischen Daten und Vermögenswerte Ihres Unternehmens zu schützen und einen Verstoß zu erkennen. Hier können Tools zur Überwachung der Dateiintegrität helfen.

Was ist File Integrity Monitoring (FIM)?

Das File Integrity Monitoring (= Datei-Integritäts-Monitoring) identifiziert anomale Änderungen in Ihrer Datei automatisch. Sie werden informiert, wenn es verdächtige Aktivitäten bei Ihren wichtigsten Dateien gibt. Sobald Sie die Benachrichtigung erhalten, können Sie geeignete Maßnahmen ergreifen, damit Sie die offiziellen Vorschriften einhalten können.

FIM arbeitet als unterstützendes Tool in einer Infrastruktur für Sicherheitsmaßnahmen und Prävention und kann Ihr System vor unerwünschten Bedrohungen, Angriffen und Datenänderungen schützen.

FIM-Sicherheit spielt auch in zahlreichen Industrie-Compliance-Standards eine große Rolle. Viele Compliance-Organisationen verlangen, dass Sie über einen umfassenden Mechanismus zum Schutz sensibler Daten verfügen und nachweisen, wie Sie eine sichere Umgebung aufrechterhalten können.

Welche Anwendungsfälle gibt es für PRTG als Software zur Überwachung der Datei-Integrität?

FIM-Software kann unerwartete Änderungen an wichtigen Dateien in Ihrer Umgebung analysieren, scannen und melden. So bietet sie nicht nur Anwendungs-, Daten- und Dateisicherheit, sondern hilft auch, die Reaktion auf Vorfälle zu beschleunigen.

Zu den wichtigsten Anwendungsfällen für Tools zur Überwachung der Datei-Integrität gehören folgende.

Aufdeckung illegaler und unerlaubter Aktivitäten

Wenn ein Cyberkrimineller Ihre IT-Umgebung angreift, ist es wichtig zu wissen, ob er irgendwelche Dateien geändert hat. Eines der ersten Dinge, die Angreifer bei einem komplexen Cyberangriff tun, ist, wichtige Dateien für die Anwendungen oder das Betriebssystem zu verändern.

Und selbst wenn der Angreifer die Protokolldateien und Erkennungssysteme verändert oder umgeht, um seine Aktivitäten zu verbergen, ist es für FIM-Software immer noch möglich, Änderungen an wichtigen Teilen des IT-Ökosystems festzustellen.

FIM-Tools können Änderungen erkennen, da sie die aktuelle Datei mit einer definierten Baseline vergleichen, anstatt nur die Dateiprotokolle zu überprüfen. Mit FIM können Sie also die Sicherheit Ihrer Daten, Betriebssysteme, Dateien und Anwendungen schützen und überwachen.

Identifizieren Sie unbeabsichtigte Änderungen

Es kommt häufig vor, dass der Administrator oder andere Mitarbeiter versehentlich einige Dateien ändern. Während die Folgen dieser Änderungen manchmal unbedeutend sind und oft übersehen werden, können andere unbeabsichtigt Sicherheits-Backdoors schaffen.

Das Monitoring der Datei-Integrität hilft Ihnen, die Änderungen aufzuspüren, sodass Sie Gegenmaßnahmen ergreifen oder die Änderungen sogar rückgängig machen können, bevor ein Angreifer sie sich zunutze macht.

Beschleunigte Reaktion auf Bedrohungen

Durch die frühzeitige Erkennung von Bedrohungen hat Ihr Unternehmen eine größere Chance, die Sicherheitsverletzung zu stoppen, bevor kostspielige oder erhebliche Schäden entstehen.

Mit FIM hat Ihr Unternehmen eine größere Chance, einen sicherheitsrelevanten Angriff zu erkennen, den andere Sicherheitsmaßnahmen möglicherweise übersehen haben.

Rechtskonform bleiben

Unternehmen sind heute mit einer komplexen Regulierungslandschaft konfrontiert. Sie müssen ihre IT-Infrastruktur oder -Umgebung überwachen und über bestimmte Aktivitäten Bericht erstatten, um die gesetzlichen Vorschriften wie PCI DSS, HIPAA, DSGVO, GLBA und SOX einzuhalten.

Überprüfen von Aktualisierungen

FIM kann auch eine Post-Patch-Prüfsumme verwenden, um Dateien auf verschiedenen Rechnern und an verschiedenen Standorten zu überprüfen, um sicherzustellen, dass sie auf die neueste Version aktualisiert sind.

PRTG: Das einzige Tool zur Dateiüberwachung, das Sie brauchen

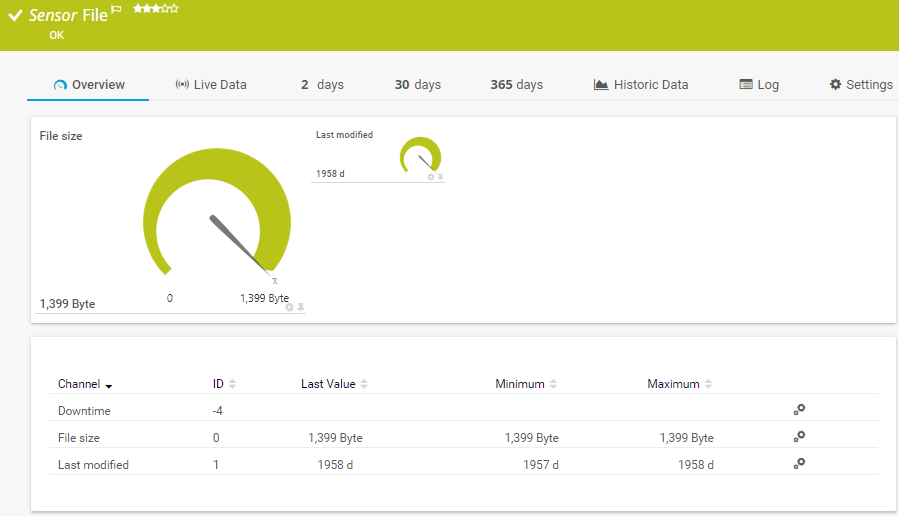

Datei-Sensoren & FIM

Wenn eine Anwendung fehlerhaft ist, wird eine Protokolldatei mit den Fehlerinformationen erstellt. Als Systemadministrator fragen Sie sich vielleicht, wie Sie Änderungen an den Protokolldateien überwachen, wie Sie deren Inhalt lesen können und welche Dateien Sie im Auge behalten sollten. An dieser Stelle kommt Paessler PRTG ins Spiel.

Alle Anwendungen erzeugen einen Strom von Protokolldateien, aber mit dem Datei sensor of PRTG können Sie

- prüfen, ob eine Datei verfügbar ist

- den Zeitpunkt anzeigen, an dem die Datei geändert wurde

- Informationen über den letzten Zugriff auf die Datei erhalten

- die Größe der Datei sehen

- feststellen, ob der Inhalt der Datei geändert wurde

Sie können sogar eine tiefer gehende Analyse durchführen, indem Sie die Integrität der Dateien im Detail überprüfen: Kombinieren Sie PRTG einfach mit anderer relevanter Software.

Sofortige Alarme

Wenn Sie ein Systemadministrator sind, verstehen wir Ihre Befürchtung, dass die Software oder Hardware nicht richtig funktioniert und das Netzwerk zum Absturz bringt. Aber mit PRTG müssen Sie sich darüber keine Sorgen mehr machen.

Selbst wenn ein kleines, aber kritisches Problem auftritt, sendet Ihnen PRTG sofort eine Warnung. Und wenn Sie keine Warnungen erhalten, können Sie beruhigt sein, denn Sie wissen, dass alles in Ordnung ist.

Erleichterung der Arbeit

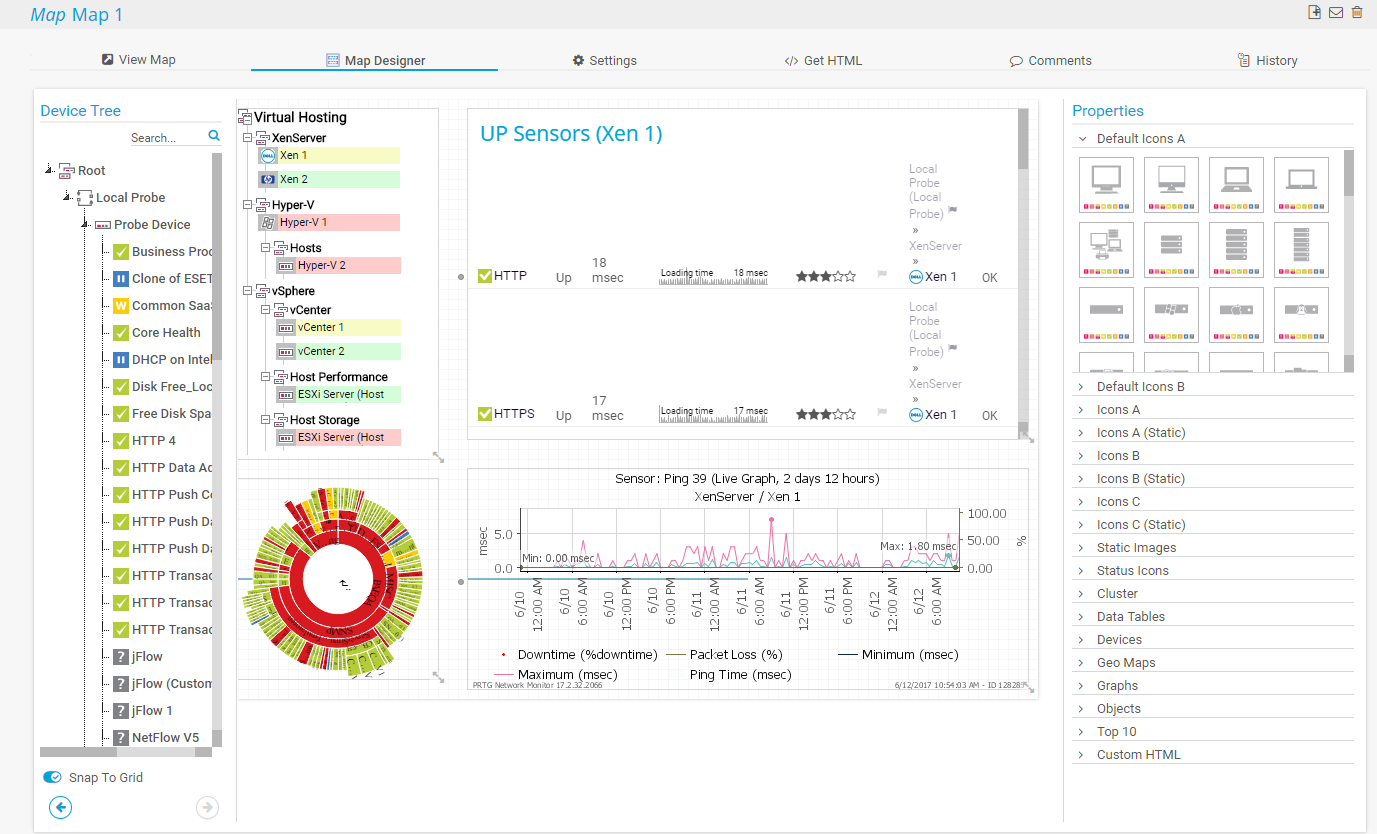

Verabschieden Sie sich von zweitklassigen Monitoring-Tools und begrüßen Sie PRTG – ein zentrales Überwachungs-Tool, das Ihr gesamtes Netzwerk monitort und die tägliche Arbeit erleichtert.

Erstklassiger Support

Um Fragen rund um PRTG kümmert sich unser erfahrenes und engagiertes Support-Team. Das Team arbeitet werktags rund um die Uhr, um Sie jederzeit zu unterstützen. Außerdem hilft Ihnen unsere umfangreiche Knowledge Base bei der Beantwortung all Ihrer Fragen.

PRTG ist kompatibel mit allen wichtigen Anbietern und Herstellern

Starten Sie das Monitoring der Datei-Integrität mit PRTG und Ihre IT-Infrastruktur wird zuverlässiger und Ihre Arbeit erleichtert

Merkmale einer guten Lösung zum Datei-Integritäts-Monitoring

Die Sicherheit Ihres Unternehmens sollte nicht auf die leichte Schulter genommen werden. Um sicherzustellen, dass Ihr FIM-Tool so effizient wie möglich ist, finden Sie hier einige Funktionen, die es unbedingt bieten sollte.

Vollständige Kontrolle über die Richtlinien

Ihre FIM-Lösung sollte eine vollständige Kontrolle über die FIM-Richtlinien bieten und Verwaltung, Granularität und Bearbeitung einschließen. Sie sollte eine integrierte Richtlinienanpassung bieten und in der Lage sein, je nach Art der Geräte, die Teil des FIM-Programms des Unternehmens sind, unterschiedliche Richtlinien zu unterstützen. Darüber hinaus sollten Unternehmen in der Lage sein, die FIM-Richtlinie zu überarbeiten, wenn sich ihre Sicherheitsanforderungen weiterentwickeln.

Grundlegende Verwaltungs-, Alarmierungs- und Berichtsfunktionen

FIM-Software sollte verschiedene Komponenten einer IT-Umgebung überwachen, darunter Server und Netzwerkgeräte, cloudbasierte Dienste, Workstations, Middleware, Betriebssysteme, Verzeichnisse und Datenbanken. Zumindest sollte sie Funktionen wie Änderungsverwaltung, Warnmeldungen, zentralisierte Berichte und Echtzeit-Protokollierung bieten.

Zusätzliche Funktionen

Eine der wichtigsten Funktionalitäten von FIM ist die Möglichkeit, zusätzliche Funktionen bei Bedarf ein- und auszuschalten. Andere Funktionen umfassen:

- Integration mit einem System zur Verwaltung von Zugriffsrechten, um Benutzer zu identifizieren

- Protokollierung von Dateizugriffsaktivitäten

- Verwaltung von Sicherheitsrichtlinien für besseren Dateizugriff

- Option für Versions-Rollback

- Verschlüsselung von Dateien mit sensiblen Daten zur vollständigen Zugriffskontrolle

PRTG ist ein umfassendes Monitoring-Tool, das alle Anforderungen Ihres Unternehmens erfüllt und dafür sorgt, dass Ihre IT-Umgebung vor Cyberangriffen geschützt ist.

Sicherheitsanforderungen

Wie bereits erwähnt, ist FIM für NERC CIP und PCI DSS erforderlich und gilt als gute Praxis für GLBA, HIPAA, SOX und FISMA. Wenn Sie also einen dieser Standards implementieren, müssen Sie sicherstellen, dass Ihr FIM auch die Anforderungen des Standards erfüllt.

3 Vorteile des Monitorings der Datei-Integrität mit PRTG

Ein erfolgreiches FIM-Programm bietet eine Reihe von Vorteilen. Schauen wir uns das mal an.

Die IT-Infrastruktur schützen

Programme zum Datei-Integritäts-Monitoring wie PRTG überwachen Dateiveränderungen in virtuellen Abbildern, Cloud-Umgebungen, Anwendungen, Verzeichnisdiensten, Netzwerkgeräten, Datenbanken und Servern, um Sie über nicht autorisierte Änderungen zu informieren.

Lärm reduzieren

Das Monitoring der Datei-Integrität durch PRTG nutzt Änderungsinformationen, um Sie nur bei Bedarf zu informieren, anstatt Sie mit Nachrichten zu überfluten. Auf diese Weise können Sie alle wichtigen Dinge auf einen Blick erkennen und schnell Abhilfe schaffen.

Hilfe bei Einhaltung von Vorschriften

Wie bereits erwähnt, kann FIM Sie bei der Einhaltung gesetzlicher Standards wie HIPAA, SOX, NIST, FISMA, PCI DSS und NERC CIP unterstützen. Es sorgt auch dafür, dass Sie die Best-Practice-Rahmenwerke wie die CIS-Sicherheitsbenchmarks einhalten.

![]()

„PRTG Network Monitor ist für uns die effizienteste Methode,

unsere IT-Infrastruktur dauerhaft zu überwachen.“

Oliver Jähn, IT-Verantwortlicher der Universität Bonn

Innovative Lösungen mit Paessler-Partnern

Durch die Zusammenarbeit mit innovativen Anbietern integrieren wir PRTG mit den Lösungen

unserer Partner und schaffen so maximale Benutzerfreundlichkeit.

Plixer

Paessler und Plixer bieten eine Kombination aus umfassender Netzwerk-Überwachungs- und einer leistungsstarken Flow-Monitoring-Lösung: Früherkennung von Störungen mit tiefgehender Problemanalyse.

ScriptRunner

Mit ScriptRunner integriert Paessler eine leistungsstarke Lösung zur Script-Automatisierung in PRTG Network Monitor. ScriptRunner bildet alle Tätigkeiten und Prozesse rund um die PowerShell ab.

Starten Sie das Monitoring der Datei-Integrität mit PRTG und Ihre IT-Infrastruktur wird zuverlässiger und Ihre Arbeit erleichtert

PRTG: Das Multi-Tool für Admins

Passen Sie PRTG individuell und dynamisch an Ihre Bedürfnisse an und vertrauen Sie auf eine starke API:

- HTTP-API: Greifen Sie mittels HTTP-Anfragen flexibel auf Ihre Monitoring-Daten zu und ändern Sie die Einstellungen der angelegten Objekte

- Eigene Sensoren: Erstellen Sie eigene PRTG Sensoren – überwachen Sie damit quasi alles

- Individuelle Benachrichtigungen: Erstellen Sie Ihre eigenen Benachrichtigungen und senden Sie Aktions-Trigger an externe Systeme

- REST Custom Sensor: Überwachen Sie fast alles, was Daten im XML- oder JSON-Format bereitstellt

PRTG vereinfacht Ihren Alltag!

Unsere Monitoring-Software arbeitet für Sie und meldet sich sofort, wenn es Probleme gibt.

So haben Sie Ruhe und können sich auf Ihre tägliche Arbeit konzentrieren.

Sie sparen Nerven

Mit PRTG haben Sie ein zentrales Monitoring-Tool für Ihr gesamtes Netzwerk. Über unser Dashboard und unsere App haben Sie jederzeit den schnellen und kompletten Überblick.

Sie sparen Zeit

Der Einstieg in PRTG ist einfach. Die Einrichtung von PRTG bzw. der Wechsel von einem anderen Monitoring-Tool ist dank der Auto-Discovery-Funktion und zahlreicher Geräte-Templates problemlos möglich.

Sie sparen Geld

80 % unserer Kunden berichten von deutlichen Ersparnissen beim Netzwerkmanagement. Die Kosten für die Lizenzen haben sich im Durchschnitt nach nur wenigen Wochen amortisiert.

Immer noch nicht überzeugt?

Über 500.000 Admins lieben PRTG

Paessler PRTG läuft in Unternehmen jeder Größe. Sysadmins lieben PRTG, weil die Software ihren Arbeitsalltag sehr erleichtert.

Überwachen Sie Ihre gesamte IT-Infrastruktur

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über Ihr gesamtes Netzwerk

Starten Sie das Monitoring der Datei-Integrität mit PRTG und Ihre IT-Infrastruktur wird zuverlässiger und Ihre Arbeit erleichtert

|

PRTG |

Network Monitoring Software - Version 25.1.104.1961 (7. April 2025) |

|

Hosting |

Verfügbar als Download für Windows und als Cloud-Version PRTG Hosted Monitor |

Sprachen |

Deutsch, Englisch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch |

Preis |

Bis zu 100 Sensoren kostenlos (Preistabelle) |

Unified Monitoring |

Netzwerkgeräte, Bandbreite, Server, Software, Virtuelle Umgebungen, Remotesysteme, IoT und vieles mehr |

Unterstützte Hersteller & Anwendungen |

|

Die Kombination der umfangreichen Monitoring-Funktionen von PRTG mit der automatisierten Netzwerksicherung von IP Fabric schafft ein neues Maß an Transparenz und Zuverlässigkeit im Netzwerk.