Ataques de rede – Visão geral,

prevenção, monitoramento, dicas

Sistematize a segurança da TI da sua empresa

Mantenha-se atualizado sobre tecnologia “de ponta” e novas ameaças

Espalhe a conscientização entre os funcionários

Use tecnologias de segurança modernas e inteligentes

Instale o Network Monitoring = PRTG

Ataques de rede

A ameaça dos ataques da rede

Em maio de 2017, o WannaCry infectou mais de 230.000 computadores em 150 países com seu ransomware. Os dados dos computadores infectados foram criptografados e foi exigido dinheiro para restaurá-los. Em 2013, três bilhões de contas de usuários do Yahoo foram comprometidas por um ataque cibernético que levou vários anos para ser detectado. As empresas nunca foram tão vulneráveis aos ataques de rede como são hoje.

Elas operam globalmente, estão conectados com o mundo inteiro e geram renda pela Internet. Mas as empresas perceberam que a vida no mundo digital nem sempre é fácil. À medida que sua presença virtual aumenta, o mesmo acontece com o número de gateways em suas redes. Essas interfaces estão sendo usadas pelos hackers de maneira cada vez mais profissional, criando um problema que só piora à medida que a infraestrutura de TI da empresa se torna mais complexa.

Ataques de rede podem causar danos consideráveis

- Sentar-se, fechar os olhos e esperar que tenha sorte? Um plano que não é isento de riscos, pois um ataque bem sucedido pode causar danos consideráveis:

- Sites comprometidos e contas de mídia social (relativamente inofensivos)

- Perda de confiança devido a informações perdidas do cliente ou dados do cartão de crédito

- Pagamentos de “Resgate” (ou ransom em inglês) para recuperar o acesso aos seus sistemas

- A necessidade de desenvolver novas estratégias após o roubo de segredos comerciais

- Perdas de vendas devido a atividades da empresa interrompidas após ataques DDoS, inundações ou botnets que diminuem a capacidade de computação

- Extensos danos à propriedade, ferimentos ou até mesmo mortes devido à invasão de infraestruturas críticas

- Responsabilidade pessoal até e incluindo o encarceramento da gerência, se os requisitos legais não forem respeitados

Todas as boas razões para levar a segurança de TI a sério.

Uma abordagem sistemática para segurança de TI

Com o desenvolvimento se impulsionando durante os últimos anos – da profissionalização de hackers criminosos a infraestruturas de TI cada vez mais complexas – a segurança de TI está se tornando uma questão cada vez mais importante quando se trata dos negócios da empresa. Para melhor atender aos perigos impostos pelos ataques de rede, seu modelo de segurança deve levar em conta os seguintes objetivos principais:

Visualize a segurança de TI como uma tarefa que nunca termina

A tecnologia está em constante estado de desenvolvimento. Versões de software têm cada vez mais e mais novas funções. Quando uma lacuna de segurança é fechada, outra aparece em outro lugar. Parece que sempre que um novo software de segurança é lançado, já existe um hacker que sabe como decifrá-lo. Como resultado, as empresas devem considerar a segurança de TI como um processo contínuo ou uma tarefa que nunca termina.

Crie segurança abrangente para impedir ataques de rede

Uma abordagem abrangente é vital. No mundo de hoje, você precisa de muito mais do que apenas scanners de vírus e firewalls. A segurança de TI se expandiu para incluir atualizações, sessões de treinamento, monitoramento, ferramentas de segurança inteligentes e até mesmo colaboração com outras empresas do setor para abordar os desenvolvimentos atuais em torno dos problemas de segurança de TI.

Reduza a complexidade

Ao simplificar as estruturas de TI e manter o número de ferramentas que você usa a um mínimo, você já estará fazendo muito para evitar possíveis ataques. Todo software cria gateways, sozinho ou quando executado com outros programas. Ao manter as coisas simples, você fechará possíveis gateways e, assim, impedirá que os hackers encontrem um caminho para dentro. Uma regra prática: quanto mais complexa sua infraestrutura, mais vulnerável seu sistema.

Torne a segurança de TI uma questão fundamental

A segurança de TI deve ser uma consideração importante ao iniciar qualquer novo projeto – e não apenas para os responsáveis pela segurança e proteção de dados. Os administradores de TI e desenvolvedores de software também sempre devem estar atualizados. E, embora a gerência possa passar tarefas específicas, ela também deve se manter informada sobre todos os desenvolvimentos de segurança.

Tenha sempre a tecnologia “top de linha”

O governo recomenda que as empresas usem tecnologia “top de linha” para se proteger, mas há exceções em determinadas situações. As empresas devem, portanto, manter-se atualizadas sobre todos os desenvolvimentos tecnológicos. No entanto, como as indicações oficiais são bem vagas e estão dispersas por várias definições diferentes, recomenda-se que as empresas procurem o conselho de um especialista.

Coloque seus funcionários na mesma página

O treinamento dos funcionários também deve fazer parte do seu modelo de segurança. Seu maior desafio será atrair funcionários que tenham pouco ou nenhum interesse em segurança de TI. Como sua tarefa é inesgotável, o treinamento de funcionários deve se tornar uma parte cada vez mais proativa do modelo.

Aumente as despesas para os hackers

Hackers profissionais têm despesas e buscam obter lucros. Eles estão sempre à procura de alvos lucrativos que custam pouco para se infiltrar. As empresas podem reduzir os ataques usando criptografia, sistemas de controle de acesso e soluções modernas de segurança para aumentar as despesas que os hackers têm de pagar para sobreviver.

Medidas preventivas contra ataques de rede

A melhor maneira de evitar ataques de rede é reduzindo o número de pontos fracos na sua rede.

Os pontos fracos não incluem apenas falhas de software, erros de tempo de execução e

infraestruturas de TI complexas, mas também funcionários descuidados.

Abordando falhas de software

Hoje em dia, você tem que assumir que o software está com defeito e que os bugs irão criar gateways. Os chamados exploits usam pontos fracos para obter acesso a computadores externos e instalar malware. Esses exploits são salvos em “kits de exploração” e vendidos para as partes interessadas com interfaces de usuário convenientes. Como resultado, pontos fracos podem ser “explorados” (exploited) durante ataques com pouca ou nenhuma despesa.

Se você descobrir um ponto fraco e notar que um patch ou atualização está disponível, instale-os o mais rápido possível, de preferência por meio de um distribuidor de atualizações automatizado que cubra todas as estações de trabalho de sua empresa. Ao fazer isso, você minimizará os riscos representados por falhas de software, mesmo que essas falhas não possam ser totalmente eliminadas. Uma empresa sempre corre o risco de que um hacker saiba de um bug antes de seus desenvolvedores de software.

Abordando a vulnerabilidade humana

Uma forma particularmente engenhosa de conduta malévola é a manipulação social (“engenharia social”). Engenharia social é definida como a manipulação de outros com o objetivo de provocar certos comportamentos, como a divulgação de informações confidenciais ou o clique de um link.

Isso pode ocorrer em um nível direto, por exemplo, como uma chamada de um “técnico de serviço” que supostamente precisa dos detalhes de login de alguém, ou indiretamente persuadindo uma pessoa a abrir um determinado site ou um e-mail que o hacker pode usar para acessar dados de login ou infectar um computador. Phishing – especialmente o spear phishing – é extremamente perigoso. O phishing tem como alvo as massas (com uma taxa de sucesso de cerca de 0,1%), enquanto o spear phishing vai atrás de um grupo específico enviando e-mails com aparência autêntica.

Para estarem preparados para esses ataques, os funcionários devem primeiro ser treinados em tópicos como segurança de senha , phishing e práticas de segurança no local de trabalho , que incluem a ativação da tela de bloqueio de um computador enquanto você estiver longe do computador. Esta preparação pode assumir a forma de cursos obrigatórios ou jogos educativos. Como administrador, é provável que você tenha continuamente novas ideias para manter os funcionários na linha de frente da batalha contra ataques de rede.

Proteção inteligente contra uma variedade de ataques de rede

Rotas de ataque de rede

Outras rotas para ataques de rede incluem portas abertas, anexos de e-mail convencionais com vírus e cavalos de Tróia ou ataques de passagem ao visitar sites infectados por malware. Firewalls e softwares antivírus são recomendados para bloquear essas rotas. Longe vão os dias em que você poderia apenas procurar por assinaturas. A correspondência de padrões simples não o corta mais na luta contra ataques de rede.

Prevenção de brechas de segurança

Os programas antivírus de hoje buscam semelhanças com intrusões anteriores, encerram softwares suspeitos de atividades perigosas e permitem o encapsulamento seguro de malware. Nuvens também devem ser verificadas regularmente. A análise automatizada do comportamento é imprescindível, pois a velocidade com que surgem novas ameaças não pode mais ser correspondida pelos seres humanos em seus próprios recursos. Mas até mesmo ferramentas de aprendizado de máquina exigem conhecimento humano. Atualmente, os firewalls também podem vir com componentes de prevenção que buscam padrões suspeitos.

A necessidade de instrumentos técnicos

Mas, com os sistemas ganhando cada vez mais complexidade e os vetores de ataque se tornando cada vez mais inteligentes, até os modernos verificadores de vírus e firewalls não são mais suficientes. Acima de tudo, os trabalhadores negligentes oferecem aos hackers a possibilidade de contornar os programas de segurança e acessar diretamente a rede da empresa. Instrumentos técnicos especiais são, portanto, necessários para erradicar o malware que entrou na rede sem ser detectado.

Sistema de detecção de intrusão

Os sistemas de detecção de invasão (IDSs) são usadospara identificar tráfego de rede suspeito. Esses sistemas podem começar com switches (por exemplo), onde eles percorrerão o tráfego de dados e procurarão por malware. Os sistemas de prevenção de invasão (IPSs) também podem ser usadospara remover malware. A desvantagem desses sistemas é que eles devem se conectar ao seu sistema para funcionar. Um IPS em si pode, portanto, tornar-se um alvo atraente para os hackers. Para evitar falsos alarmes durante o processo de detecção, os IDS devem ser incorporados à estratégia de segurança da empresa.

Monitoramento de rede como base para proteção contra ataques de rede

Uma ferramenta fundamental para segurança de TI

O monitoramento abrangente da rede é vital para manter a segurança da sua rede. Para que serve um firewall que falha ou faz backup de software com defeito? Com o software de monitoramento de rede, você pode manter um olho constante em firewalls, software antivírus e software de backup e ser avisado automaticamente em caso de problemas.

Gravando o tráfego da rede

A gravação de tráfego de rede permite monitorar e verificar o tráfego da rede em busca de um comportamento incomum. Ela também ajuda a determinar quais dados e computadores são afetados por ataques de rede que já ocorreram. Ao avaliar os arquivos de dados, o tempo de inatividade pode ser reduzido substancialmente, como foi o caso do ataque de ransomware, o “WannaCry”.

Como o PRTG pode ajudar

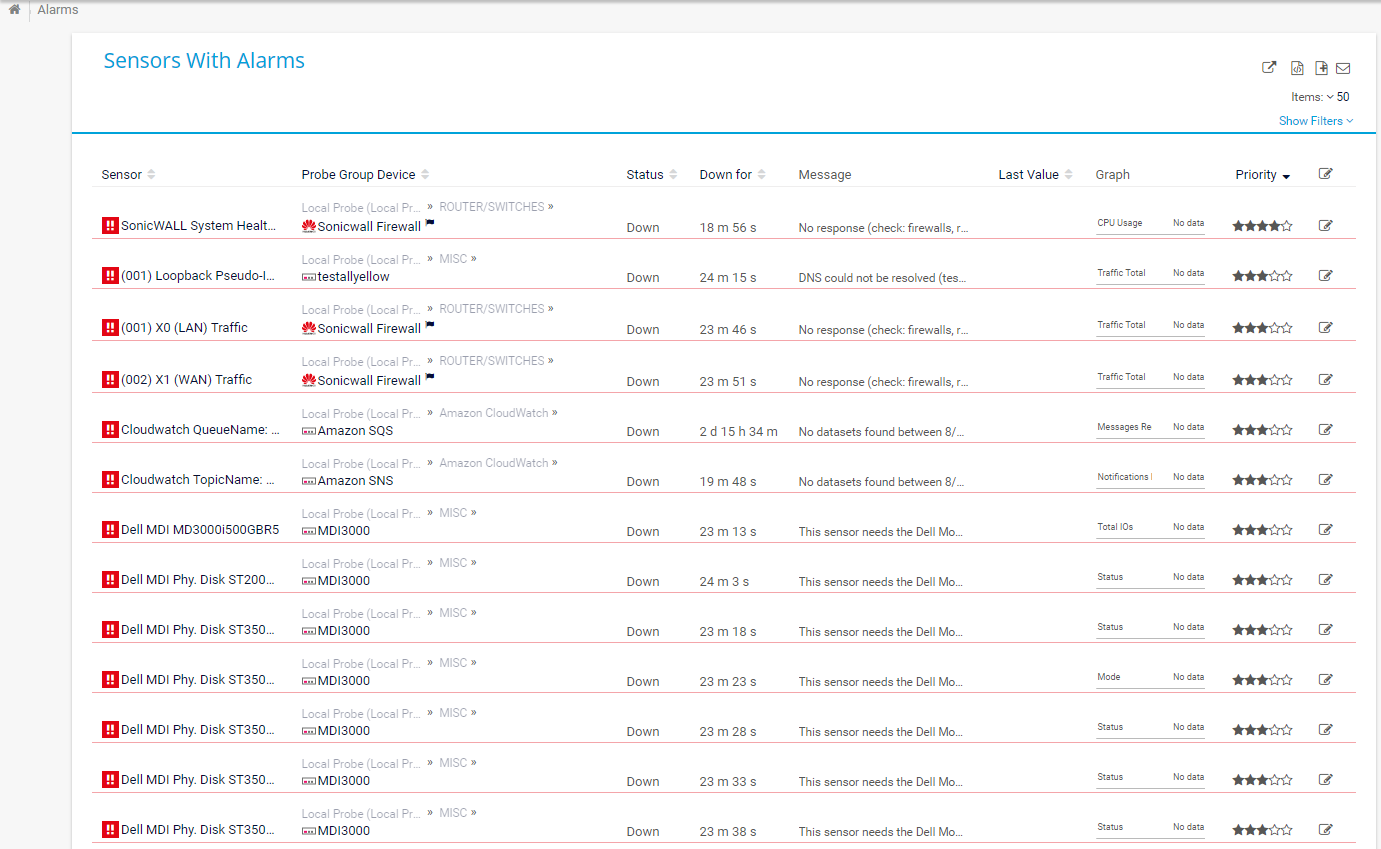

O PRTG age como um sistema de alerta precoce

O software de monitoramento de rede PRTG atua como um sistema de alerta antecipado contra atividades suspeitas e anomalias no tráfego de sua rede. O PRTG procura evitar que malwares que já se infiltraram em uma rede causem mais danos. Enquanto o PRTG não pode ser usado como um substituto para um sistema de detecção de intrusão, ele vem com muitas funções que ajudam a proteger contra tais ataques de rede:

- O PRTG monitora toda a sua rede: servidores, dispositivos de armazenamento, tráfego, dispositivos conectados, como roteadores, computadores, impressoras, etc.

- Como solução de monitoramento “all-in-one”, o PRTG permite eliminar os pontos fracos que tendem a surgir quando se utilizam vários programas diferentes

- A gravação da rede permite verificar seus dados em busca de anomalias

- Os dados registrados servem como um banco de dados para sistemas de segurança de TI

- O PRTG verifica a funcionalidade de firewalls, scanners de vírus, software de segurança e backups, bem como os direitos de acesso a salas de servidores e outros espaços

Identificando engarrafamentos de rede

Para medir o tráfego de rede, o PRTG usa o SNMP, o sniffing de pacotes e o NetFlow. O SNMP possibilita monitorar todo o tráfego em sua rede e classificar esse tráfego por porta. O sniffing de pacotes e o NetFlow/sFlow/jFlow oferecem uma análise mais detalhada do tráfego da sua rede. Esses métodos permitem classificar o tráfego de rede por endereço IP ou protocolo. Como resultado, você poderá identificar rapidamente possíveis gargalos de rede, detectar picos incomuns de atividade assim como encerrar aplicativos e computadores.

Notificações sob medida

Network traffic recording makes it easier to determine if a computer is affected by malware. It can help out, for A gravação do tráfego de rede facilita determinar se um computador foi afetado por malware. Ela pode ajudar, por exemplo, quando você sabe o que está procurando, mas não sabe exatamente qual computador é afetado. O PRTG avisa você em caso de tempo de inatividade que possa estar colocando em risco a segurança de sua rede. Backups com falhas também são registrados. Graças às notificações personalizadas do PRTG, você pode intervir antes que ocorram danos adicionais.

TA abordagem PRTG para prevenir ataques de rede:

Monitorando o Tráfego

Monitoramento de Firewall

Monitoramento de Scanner de Vírus

PRTG para prevenir ataques de rede – cenários e soluções

Gravação da rede – o que foi atingido?

- Determine os detalhes do ataque

- Recupere o histórico de gravação de tráfego de rede

- Procure por padrões de ataque específicos

- Desligue o computador e/ou aplicações afetadas

Verifique o tráfego quanto a anomalias

- Ative sensores de monitoramento de tráfego

- Configure notificações e valores de limite para parâmetros de tráfego

- Pesquise padrões incomuns, como picos de carga inexplicáveisou tráfego anormalmente intenso

- Introduza contramedidas

Confiado por mais de 500.000 usuários e reconhecido como líder por analistas do setor

“Solução fantástica de monitoramento de rede e infraestrutura, fácil de implementar e ainda mais fácil de usar. Simplesmente a melhor solução melhor disponível.”

“O software é absolutamente perfeito, o Suporte ao Cliente é superior. Atende a todas as necessidades e requisitos. Esta é uma solução obrigatória se você estiver precisando de alguma forma de monitoramento.”

“A ferramenta destaca-se no seu foco principal de ser um serviço unificado de gerenciamento de infraestrutura e monitoramento de rede.”

7 razões pelas quais o monitoramento da rede com o PRTG aumenta a segurança

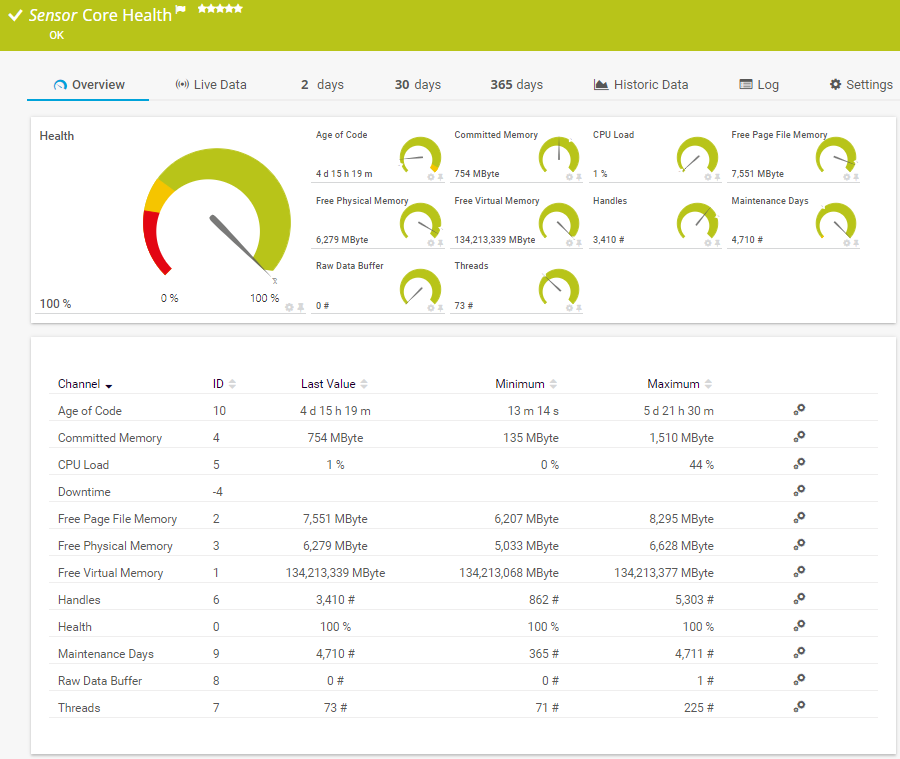

O que é um sensor em PRTG?

Em PRTG "Sensores" são os elementos básicos de monitoramento. Um sensor normalmente monitora um valor medido em sua rede, por exemplo, o tráfego de uma porta de comutação, a carga da CPU de um servidor, o espaço livre de uma unidade de disco. Em média, você precisa de cerca de 5-10 sensores por dispositivo ou um sensor por porta de comutação.

Fique de olho em seus dados de rede e infraestrutura de TI

Um painel de fácil leitura fornece uma visão geral dos seus dados de monitoramento. Você também pode ter dados inter-relacionados exibidos em seu painel para estabelecer correlações e tirar conclusões.

Personalize sensores para detectar ameaças

A poderosa API do PRTG fornece monitoramento que é personalizado para a infraestrutura da sua rede. Sensores podem ser adicionados com apenas alguns cliques. Graças aos alertas do PRTG, você estará preparado para possíveis ameaças à rede da empresa.

O software tudo-em-um fornece monitoramento de alto desempenho

O PRTG monitora efetivamente todos os parâmetros em seu ambiente de monitoramento. Como resultado, os problemas podem ser encontrados mais rapidamente e evitados no futuro de forma proativa. Isso economiza tempo e dinheiro.

Reduza riscos e complexidade com monitoramento centralizado

Quando se trata de monitorar o tráfego de rede, o PRTG é mais eficaz na redução de riscos e complexidade do que várias ferramentas individuais trabalhando juntas. Os riscos decorrentes de pontos fracos e problemas de compatibilidade entre ferramentas tornam-se obsoletos.

Monitoramento como um sistema de alerta antecipado em caso de atividade suspeita

Com o PRTG, as anomalias de tráfego de rede são registradas e rastreadas. Além disso, os hackers que já se infiltraram na rede são impedidos de causar danos adicionais.

Identifique os computadores afetados com mais facilidade

Thanks to the recorded network traffic data, it is easier to identify computers that have been affected by an attack, and to recover these computers one-by-one via countermeasures or the restoring of a backup or image.

Proteja suas ferramentas de segurança

Ao monitorar firewalls, softwares antivírus e outras ferramentas de segurança, o PRTG pode avisá-lo em caso de tempo de inatividade que possa estar representando um risco de segurança para sua rede. Backups com falhas também são registrados. Você pode, portanto, agir antes que as coisas corram mal.

PRTG facilita o seu trabalho

Nosso software de monitoramento libera você para outras tarefas ao notificá-lo imediatamente quanto a possíveis problemas.

Menos esforço

PRTG dá a você uma única ferramenta de monitoramento, para os servidores e toda a rede. Tenha uma visão geral rápida de toda a infraestrutura usando o dashboard e o aplicativo.

Economize tempo

Começar a usar PRTG é muito fácil. A configuração ou a migração de outra ferramenta de monitoramento é fácil graças ao recurso de descoberta automática e aos modelos preconfigurados de dispositivos.

Economize

80% dos nossos clientes relatam economia substancial no monitoramento de redes. Os custos das licenças provavelmente se pagarão em algumas semanas.

“Fácil de implementar e configurar, com bom suporte técnico.”

R. v. S., ICT Manager da Heinen & Hopman Eng BV

“A maior vantagem do PRTG? Com ele você pode ficar tranquilo.“

Steffen Ille, Universidade Bauhaus Weimar, Alemanha

Sua segurança de rede num piscar de olhos – mesmo quando você estiver ausente

Configure PRTG em alguns minutos e use em praticamente qualquer dispositivo móvel.

PRTG: A multiferramenta para administradores de sistema

Adapte PRTG individualmente e dinamicamente às suas necessidades e confie em um API forte:- HTTP API: Acesse o monitoramento de dados e manipule objetos de monitoramento usando solicitações HTTP

- Sensores personalizados: Crie seus próprios sensores PRTG para monitoramento personalizado

- Notificações feitas sob encomenda: Crie suas próprias notificações e envie gatilhos de ação para sistemas externos

- Sensor REST (Customizado): Monitorar quase tudo que fornece dados em formato XML ou JSON

Ainda não está convencido?

Mais de 500.000 administradores

adoram PRTG

Paessler PRTG é usado por empresas de todos os tamanhos. Os administradores adoram PRTG porque ele facilita muito o trabalho.

Ainda não está convencido?

Monitore toda a sua

infraestrutura de TI

Largura de banda, servidores, ambientes virtuais, websites, serviços VoIP – PRTG monitora toda a sua rede.

Experimente Paessler PRTG gratuitamente

As necessidades de monitoramento variam. Por isso deixamos você experimentar PRTG gratuitamente. Comece agora mesmo o seu período de testes.

|

PRTG |

Software de Monitoramento de redes - Versão 25.2.106.1114 (May 6th, 2025) |

|

Hosting |

Disponível como download para Windows e na versão hospedada PRTG Hosted Monitor |

Idiomas |

Inglês, Alemão, Espanhol, Francês, Português, Holandês, Russo, Japonês e Chinês Simplificado |

Preços |

Até 100 sensores gratuitos (Lista de preços) |

Unified Monitoring |

Dispositivos de rede, banda, servidores, aplicações, ambientes virtuais, sistemas remotos, IoT e muito mais |

Aplicações e Fornecedores Suportados |

|