Attaques réseau — Tour d’horizon,

prévention, supervision et conseils

Systématiser la sécurité informatique de votre entreprise

Rester informé des technologies de dernière génération et des nouvelles menaces

Sensibiliser vos employés aux réflexes à adopter

Utiliser des technologies de protection modernes et intelligentes

Installer PRTG Network Monitor

Attaques réseau

La menace des attaques réseau

En mai 2017, un ransomware du nom de WannaCry a infecté plus de 230 000 ordinateurs dans 150 pays. Après avoir crypté les données des ordinateurs touchés, les hackers ont exigé le paiement d’une somme d’argent pour les restituer à leurs propriétaires. En 2013, trois milliards de comptes Yahoo ont été piratés à la faveur d’une cyberattaque qui aura mis plusieurs années à être détectée. En d’autres termes, les entreprises n’ont jamais été aussi vulnérables aux attaques réseau qu’aujourd’hui.

Les entreprises exercent leurs activités à l’échelle internationale, sont connectées au monde entier et s’appuient sur le web pour générer des recettes. Au fil du temps, elles ont réalisé que la vie dans le monde digital n’était pas forcément une partie de plaisir. Chaque fois que leur présence en ligne s’accroît, de nouvelles failles s’ouvrent dans leurs réseaux. Ces interfaces sont autant de voies d’accès que les hackers empruntent avec un professionnalisme de plus en plus poussé. Et le problème s’aggrave chaque fois que l’infrastructure informatique d’une entreprise gagne en complexité.

Les attaques réseau peuvent faire beaucoup de dégâts

- Face aux menaces qui pèsent aujourd’hui sur les entreprises, personne ne peut se permettre de rester les bras croisés en espérant passer entre les gouttes… d’autant qu’une attaque menée à bien peut avoir des conséquences dévastatrices:

- Piratage de sites web et de comptes sur les réseaux sociaux (sans conséquence, ou presque)

- Perte de confiance après la fuite de données clients ou d’informations bancaires

- Paiement d’une « rançon » pour accéder à nouveau à vos systèmes

- Nécessité d’élaborer de nouvelles stratégies à la suite du vol de secrets commerciaux

- Recul des ventes dû à l’interruption des activités de l’entreprise à la suite d’attaques par déni de service, par flooding, ou via des botnets qui amoindrissent vos capacités informatiques

- Dommages matériels importants, blessures, voire décès dus au piratage d’infrastructures critiques

- Responsabilité personnelle pouvant donner lieu à des peines de prison pour les dirigeants s’il est établi qu’ils n’ont pas respecté les obligations légales

Autant de raisons de ne pas prendre la sécurité des systèmes informatiques à la légère.

Une approche systématique de la sécurité informatique

Alors que l’activité des développeurs a explosé depuis quelques années face à la professionnalisation des cyberdélinquants à la complexification grandissante des infrastructures informatiques, la sécurité informatique est devenue un enjeu important pour toute entreprise. Pour se protéger au mieux du danger que représentent les attaques réseau, votre modèle de sécurité doit viser à l’atteinte des objectifs suivants :

Considérer la sécurité informatique comme une mission qui n’a pas de fin

La technologie évolue en permanence. Les versions des logiciels intègrent de plus en plus de fonctions nouvelles. Quand une faille de sécurité se referme, une autre se forme ailleurs. Le sentiment général est que chaque fois qu’un nouveau logiciel de sécurité voit le jour, il y a quelque part dans le monde un hacker qui a déjà compris comment faire pour le pirater. Dès lors, les entreprises doivent considérer la sécurité informatique comme un processus continu, une mission qui n’a pas de fin.

Adopter une approche à 360 ° pour contrer les attaques réseau

En matière de sécurité, il est primordial d’adopter une approche holistique. De nos jours, l’usage d’antivirus et de pare-feu ne suffit plus à garantir l’intégrité du réseau. Le champ d’activité de la sécurité informatique englobe désormais les mises à jour, les sessions de formation, la supervision, les outils intelligents de sécurité et même la collaboration avec d’autres entreprises de votre secteur pour s’adapter aux évolutions des enjeux de sécurité informatique.

Décomplexifier les structures

En simplifiant les structures informatiques et en ramenant le nombre d’outils que vous utilisez au strict minimum, vous aurez déjà fait un grand pas pour prévenir d’éventuelles attaques. Tous les logiciels créent des portes d’entrée, que ce soit par leur activité ou leurs interactions avec d’autres programmes. En veillant à ce que les choses restent simples, vous obstruerez de possibles voies d’accès et empêcherez ce faisant les hackers de se frayer un chemin dans votre système. Gardez en tête que plus votre infrastructure sera complexe, plus votre système sera vulnérable.

Placer la sécurité informatique au cœur des priorités de tous

La sécurité informatique doit impérativement être prise en ligne de compte chaque fois qu’un nouveau projet débute, et l’injonction ne vaut pas seulement pour les personnes responsables de la sécurité et de la protection des données. Les administrateurs IT et les développeurs doivent, eux aussi, remplir leur part du contrat. Quant aux dirigeants, s’ils peuvent se permettre de faire l’impasse sur certaines tâches, ils ne doivent pas moins se tenir informés de l’évolution de la situation de l’entreprise en matière de sécurité.

Mobiliser tous les employés

Votre stratégie de sécurité passe aussi par la formation des collaborateurs. À cet égard, le plus dur sera de mobiliser les employés qui n’ont qu’un intérêt limité, si ce n’est inexistant, pour les questions de sécurité informatique. Sachant que votre mission est permanente et sans fin, la formation des employés doit être une composante de plus en plus proactive de votre modèle.

Forcer les hackers à mettre la main au portefeuille

Les hackers professionnels engagent des dépenses et cherchent à dégager des bénéfices. C’est la raison pour laquelle ils sont toujours en quête de cibles lucratives qu’ils pourraient infecter à moindres frais. Pour se protéger des attaques, les entreprises ont donc tout intérêt à crypter leurs données et à adopter des systèmes de contrôle des accès et des outils de sécurité modernes. Ainsi, ils compliqueront la tâche des hackers et les forceront à mettre la main à la poche pour s’introduire sur leurs systèmes.

Des mesures préventives contre les attaques réseau

La meilleure façon d’éviter les attaques réseau est de réduire le nombre de zones de vulnérabilité de votre réseau.

Celles-ci englobent non seulement les failles des logiciels, les erreurs d’exécution et

les infrastructures informatiques complexes, mais aussi la négligence de certains employés.

Combler les failles de sécurité des logiciels

De nos jours, il faut partir du postulat qu’aucun logiciel n’est dénué de failles, et que des bugs ouvriront tôt ou tard des portes sur votre réseau. Les hackers se servent de programmes qui s’engouffrent dans ces brèches pour accéder à des ordinateurs externes et y installer des logiciels malveillants. Ces programmes sont vendus aux intéressés sous forme de kits prêts à l’emploi et dotés d’interfaces utilisateur pratiques. Ainsi, les pirates peuvent exploiter les vulnérabilités existantes à moindres frais, ou même gratuitement.

Si vous découvrez une faille de sécurité dans votre système et constatez qu’un patch ou une mise à jour est disponible, il vous faut l’installer sans tarder, idéalement par le biais d’un outil de distribution automatique des mises à jour qui appliquera celles-ci à l’ensemble des postes de travail de votre entreprise. En procédant ainsi, vous minimiserez les risques que représentent les failles logicielles… étant entendu qu’il est impossible d’éliminer complètement les bugs que les applications rencontrent de temps à autre. Une entreprise court toujours le risque qu’un pirate découvre un bug dans son système avant ses propres développeurs.

Pallier les vulnérabilités de la nature humaine

Une des techniques les plus sournoises des hackers est la manipulation sociale, aussi appelée social engineering. Cette pratique consiste à exploiter les faiblesses psychologiques d’un tiers pour le pousser sans qu’il s’en avise à divulguer des informations confidentielles ou à cliquer sur un lien infecté.

La technique peut prendre une forme directe, comme l’appel d’un « technicien de service » qui prétend avoir besoin des informations de connexion de quelqu’un, ou bien mobiliser le concours inconscient d’une personne que le pirate convainc d’aller sur un certain site web ou d’ouvrir un email à partir duquel il pourra accéder à des informations de connexion ou bien infecter un ordinateur. Le phishing, ou hameçonnage — et plus encore sous sa variante du harponnage — est extrêmement dangereux. L’hameçonnage cible les masses (avec un taux de réussite de près de 0,1 %), tandis que les harponneurs visent des individus précis en leur envoyant des emails qui ont tout l’air d’être authentiques.

Pour déjouer ces attaques, il faut de prime abord former les employés aux questions comme la sécurité des mots de passe, le phishing, et les réflexes de sécurité à adopter en entreprise, à commencer par l’activation systématique d’un écran de verrouillage quand on quitte son poste. Cette préparation peut revêtir la forme de sessions de formation obligatoire ou bien de jeux pédagogiques. En tant qu’administrateur, c’est probablement à vous qu’il reviendra de produire sans cesse de nouvelles idées pour motiver les employés à rester en première ligne dans la bataille contre les attaques réseau.

Une protection intelligente pour faire face à une grande diversité d’attaques réseau

Les vecteurs d’attaque réseau

Pour s’introduire dans votre système, les hackers peuvent recourir à d’autres voies comme les ports ouverts, l’envoi par email de pièces jointes infectées, les chevaux de Troie ou de logiciels malveillants qui s’installent automatiquement à la suite de la consultation d’un site piégé. Pour fermer ces portes d’entrée, il est recommandé d’utiliser des pare-feu et antivirus. Fini le temps où l’on pouvait se contenter de vérifier les signatures. Il ne suffit plus de s’assurer de leur concordance pour déjouer les attaques réseau.

La prévention des failles de sécurité

Les antivirus modernes vérifient les similitudes avec de précédentes intrusions, désactivent les logiciels soupçonnés d’exercer des activités dangereuses et sont capables de placer les malwares en zone de quarantaine, là où ils ne peuvent plus faire le moindre dégât. Le cloud doit aussi être contrôlé à intervalles réguliers. Le mieux est toutefois de s’en remettre à des technologies d’analyse automatique des comportements, car les menaces se renouvellent aujourd’hui à un rythme que l’homme ne peut plus tenir avec les ressources dont il dispose. Ceci étant dit, même les outils dotés de capacités d’apprentissage machine ont besoin de l’expertise des hommes et femmes qui s’en servent. Aujourd’hui, les pare-feu sont parfois munis de mécanismes de prévention qui s’attèlent à repérer tout comportement suspect.

La nécessité d’adopter des instruments techniques

Or, sachant que les systèmes ne cessent de se complexifier et que les vecteurs d’attaque sont de plus en plus sophistiqués, les antivirus et pare-feu, aussi modernes soient-ils, ne suffisent plus à protéger vraiment un réseau. Plus que toute autre chose, c’est la négligence des employés qui fournit aux hackers des moyens de contourner les logiciels de sécurité et d’accéder directement au réseau de l’entreprise. Pour éradiquer les logiciels malveillants qui se sont introduits sur le réseau à l’insu de tous, il faut donc mettre en place des instruments techniques.

Les systèmes de détection des intrusions

Les systèmes de détection des intrusions (IDS) permettent d’identifier le trafic suspect sur un réseau. Ces technologies peuvent commencer par inspecter les commutateurs (par exemple), en passant en revue le trafic de données afin de déterminer l’éventuelle présence de logiciels malveillants. Les systèmes de prévention des intrusions (IPS) peuvent aussi servir à supprimer des malwares. Ils ont cependant l’inconvénient de devoir se connecter à votre système pour fonctionner, ce qui signifie qu’ils peuvent constituer une cible de choix pour des hackers. Pour éviter de fausses alarmes pendant l’exécution du processus de détection, il faut intégrer l’IDS à la stratégie de protection de l’entreprise.

La surveillance réseau comme socle de protection contre les attaques réseau

Un pilier de la sécurité informatique

S’il veut préserver efficacement la sécurité du réseau, le mécanisme de supervision ne peut faire l’impasse sur quoi que ce soit. Après tout, à quoi bon avoir un pare-feu qui tombe en panne ou un logiciel de sauvegarde qui rencontre sans cesse des problèmes ? Fort d’un outil de supervision réseau, vous pouvez garder constamment à l’œil vos pare-feu, antivirus et logiciels de sauvegarde, en ayant l’assurance d’être automatiquement prévenu en cas de problème.

Enregistrement du trafic réseau

L’enregistrement du trafic réseau vous permet de superviser le trafic réseau et de déterminer si des événements anormaux se sont produits. Il aide également à identifier les données et les ordinateurs qui sont affectés par des attaques réseau qui ont eu lieu antérieurement. En évaluant les archives de données, on peut limiter sensiblement les temps d’arrêt, comme ce fut le cas lors de l’attaque du ransomware « WannaCry ».

En quoi PRTG peut vous être utile

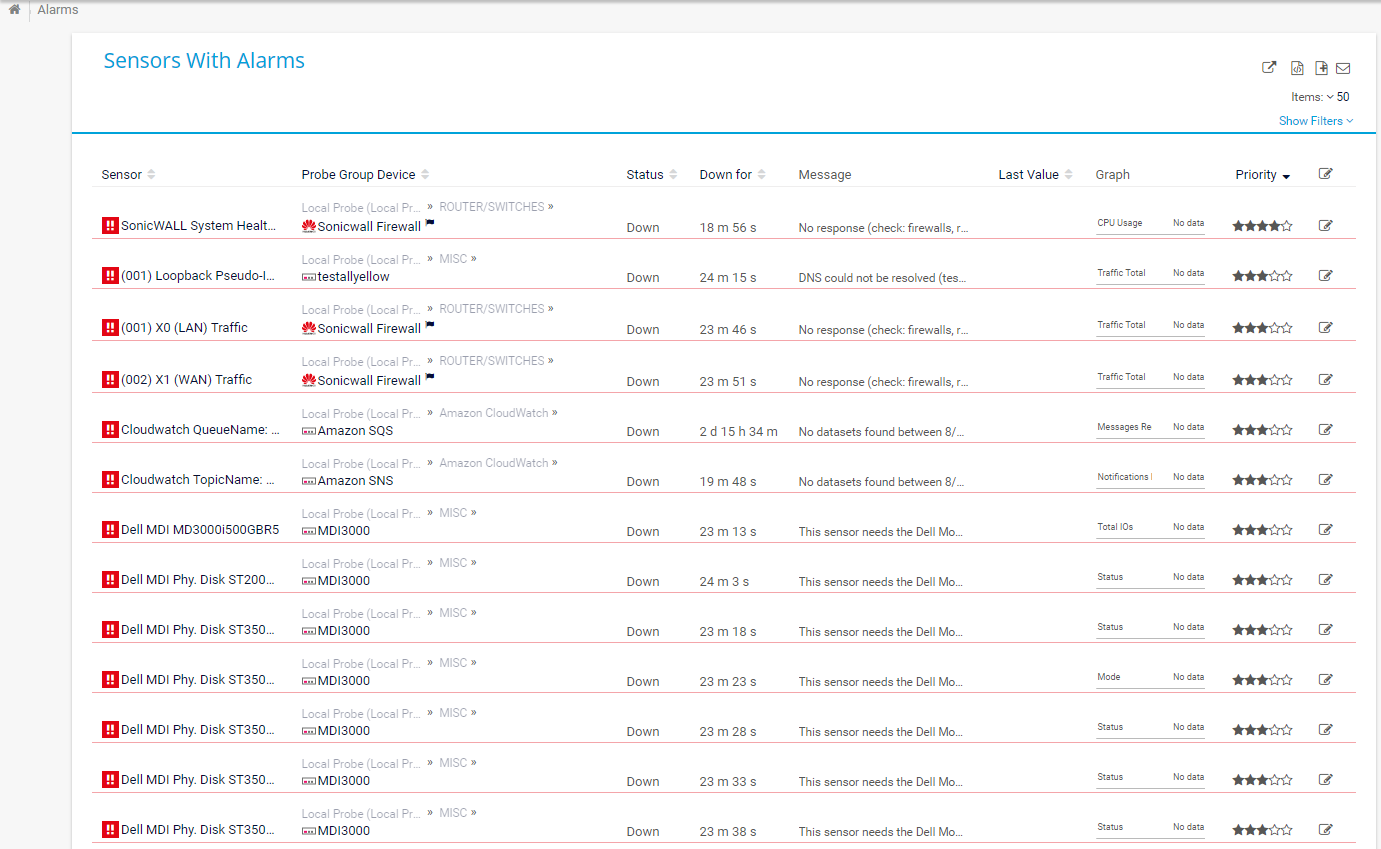

Quand PRTG fait office de système d’alerte précoce

Le logiciel de supervision réseau qu’est PRTG vous avertit dès qu’il détecte la moindre activité suspecte ou anomalie concernant votre trafic réseau. Il s’attèle à empêcher les malwares qui ont réussi à infiltrer un réseau de causer davantage de dégâts. Et bien que PRTG ne puisse remplacer un système de détection des intrusions, il est doté de beaucoup de fonctionnalités qui aident les utilisateurs à se protéger des attaques réseau :

- PRTG supervise l’ensemble de votre réseau : serveurs, périphériques de stockage, trafic, appareils connectés comme les routeurs, ordinateurs, et imprimantes, etc.

- PRTG est une solution de supervision « tout-en-un » qui vous permet d’éliminer les failles de sécurité qui ne manquent pas de se former quand on utilise concomitamment plusieurs logiciels

- L’enregistrement de l’activité du réseau vous permet d’analyser vos données afin de vérifier l’absence d’anomalies

- Les données enregistrées servent de base de données aux systèmes de sécurité informatique

- PRTG contrôle le bon fonctionnement des pare-feu, antivirus, logiciels de sécurité, la bonne exécution des sauvegardes, mais aussi les droits d’accès aux salles des serveurs et à d’autres lieux

Identifiez les goulots d’étranglement sur le réseau

Pour mesurer le trafic réseau, PRTG s’appuie sur SNMP, le reniflage de paquets et NetFlow. Le protocole SNMP permet de superviser tout le trafic de votre réseau et de l’analyser port par port. Le reniflage de paquets et les protocoles NetFlow/sFlow/jFlow offrent une analyse plus poussée du trafic réseau. Ces méthodes vous permettent de filtrer le trafic réseau par adresse IP ou protocole. Ainsi, vous serez à même d’identifier rapidement d’éventuels goulots d’étranglement sur le réseau, de repérer des pics d’activité anormaux et de désactiver des applications et ordinateurs.

Des notifications personnalisées

L’enregistrement du trafic réseau permet de déterminer facilement si un ordinateur est infecté par des logiciels malveillants. Il peut être utile, par exemple, quand on sait ce que l’on recherche sans pour autant savoir quel ordinateur est concerné. PRTG vous avertit si une interruption de service est susceptible de compromettre la sécurité de votre réseau. Les problèmes de sauvegarde sont eux aussi enregistrés. Et grâce au système d’alerte sur mesure de PRTG, vous pouvez réagir avant que les choses ne tournent au vinaigre.

L’approche de PRTG en matière de prévention des attaques réseau :

Supervision du trafic

Supervision des pare-feu

Supervision des antivirus

Utiliser PRTG en prévention des attaques réseau — scénarios et solutions

Enregistrement de l’activité du réseau —

quelle zone a-t-elle été touchée ?

- Obtenir des informations détaillées au sujet de l’attaque

- Récupérer l’histoire du trafic réseau enregistré

- Rechercher des schémas d’attaques précis

- Désactiver les ordinateurs et/ou applications touchés par l’attaque

Inspecter le trafic pour repérer

d’éventuelles anomalies

- Activer les capteurs de supervision du trafic

- Programmer des notifications et des seuils d’alerte pour les paramètres de trafic

- Recherche des schémas d’activité anormaux, comme des pics de charge inexplicables ou un trafic étonnamment intense

- Mettre en place des contremesures

Plébiscité par 500 000 utilisateurs et reconnu comme une référence par les experts du secteur

« Une solution de supervision des réseaux et infrastructures qui s’installe aisément et s’utilise encore plus facilement. La meilleure du marché, sans conteste. »

« Un logiciel absolument parfait, doublé d’une assistance technique de premier ordre. Par sa capacité à se plier à tous les besoins et contraintes, c’est un outil indispensable pour qui veut superviser tout ou partie de son réseau. »

« Un outil qui remplit magistralement sa mission première : offrir un service unifié de gestion des infrastructures et de supervision réseau et informatique. »

7 raisons pour lesquelles la surveillance réseau à l’aide de PRTG renforce votre sécurité

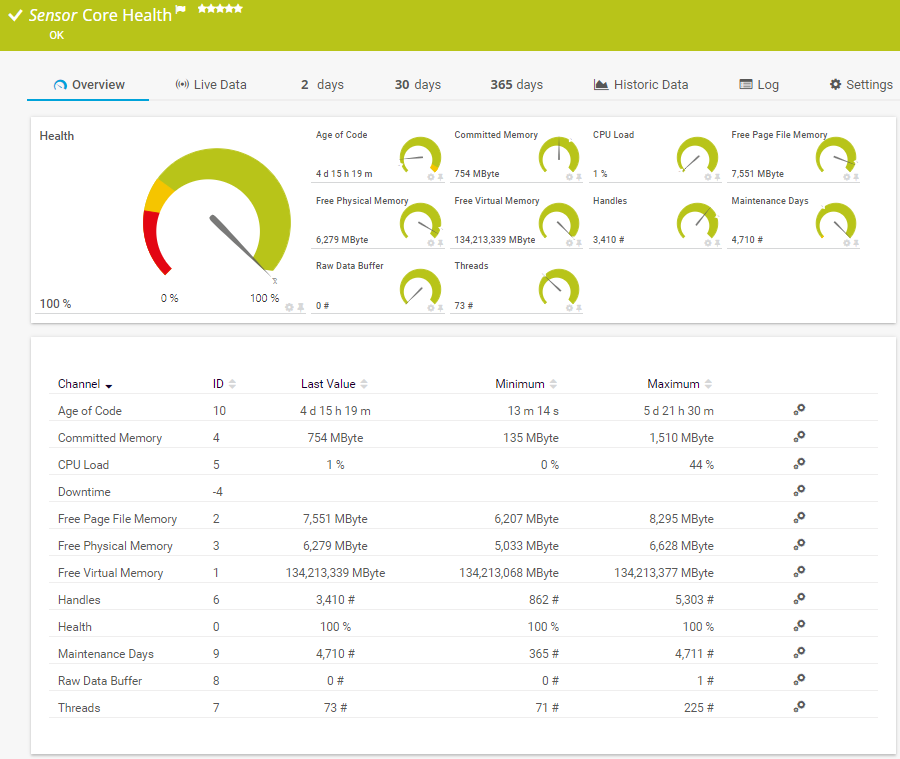

Qu'est-ce qu'un capteur en PRTG ?

Les «capteurs» sont les éléments de supervision de base de PRTG. Un capteur surveille généralement une valeur mesurée dans votre réseau, par exemple le trafic d'un port de commutateur, la charge du processeur d'un serveur, l'espace libre d'un lecteur de disque. Vous devez compter en moyenne de 5 à 10 capteurs par appareil ou d'un capteur par port de commutateur.

Garder à l’œil les données et l’infrastructure informatique de votre réseau

Depuis le tableau de bord intuitif de PRTG, vous pouvez balayer d’un coup d’œil les données de supervision les plus importantes. Vous pouvez aussi choisir d’afficher sur cette console les données interdépendantes afin d’établir des corrélations et de tirer les conclusions qui s’imposent.

Personnaliser vos capteurs pour détecter les menaces

La puissante API dont PRTG est doté vous permet d’adapter votre mécanisme de supervision aux spécificités de l’infrastructure de votre réseau. Vous pouvez ajouter de nouveaux capteurs en quelques clics. Et grâce aux alertes de PRTG, vous serez paré à riposter aux éventuels dangers qui menacent votre réseau.

Un logiciel tout-en-un pour une supervision efficace

PRTG surveille efficacement tous les aspects de votre environnement de supervision. Ainsi, les problèmes peuvent être identifiés plus rapidement, et tués dans l’œuf s’ils se reproduisent. Cela vous fait gagner du temps et économiser des ressources.

Réduire les risques et le degré de complexité avec la supervision centralisée

En matière de supervision du trafic réseau, un outil centralisé comme PRTG parviendra à limiter les risques et le degré de complexité bien plus d’efficacité qu’un assortiment de solutions disparates. Les risques qui découlent des failles de sécurité et autres problèmes de compatibilité entre différents outils deviennent ainsi obsolètes.

Le mécanisme de supervision permet de sonner l’alarme dès la détection d’activités suspectes

PRTG consigne les anomalies du trafic réseau et retrouve leur trace. En outre, il empêche les hackers qui ont déjà réussi à infiltrer le réseau de causer davantage de dégâts.

Identifier plus facilement les ordinateurs touchés

Grâce à l’enregistrement des données de trafic réseau, on peut identifier plus facilement les ordinateurs qui ont été touchés par une attaque et les remettre sur pied un à un en y appliquant des contremesures ou en restaurant le système à partir d’une sauvegarde ou d’une image.

Protéger vos outils de sécurité

PRTG supervise vos pare-feu, antivirus et autres outils de sécurité et peut donc vous avertir si une interruption de service est susceptible de compromettre la sécurité de votre réseau. Les problèmes de sauvegarde sont eux aussi enregistrés. Vous pouvez donc réagir avant que les choses ne tournent au vinaigre.

PRTG facilite votre travail

Notre logiciel de supervision vous permet de vous concentrer sur vos tâches en vous alertant immédiatement en cas de problème.

Économisez des efforts

PRTG vous permet d'avoir un outil de supervision centralisé pour tous les serveurs et pour l'ensemble de votre réseau. Profitez d'un aperçu rapide de l'ensemble de votre infrastructure grâce à notre tableau de bord et à notre application.

Gagnez du temps

Démarrer avec PRTG est un jeu d'enfant. La configuration ou le transfert d'un autre outil de supervision réseau est facile grâce à la découverte automatique et aux modèles d'équipements préconfigurés.

Économisez de l'argent

80 % de nos utilisateurs nous font part d'économies de coûts subtantielles avec la supervision réseau.. Les frais de licence sont amortis en quelques semaines.

« Facile à mettre en œuvre et à configurer, avec une bonne assistance technique. »

R. v. S., ICT Manager chez Heinen & Hopman Eng BV

« La qualité première de PRTG ? Il me permet de me concentrer sur tout le reste. »

Steffen Ille, Université Bauhaus de Weimar

Vérifiez d’un coup d’œil la sécurité de votre réseau — même lors de vos déplacements

Configurez PRTG en quelques minutes et utilisez-le sur presque tous les appareils mobiles.

PRTG: L'outil multifonctionnel des administrateurs système

Adaptez PRTG de manière individuelle et dynamique à vos besoins et appuyez-vous sur une API solide :- API HTTP : Accédez aux données de surveillance et contrôlez les objets surveillés à l'aide de requêtes HTTP

- Capteurs personnalisés : Créez vos propres capteurs PRTG pour une surveillance réseau personnalisée

- Notifications personnalisées : Créez vos propres notifications et envoyez des déclencheurs d'action à des systèmes externes

- Capteur REST personnalisé : Supervisez presque tout ce qui fournit des données au format XML ou JSON

Toujours pas convaincu ?

Plus de 500 000 administrateurs système apprécient PRTG

Paessler PRTG est utilisé par des entreprises de toutes tailles. Les administrateurs systèmes apprécient PRTG parce qu'il simplifie leur travail.

Toujours pas convaincu ?

Supervisez l'intégralité de

votre infrastructure IT

Bande passante, serveurs, environnements virtuels, sites Internet, services VoIP – PRTG surveille l'ensemble de votre réseau.

Essayez Paessler PRTG gratuitement

Chaque utilisateur a des besoins de supervision différents. C'est pourquoi nous vous laissons essayer PRTG gratuitement. Démarrez maintenant un essai.

|

PRTG |

Logiciel de supervision réseau - Version 25.1.104.1961 (April 7th, 2025) |

|

Hébergement |

Téléchargement disponible pour Windows et en version hébergée PRTG Hosted Monitor |

Langues disponibles |

Anglais, Allemand, Espagnol, Français, Portugais, Néerlandais, Russe, Japonais, et Chinois Simplifié |

Prix |

Gratuit jusqu’à 100 capteurs (Liste de prix) |

Unified Monitoring |

Les périphériques réseau, la bande passante, les serveurs, les applications, les environnements virtuels, les systèmes à distance, l’IdO et bien plus |

Vendeurs et applications pris en charge |

|