Monitoree la integridad de sus archivos con PRTG

- Analice la integridad de los archivos.

- Supervise archivos individuales con PRTG.

- Reciba notificaciones de cambios en los archivos en tiempo real.

¿Por qué elegir PRTG para el monitoreo de la integridad de sus archivos?

- Por qué es importante monitorear la integridad de los archivos

- ¿Qué es el monitoreo de la integridad de los archivos (FIM)?

- ¿Cuáles son los casos de uso de PRTG como software de monitoreo de la integridad de los archivos?

- PRTG: la única herramienta de monitoreo de archivos que necesita

- Características de una buena solución de monitoreo de la integridad de los archivos

- 3 ventajas de monitorear la integridad de los archivos con PRTG

- Preguntas frecuentes: monitoreo de la integridad de los archivos

Comience a monitorear la integridad de los archivos con PRTG y vea cómo puede conseguir que su red sea más fiable y su trabajo más fácil.

Por qué es importante monitorear la integridad de los archivos

Los actores maliciosos, tanto a nivel interno como externo a la empresa, pueden provocar el caos y causar estragos fácilmente dentro de su red. Son capaces de:

- Cambiar archivos de configuración

- Modificar aplicaciones críticas y archivos del sistema

- Alterar los datos

Y lo que es peor, pueden incluso eliminar los registros de eventos en un intento de cubrir sus huellas.

Por lo tanto, debe estar constantemente alerta sobre lo que sucede dentro de su red.

Conocer quién tiene acceso a todos sus archivos críticos y cuándo y qué cambios se realizaron en ellos es vital para cumplir con leyes y estándares regulatorios como RGPD, HIPAA y PCI DSS.

También es esencial monitorear la integridad de sus archivos si desea mantener seguros los datos y activos críticos de su empresa y detectar intromisiones. Aquí es donde las herramientas de monitoreo de la integridad de los archivos pueden ayudar.

¿Qué es el monitoreo de la integridad de los archivos (FIM)?

El monitoreo de la integridad de los archivos (FIM) identifica cambios anómalos en sus ficheros automáticamente y le informa cuando se produzcan actividades sospechosas con respecto a los archivos más críticos, de modo que pueda adoptar las medidas apropiadas tan pronto como reciba la notificación, cumpliendo con la legalidad vigente en todo momento.

FIM funciona como una herramienta de apoyo en una estructura de prevención y respuesta de seguridad y puede ayudarle a proteger su sistema de amenazas, infracciones y modificaciones de datos no deseados.

Hay muchos estándares de cumplimiento de la industria que también reconocen la importancia de la seguridad de FIM. Diversas organizaciones de cumplimiento requieren que cuente con un mecanismo integral para proteger los datos confidenciales y demostrar cómo puede mantener un entorno seguro.

¿Cuáles son los casos de uso de PRTG como software de monitoreo de la integridad de los archivos?

El software FIM puede analizar, escanear e informar acerca de modificaciones inesperadas realizadas en archivos críticos de su entorno. Por lo tanto, no solo le ofrece seguridad a nivel de aplicaciones, datos y archivos, sino que también permite acelerar la respuesta a incidentes.

A continuación se detallan los principales casos de uso de las herramientas de monitoreo de la integridad de los archivos.

Detectar actividades ilegales e ilícitas

Si un ciberdelincuente ataca su entorno informático, es imprescindible saber si ha alterado algún archivo clave para sus aplicaciones o sistemas operativos. De hecho, una de las primeras cosas que se hacen en un ciberataque complejo es alterar este tipo de archivos, e incluso si el atacante termina alterando o evitando los archivos de registro y los sistemas de detección para ocultar su actividad, aún es posible que el software FIM detecte cambios en puntos cruciales del ecosistema de TI.

Las herramientas FIM pueden detectar modificaciones porque revisan y comparan los archivos existentes con una línea de base definida en lugar de simplemente revisar los archivos de registro. En definitiva, gracias a FIM puede proteger y monitorear la seguridad de sus datos, sistemas operativos, archivos y aplicaciones.

Identificar cambios no deseados

A menudo sucede que el administrador u otros empleados terminan cambiando algunos archivos accidentalmente. Bien es cierto que, a veces, las consecuencias de estos cambios son insignificantes y suelen pasarse por alto, mientras que otros pueden crear puertas traseras de acceso accidentalmente.

El monitoreo de la integridad de los archivos permite identificar los cambios para que pueda adoptar medidas correctivas o incluso revertirlos antes de que los actores maliciosos los aprovechen.

Acelerar la respuesta a amenazas

La detección temprana de amenazas puede brindarle a su organización una mayor posibilidad de detener las brechas de seguridad antes de que se produzca un daño significativo o costoso.

Con FIM, su organización tiene más posibilidades de detectar un ataque relacionado con la seguridad que otras medidas de seguridad podrían haber pasado por alto.

Cumplir con las normas

Hoy en día, las organizaciones se enfrentan a un complejo panorama normativo. Así, para cumplir con mandatos regulatorios como PCI DSS, HIPAA, RGPD, GLBA y SOX, deben monitorear su infraestructura o entorno informático e informar acerca de ciertas actividades.

Verificar actualizaciones

¿Sabe lo que es un checksum? Se trata de unos códigos que permiten verificar la integridad de un archivo de forma posterior a su descarga, o de una actualización tras ser aplicada. Pues bien, FIM también puede comprobar estos checksum para garantizar la integridad del proceso de actualización en múltiples máquinas y ubicaciones.

500.000 usuarios confían en nosotros y

los expertos nos reconocen como líderes del sector

PRTG: la única herramienta de monitoreo de archivos que necesita

Sensores de archivos y FIM

Cuando falla una aplicación, se genera un archivo de registro con la información del error. Como administrador de sistemas, es posible que se pregunte cómo vigilar los cambios en los archivos de registro, cómo leer su contenido y qué archivos vigilar. Ahí es donde entra en juego Paessler PRTG.

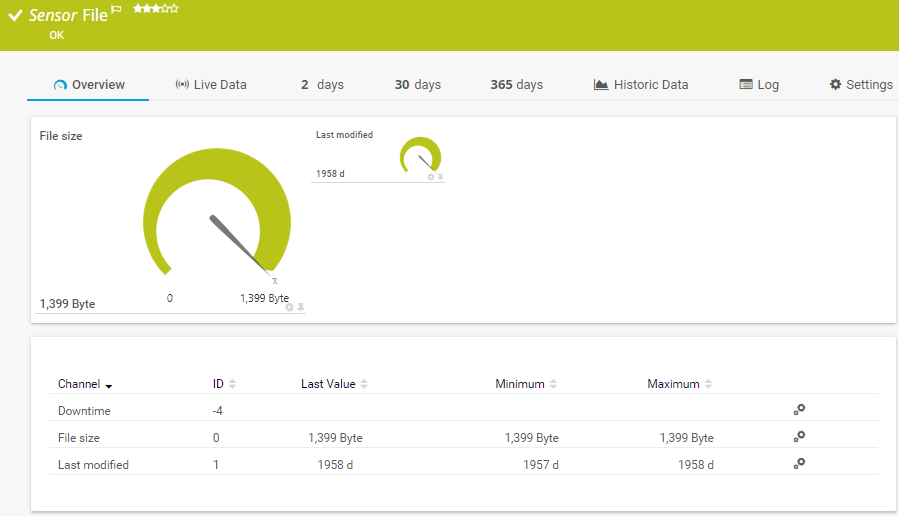

Todas las aplicaciones crean un flujo de archivos de registro, pero con el sensor Archivo de PRTG, puede:

- Ver si se puede acceder a un archivo.

- Consultar la última vez que se cambió el archivo.

- Obtener información sobre la última vez que se accedió al archivo.

- Comprobar el tamaño del archivo.

- Saber si el contenido del archivo fue modificado.

Incluso puede realizar un análisis más profundo verificando la integridad del archivo en detalle. Para ello, no tiene más que combinar PRTG con otro software relevante.

Alarmas instantáneas

Entendemos la preocupación de los administradores de sistemas por el mal funcionamiento del software o el hardware y las caídas de la red, pero con PRTG ya no tiene de qué preocuparse.

PRTG le enviará una alerta al instante por muy pequeño que sea el problema al que se enfrente y, si no recibe ninguna, puede tener la tranquilidad de saber que no pasa nada.

Facilitar el trabajo

Diga adiós a los programillas de segunda y hola a PRTG, una herramienta de supervisión centralizada que puede ayudar en toda su red y facilitar el trabajo diario.

La asistencia que necesita

PRTG está respaldado por la experiencia técnica de un equipo dedicado y trabajador que está a su disposición de lunes a viernes para responder a todas sus preguntas. Además, nuestra amplia base de conocimientos puede ayudarle a encontrar respuesta a todas sus preguntas.

PRTG es compatible con todos los principales proveedores y fabricantes

Comience a monitorear la integridad de los archivos con PRTG y vea cómo puede conseguir que su red sea más fiable y su trabajo más fácil.

Características de una buena solución de monitoreo de la integridad de los archivos

La seguridad de su organización no debe tomarse a la ligera. Para asegurarse de que su herramienta de FIM sea lo más eficiente posible, aquí hay algunas características que indudablemente debería ofrecer.

Control total sobre las políticas

Su solución FIM debe proporcionar un control completo de las políticas e incorporar administración, granularidad y edición. Debe ofrecer un sistema de personalización de políticas integrado y ser capaz de admitir diferentes políticas según el tipo de dispositivos que forman parte del programa FIM de la empresa. Además de eso, las organizaciones deberían poder revisar la política de FIM a medida que evolucionan sus requisitos de seguridad.

Funciones básicas de administración, alertas e informes

El software FIM debe monitorear diferentes componentes de un entorno informático, incluyendo servidores y dispositivos de red, servicios basados en la nube, estaciones de trabajo, middleware, SO, directorios y bases de datos. Como mínimo, debe proporcionar ciertas funciones como gestión de cambios, alertas, informes centralizados y registro en tiempo real.

Características adicionales

Una de las funcionalidades más importantes de FIM es que debe incluir una opción para activar y desactivar características adicionales cuando sea necesario. Otras funciones convenientes serían:

- Integración con un sistema de gestión de permisos de acceso para identificar usuarios.

- Registro de actividades de acceso a archivos.

- Gestión de políticas de seguridad para un mejor acceso a los archivos.

- Opción para revertir la versión instalada.

- Capacidad para cifrar archivos que tienen datos confidenciales a fin de controlar el acceso por completo.

PRTG es la herramienta de supervisión integral que puede satisfacer todas las necesidades de su empresa y garantizar que su entorno de TI esté protegido contra ciberataques.

Requerimientos de seguridad

Como ya se ha indicado, se necesita FIM para NERC CIP y PCI DSS y se considera una excelente práctica para GLBA, HIPAA, SOX y FISMA. Si está implementando alguno de estos estándares, deberá asegurarse de que su FIM también satisfaga los requerimientos estándar.

![]()

“Para nosotros, el monitor de red de PRTG es la herramienta más eficaz para el control de nuestra infraestructura de TI a largo plazo.”

Oliver Jahn, director de TI en la Universidad de Bonn

3 ventajas de monitorear la integridad de los archivos con PRTG

Un programa FIM exitoso puede proporcionar una serie de ventajas diversas. Veamos algunos ejemplos.

Protege su infraestructura de TI

Los programas de monitoreo de la integridad de los archivos, como puede hacer PRTG, monitorean los cambios de archivos realizados en imágenes virtuales, entornos de nube, aplicaciones, servicios de directorio, dispositivos de red, bases de datos y servidores para informarle sobre modificaciones no autorizadas.

Reduce el ruido

El monitoreo de la integridad de los archivos de PRTG utiliza inteligencia de cambios para informarle solo cuando sea necesario en lugar de inundarle con notificaciones. De ese modo, puede discernir todo lo que es importante de un vistazo rápido y adoptar medidas correctivas al momento.

Le ayuda a mantener sus niveles de cumplimiento

Como se mencionó anteriormente, FIM puede ayudarle a cumplir con los estándares de cumplimiento normativo como HIPAA, SOX, NIST, FISMA, PCI DSS y NERC CIP. También garantiza la correcta aplicación de mejores prácticas, como los puntos de referencia de seguridad de CIS.

Comience a monitorear la integridad de los archivos con PRTG y vea cómo puede conseguir que su red sea más fiable y su trabajo más fácil.

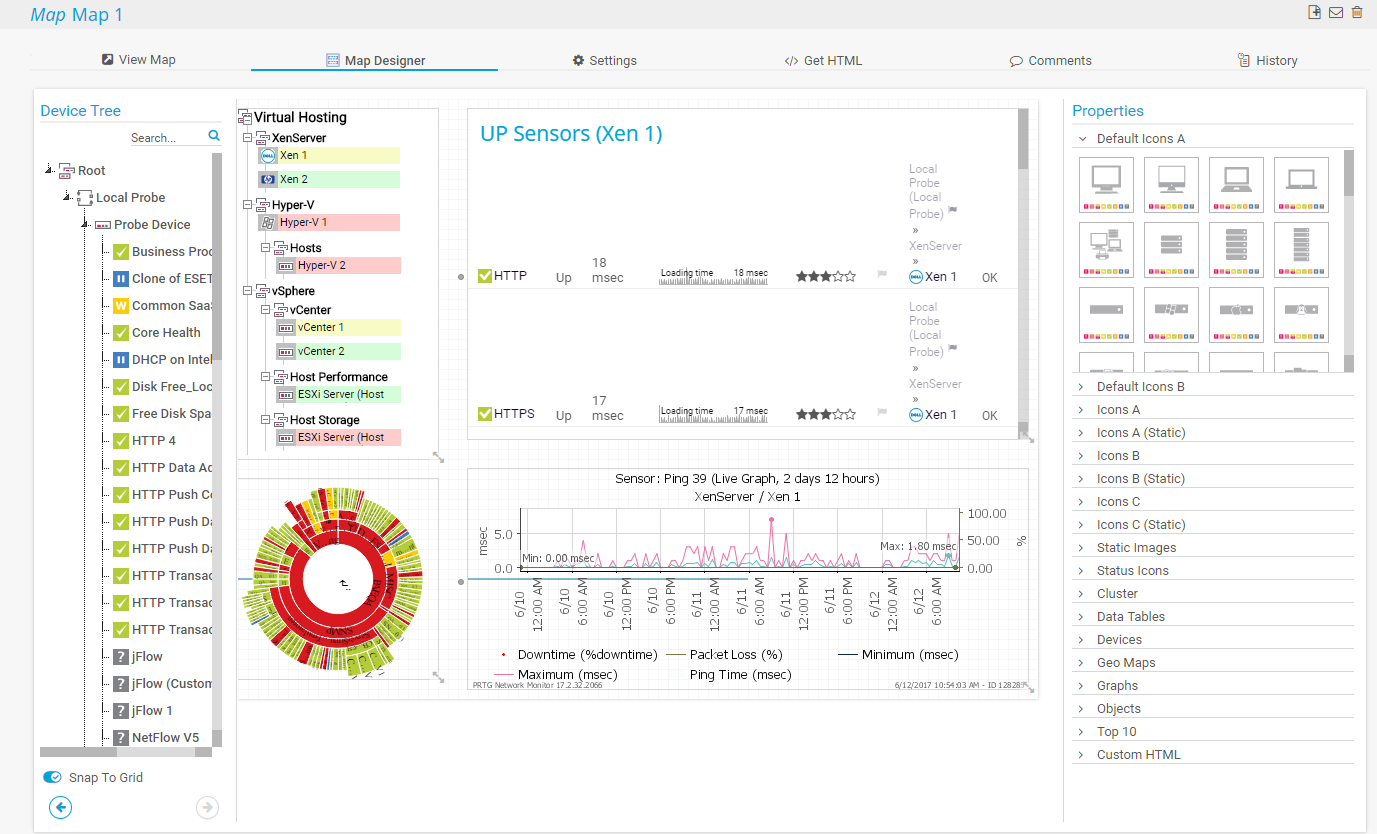

PRTG: La multiherramienta para el administrador de sistemas

Adapte PRTG individualmente y dinámicamente a sus necesidades y apóyese en una sólida API:- HTTP API: Accese los datos de monitorización y manipule los objetos monitorizados utilizando solicitudes HTTP.

- Sensores personalizados: Cree sus propios sensores PRTG para una monitorización personalizada.

- Notificaciones personalizadas: Cree sus propias notificaciones y envíe desencadenantes de acciones a sistemas externos.

- Sensor REST personalizado: Monitorear casi todo lo que proporciona datos en formato XML o JSON

PRTG le facilita el trabajo

Nuestro software de monitoreo le libera para que se pueda concentrar en otras tareas notificándole de inmediato sobre posibles problemas.

Ahorre esfuerzo

PRTG le ofrece una herramienta de monitoreo central para sus servidores y toda su red. Disfrute de una rápida visión general de toda su infraestructura a través de nuestro panel de control y aplicación.

Ahorre tiempo

Empezar a utilizar PRTG es muy sencillo. Instalar PRTG o venir de otra herramienta de monitoreo de red es muy fácil gracias a sus plantillas de dispositivos predefinidas y autoconfiguradas.

Ahorre dinero

El 80 % de nuestros clientes consigue ahorros sustanciales en costos con el monitoreo de la red. Su inversión en licencias probablemente se amortizará en unas semanas.

Todavía no le hemos convencido?

Más de 500.000 administradores

de sistemas adoran PRTG

Paessler PRTG se usa en empresas de todos los tipos y tamaños. A los administradores de sistemas les encanta PRTG por lo mucho que les facilita el trabajo.

Monitoree toda su infraestructura de TI

Ancho de banda, servidores, entornos virtuales, sitios web, servicios de VoIP... PRTG vigila toda su red.

Pruebe Paessler PRTG gratis

Todo el mundo tiene diferentes necesidades de monitoreo. Por eso se puede probar PRTG completamente gratis. Empiece ahora con su prueba.

Comience a monitorear la integridad de los archivos con PRTG y vea cómo puede conseguir que su red sea más fiable y su trabajo más fácil.

|

PRTG |

Network Monitoring Software - Versión 25.1.104.1961 (April 7th, 2025) |

|

Hosting |

Disponible como descarga para Windows y como solución hospedada PRTG Hosted Monitor |

Idiomas |

Inglés, alemán, español, francés, portugués, holandés, ruso, japonés y chino simplificado |

Precio |

Versión gratuita con 100 sensores. Ver precios de la versión comercial |

Unified monitoring |

Dispositivos de red, ancho de banda, servidores, aplicaciones, virtualizaciones, sistemas remotos, IoT y mucho más |

Vendedores y aplicaciones compatibles |

|