Monitore eficientemente a integridade dos seus arquivos com PRTG

- Ajuda a analisar a integridade dos arquivos

- Monitore arquivos individualmente com PRTG

- Seja notificado sobre mudanças em tempo real

Por que escolher PRTG para o monitoramento de integridade dos arquivos?

- Por que o monitoramento de integridade dos arquivos é importante

- O que é o monitoramento da integridade de arquivos (FIM, File Integrity Monitoring)?

- Quais são os usos de caso de software de monitoramento de integridade PRTG?

- PRTG: A única ferramenta de arquivos de que você precisa

- Recursos de uma boa solução de monitoramento da integridade de arquivos

- 3 vantagens do monitoramento da integridade de arquivos com PRTG

- Perguntas frequentes: Monitoramento da integridade de arquivos

Inicie o monitoramento de integridade dos arquivos com PRTG e veja como ele pode fazer sua rede mais confiável e seu trabalho mais fácil.

Por que o monitoramento de integridade dos arquivos é importante

Pessoas com acesso privilegiado ou mal intencionadas podem facilmente trazer danos e destruição à sua rede. Eles podem:

- Alterar arquivos de configuração

- Modificar arquivos de sistema e aplicativos essenciais ou

- Alterar dados.

E o que é pior, eles podem apagar logs de eventos numa tentativa de ocultarem suas ações.

Portanto, é necessário estar constantemente a par do que está se passando na rede.

Saber quem tem acesso aos seus arquivos importantes e quais mudanças foram feitas a eles e também quando isso é importante para fins de exigências legais e padrões como GDPR, HIPAA e PCI DSS.

Também é essencial monitorar a integridade de arquivos caso você queria manter seguros os dados importantes e ativos da sua empresa, tendo a possibilidade de detectar violações. É nesse aspecto que ferramentas de monitoramento da integridade de arquivos podem ajudar.

O que é o monitoramento da integridade de arquivos (FIM, File Integrity Monitoring)?

O monitoramento da integridade de arquivos (FIM) identifica alterações anormais nos arquivos automaticamente. Ele informa a você sobre qualquer atividade suspeita em relação aos arquivos mais importantes. Você pode tomar ações adequadas assim que receber a notificação, mantendo assim a conformidade.

O FIM funciona como uma ferramenta de suporte em infraestruturas de prevenção a resposta a eventos relacionados à segurança e pode ajudá-lo a proteger seus sistema de violações, ameaças e modificações indesejadas aos dados.

Inúmeros padrões de conformidade do setor também reconhecem a importância do FIM. Muitas organizações certificadoras de conformidade exigem que você tenha um abrangente mecanismo implantado para proteger dados confidenciais e demonstre como pode manter um ambiente seguro.

Quais são os usos de caso de software de monitoramento de integridade PRTG?

Software de FIM pode analisar, examinar e relatar modificações inesperadas feitas aos arquivos importantes do seu ambiente. Assim, ele não apenas protege arquivos, dados e aplicativos, mas também ajuda a diminuir o tempo de resposta a incidentes.

Estes são principais usos de caso de ferramentas de monitoramento da integridade de arquivos:

Detecção de atividades ilícitas e ilegais

Se um cibercriminoso atacar o seu ambiente de TI, é importante saber se ele alterou quaisquer arquivos que sejam importantes para os seus aplicativos ou sistemas operacionais. De fato, uma das primeiras coisas feitas em ciberataques complexos é alterar arquivos de extrema importância para os aplicativos ou SO.

E mesmo se o agressor conseguir alterar ou evitar que os arquivos de log ou sistemas de detecção registrem sua atividade, ainda é possível para o software de FIM detectar alterações a áreas cruciais do ecossistema de TI.

Ferramentas de FIM podem detectar modificações, uma vez que elas examinam e comparam o arquivo atual em relação a uma linha de base em vez de apenas examinar os logs de arquivos. Portanto, com o FIM, você pode proteger e monitorar a segurança dos seus dados, sistemas operacionais, arquivos e aplicativos.

Identificação de alterações não intencionais

Muitas vezes acontece do administrador ou outros funcionários alterarem arquivos acidentalmente. Embora muitas vezes as consequências dessas mudanças sejam insignificantes e ignoradas, às vezes isso também pode gerar falhas de segurança.

O monitoramento da integridade dos arquivos permite a você localizar as mudanças para que possa tomar ações remediadoras ou mesmo reverter as mudanças antes que inimigos possam se aproveitar delas.

Resposta mais rápida às ameaças

A detecção precoce de ameaças pode dar à sua organização uma chance maior de acabar com a falha de segurança antes que ocorram danos significativos ou dispendiosos.

Com o FIM, a sua organização tem uma melhor chance de detectar um ataque relacionado à segurança que outras medidas de segurança tenham deixado escapar.

Conformidade mantida

Hoje, as organizações se encontram em um complexo ambiente regulatório. Eles têm a obrigações de monitorarem sua infraestrutura ou ambiente de TI e relatar certas atividades de forma a manterem-se em conformidade com regulamentações de segurança como PCI DSS, HIPAA, GDPR, GLBA e SOX.

Verificação de atualizações

O FIM também pode usar uma soma de verificação pós-patch para examinar arquivos em diferentes computadores e locais para garantir que estejam atualizados para a versão mais recente.

PRTG: A única ferramenta de arquivos de que você precisa

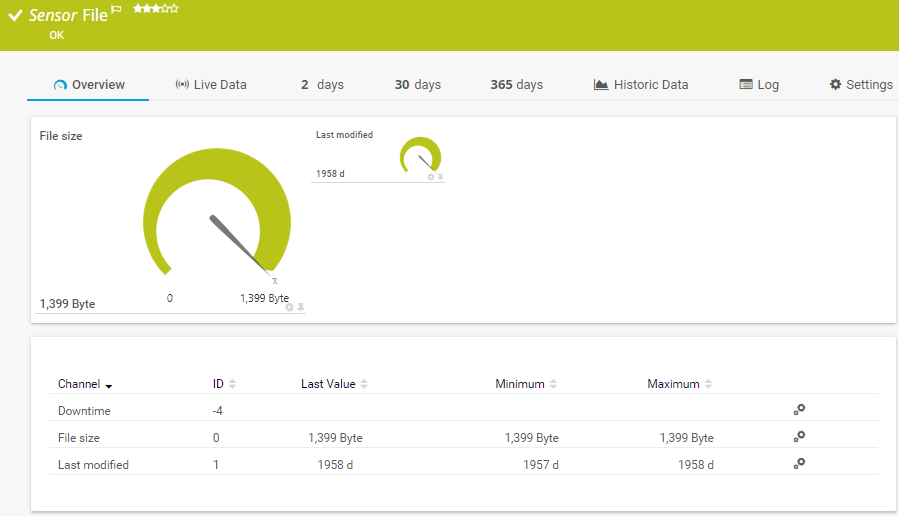

Sensores de arquivos e FIM

Quando um aplicativo apresenta falha, é gerado um arquivo de log com informações sobre o erro. Como administrador de sistema, você pode estar se preguntando como pode monitorar alterações nos arquivos de log, como pode ler seu conteúdo e em quais arquivos precisa ficar de olho. É nesse momento que Paessler PRTG entra em ação.

Todos os aplicativos criam um fluxo de arquivos de log, mas com o sensor File do PRTG, você pode

- Ver se um arquivo está disponível

- Ver a hora da última do arquivo

- Obter informações sobre o último acesso ao arquivo

- Ver o tamanho do arquivo

- Saber se o conteúdo do arquivo foi modificado

Você pode até mesmo efetuar uma análise mais profunda ao verificar em detalhes a integridade do arquivo: basta combinar PRTG com outro software relevante.

Alarmes instantâneos

Se você é um administrador de sistema, entendemos a sua preocupação com falhas de software ou hardware causando panes na rede. Mas com PRTG, você não tem com o que se preocupar.

Mesa que haja um problema pequeno, mas importante, PRTG irá enviar um alerta. E se você não receber nenhum alerta, pode ficar sossegado que não há nada de errado.

Trabalho facilitado

Diga adeus a ferramentas de monitoramento primitivas e diga oi para PRTG – uma ferramenta de monitoramento centralizada que pode cuidar de toda a sua rede e facilitar seu trabalho diário.

O apoio que você precisa

PRTG tem como base o conhecimento técnico de uma equipe dedicada e incansável. A equipe trabalha 24 horas por dia durante a semana para responder todas as suas perguntas. Além disso, nossa extensa Base de Conhecimento pode responder todas as suas perguntas.

PRTG é compatível com todos os maiores fornecedores e fabricantes

Inicie o monitoramento de integridade dos arquivos com PRTG e veja como ele pode fazer sua rede mais confiável e seu trabalho mais fácil.

Recursos de uma boa solução de monitoramento da integridade de arquivos

A segurança da sua organização precisa ser levada a sério e, para garantir que a sua ferramenta de FIM seja tão eficiente quanto possível, estes são alguns recursos que ela deve oferecer.

Controle total sobre as políticas

Sua solução de FIM deve proporcionar controle total das politicas de FIM e incorporar recursos de gerenciamento, granularidade e edição. Ela deve ter customização de políticas integradas e ser contemplar várias políticas diferentes dependendo do tipo de serviços que fizerem parte do programa de FIM da empresa. Além disso, as organizações devem poder revisar a política de FIM à medida que os requisitos de segurança evoluem.

Recursos básicos de gerenciamento, alertas e relatórios

O software de FIM deve poder monitorar vários componentes de um ambiente de TI, incluindo servidores e dispositivos de rede, serviços na nuvem, estações de trabalho, middleware, SO, diretórios e bancos de dados. No mínimo, deve proporcionar recursos como gerenciamento de alterações, alertas, relatórios centralizados e logs em tempo real.

Funções adicionais

Um dos recursos mais importantes do FIM é a opção de ativar ou desativar funções adicionais quando necessário. Entre esses outros recursos, podemos citar:

- Integração com um sistema de gerenciamento de direitos de acesso para identificação de usuários

- Atividades de registro (log) de acesso a arquivos

- Gerenciamento de políticas de segurança para melhor acesso aos arquivos

- Opção de reversão de atualização

- Possibilidade de criptografar arquivos que têm dados confidenciais para controle total do acesso

PRTG é uma ferramenta completa de monitoramento que pode atender a todas as necessidades da sua empresa, garantindo a proteção do seu ambiente de TI contra ciberataques.

Requisitos de segurança

Como mencionado, o FIM é obrigatório para os padrões NERC CIP e PCI DSS e prática recomendada nos casos de GLBA, HIPAA, SOX, e FISMA. Portanto, se estiver implantando algo desses padrões, você terá que se certificar de que seu FIM esteja em conformidade com os requisitos do padrão.

3 vantagens do monitoramento da integridade de arquivos com PRTG

Um programa bem sucedido de FIM pode proporcionar várias vantagens. Vamos examiná-las.

Proteção da infraestrutura de TI

Programas monitores da integridade de arquivos, como o software de monitoramento da integridade de arquivos PRTG, verificam se foram feitas alterações em imagens virtuais, ambientes de nuvem, aplicativos, serviços de diretório, dispositivos de rede, bancos de dados e servidores para informá-lo sobre alterações não autorizadas.

Redução de ruídos

O monitoramento da integridade de arquivos PRTG usa a inteligência de alterações para informá-lo apenas quando necessário em vez de enchê-lo com avisos de alterações. Desta forma, você pode observar o que é importante com uma rápida olhada e tomar ações remediadoras rapidamente.

Ajuda na manutenção da conformidade

Como mencionado anteriormente, o FIM pode ajudá-lo a atender requisitos de padrões de conformidade como HIPAA, SOX, NIST, FISMA, PCI DSS e NERC CIP. Ele também garante que você estará seguindo diretrizes de práticas recomendadas, como os padrões de segurança CIS.

![]()

“Para nós, o PRTG Network Monitor é a ferramenta mais eficaz para monitorar nossa infraestrutura de TI a longo prazo.”

Oliver Jähn, Gerente de TI da Universidade de Bonn

Inicie o monitoramento de integridade dos arquivos com PRTG e veja como ele pode fazer sua rede mais confiável e seu trabalho mais fácil.

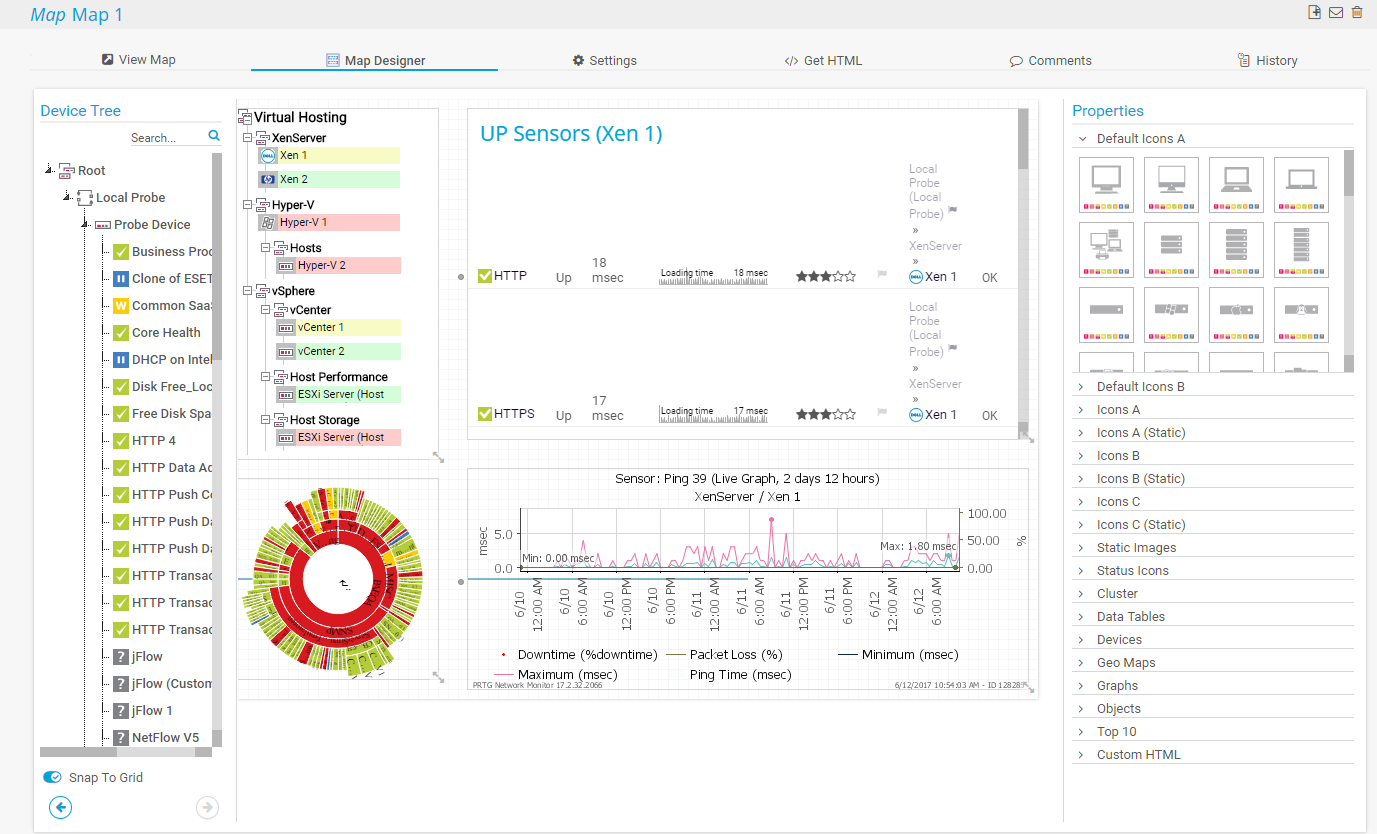

PRTG: A multiferramenta para administradores de sistema

Adapte PRTG individualmente e dinamicamente às suas necessidades e confie em um API forte:- HTTP API: Acesse o monitoramento de dados e manipule objetos de monitoramento usando solicitações HTTP

- Sensores personalizados: Crie seus próprios sensores PRTG para monitoramento personalizado

- Notificações feitas sob encomenda: Crie suas próprias notificações e envie gatilhos de ação para sistemas externos

- Sensor REST (Customizado): Monitorar quase tudo que fornece dados em formato XML ou JSON

PRTG facilita o seu trabalho

Nosso software de monitoramento libera você para outras tarefas ao notificá-lo imediatamente quanto a possíveis problemas.

Menos esforço

PRTG dá a você uma única ferramenta de monitoramento, para os servidores e toda a rede. Tenha uma visão geral rápida de toda a infraestrutura usando o dashboard e o aplicativo.

Economize tempo

Começar a usar PRTG é muito fácil. A configuração ou a migração de outra ferramenta de monitoramento é fácil graças ao recurso de descoberta automática e aos modelos preconfigurados de dispositivos.

Economize

80% dos nossos clientes relatam economia substancial no monitoramento de redes. Os custos das licenças provavelmente se pagarão em algumas semanas.

Ainda não está convencido?

Mais de 500.000

administradores adoram PRTG

Paessler PRTG é usado por empresas de todos os tamanhos. Os administradores adoram PRTG porque ele facilita muito o trabalho.

Monitore toda a sua infraestrutura de TI

Largura de banda, servidores, ambientes virtuais, websites, serviços VoIP – PRTG monitora toda a sua rede.

Experimente Paessler PRTG gratuitamente

As necessidades de monitoramento variam. Por isso deixamos você experimentar PRTG gratuitamente. Comece agora mesmo o seu período de testes.

Inicie o monitoramento de integridade dos arquivos com PRTG e veja como ele pode fazer sua rede mais confiável e seu trabalho mais fácil.

|

PRTG |

Software de Monitoramento de redes - Versão 25.1.104.1961 (April 7th, 2025) |

|

Hosting |

Disponível como download para Windows e na versão hospedada PRTG Hosted Monitor |

Idiomas |

Inglês, Alemão, Espanhol, Francês, Português, Holandês, Russo, Japonês e Chinês Simplificado |

Preços |

Até 100 sensores gratuitos (Lista de preços) |

Unified Monitoring |

Dispositivos de rede, banda, servidores, aplicações, ambientes virtuais, sistemas remotos, IoT e muito mais |

Aplicações e Fornecedores Suportados |

|